El equipo de Amazon Linux está asesorando a sus clientes sobre una vulnerabilidad crítica que afecta a los servidores Linux. Amazon Linux 2 es un sistema operativo Linux de Amazon Web Services (AWS). AWS ofrece un sistema operativo centrado en la seguridad, estable y de alto rendimiento para desarrollar y ejecutar aplicaciones en la nube.

En 2021, vulnerabilidades críticas en el paquete Java log4j afectaron a Apache Log4j2, una herramienta de registros basada en Java, pero la más impactante fue CVE-2021-44228, también conocida como log4shell.

Para corregir las vulnerabilidades anteriores, Amazon lanzó un Hotpatch para Apache Log4j. Amazon anunció el parche llamado “Amazon Linux package called log4j-cve-2021-44228-hotpatch“

En abril de 2022, Yuval Avrahami informó que este parche era vulnerable a varios impactos, incluida la escalada de privilegios locales y la ruptura de contenedores. La vulnerabilidad del Hotpatch encontrada por Justin se debe al hecho de que la ruta del binario de Java se lee antes de que se extraiga su EUID/EGID. Esto significa que el proceso de aplicación de parches podría tomar el camino hacia el binario controlado por el atacante y luego leer un EUID/EGID de mayor privilegio en caso de un ataque exitoso.

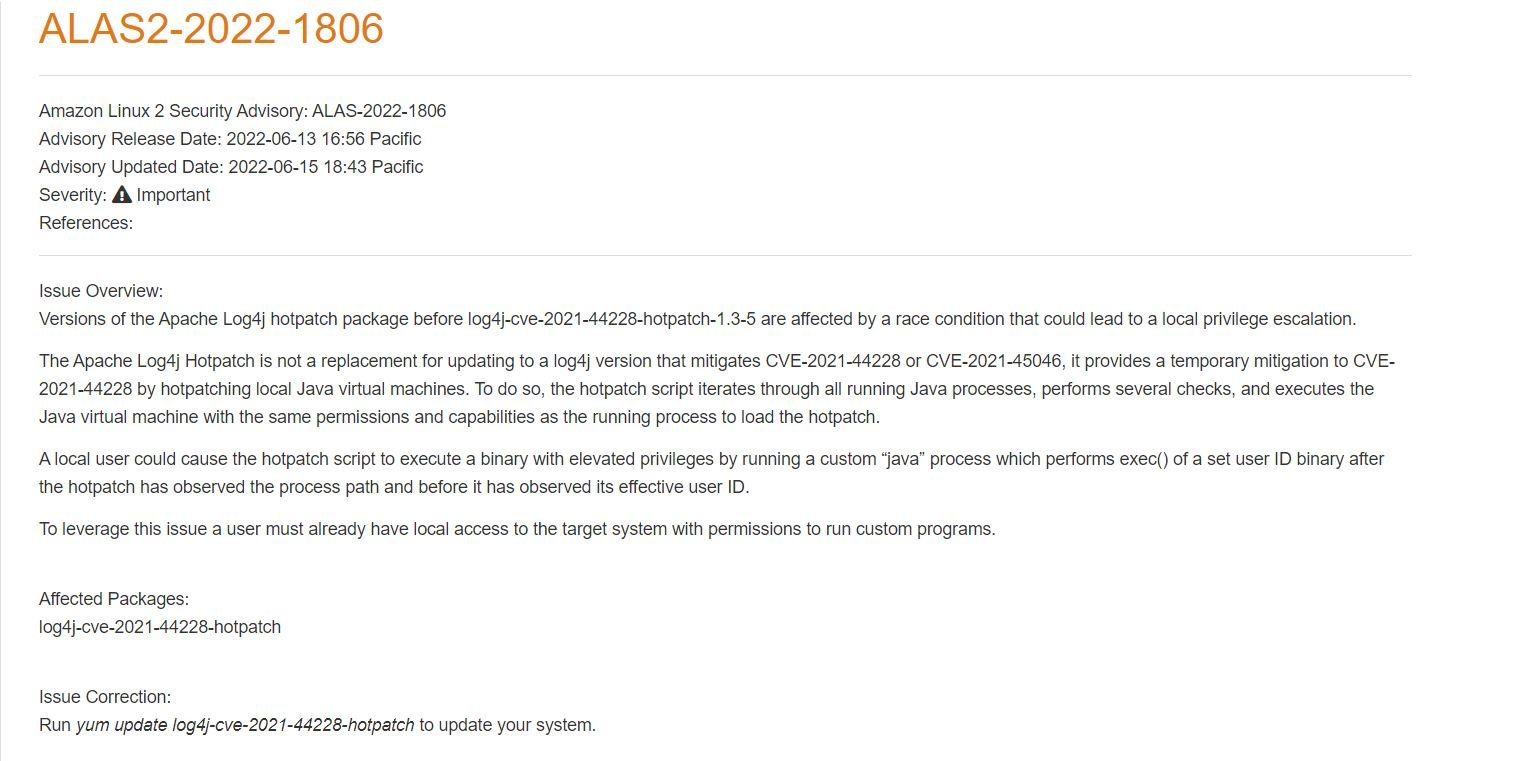

El aviso establece que

Las versiones del paquete Apache Log4j hotpatch anteriores a log4j-cve-2021-44228-hotpatch-1.3-5 se ven afectadas por una condición de carrera que podría causar una escalada de privilegios locales.

Apache Log4j Hotpatch no reemplaza la actualización a una versión de log4j que mitiga CVE-2021-44228 o CVE-2021-45046 pero proporciona una mitigación temporal para CVE-2021-44228 mediante la aplicación de parches en las máquinas virtuales Java locales. Para hacerlo, el hotpatch recurre a todos los procesos de Java en ejecución, realiza varias comprobaciones y ejecuta la máquina virtual de Java con los mismos permisos y capacidades que el proceso en ejecución para cargar el hotpatch.

Un usuario local podría hacer que hotpatch se ejecute un binario con privilegios elevados ejecutando un proceso “java” personalizado que ejecuta exec() de un binario de ID de usuario establecido después de que hotpatch haya observado la ruta del binario y antes de que haya observado a ID del usuario.

Para aprovechar este problema, un usuario ya debe tener acceso local al sistema de destino con permisos para ejecutar programas personalizados.

Hasta el momento no se ha emitido ningún CVE para el problema, pero Amazon ha lanzado la solución. El equipo de Amazon lanzó log4j-cve-2021-44228-hotpatch-1.3-5 que incluye la corrección. Incluye controles defensivos para el hotpatch basado en contenedores para tratar de evitar cualquier vulnerabilidad de condición de carrera en la aplicación. Los clientes de Amazon deben actualizar a log4j-cve-2021-44228-hotpatch-1.3-5.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad