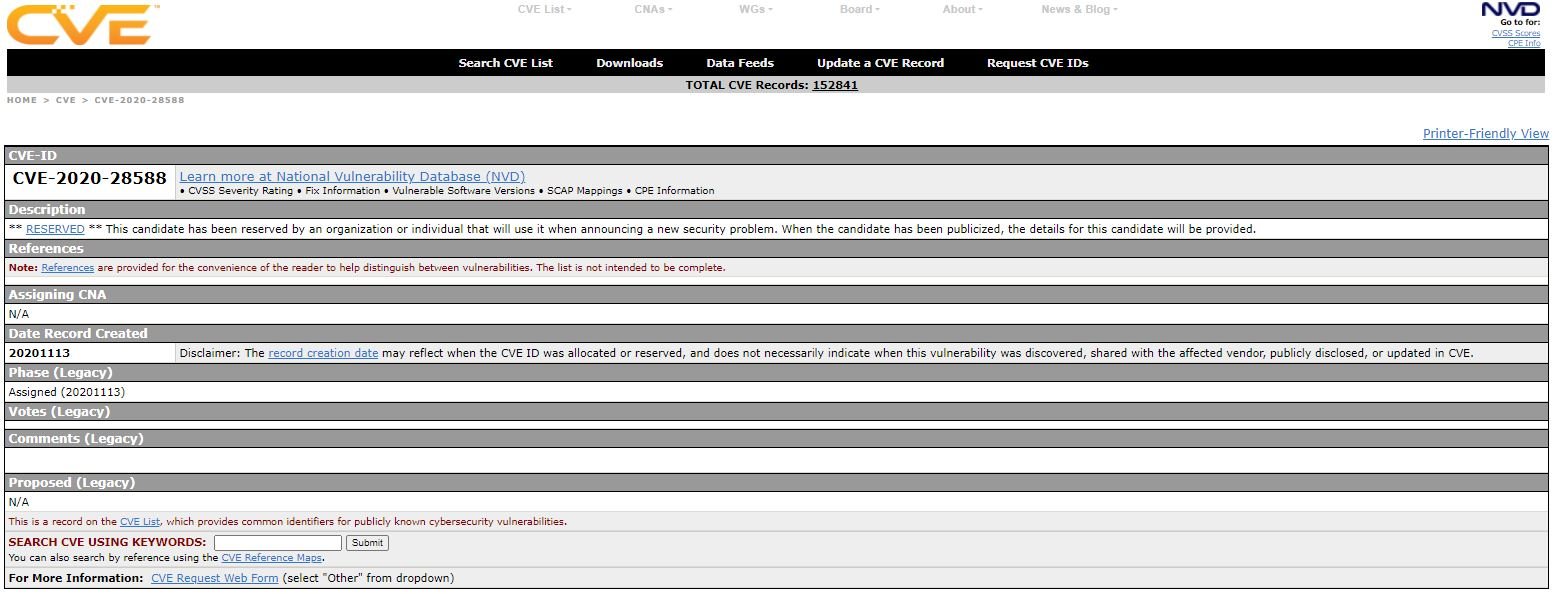

Especialistas en ciberseguridad reportan el hallazgo de una vulnerabilidad de divulgación de información en el kernel de Linux, cuya explotación exitosa permitiría extraer información confidencial de la memoria del sistema comprometido. Identificada como CVE-2020-28588, la falla reside en la funcionalidad /proc/pid/syscall de dispositivos ARM de 32 bits que ejecutan Linux y existe debido a una conversión incorrecta de valores numéricos al leer el archivo. La falla fue descubierta por el equipo de Cisco Talos.

Un actor de amenazas puede generar 24 bytes de memoria de pila no inicializada empleando unos cuantos comandos, lo que podría evitar la aleatorización del diseño del espacio de direcciones en el kernel (KASLR), una técnica anti explotación que implanta varios objetos aleatorios para evitar patrones predecibles que un actor de amenazas podría adivinar.

Según el reporte, un ataque sería prácticamente imposible de detectar en una red de forma remota, además de que los ataques exitosos podrían abusar de esta filtración de información para explotar con éxito algunas vulnerabilidades no corregidas en sistemas Linux.

Proc es un pseudo-sistema de archivos especial en sistemas operativos similares a Unix que se utiliza para acceder dinámicamente a los datos del proceso que se encuentran en el kernel. Un atacante podría explotar la falla leyendo /proc/<pid>/syscall: “Podemos ver la salida en cualquier sistema Linux dado cuyo kernel se configuró con CONFIG_HAVE_ARCH_TRACEHOOK“, menciona el reporte.

El archivo expone el número de llamada al sistema y los registros de argumentos de la llamada al sistema que el proceso está ejecutando actualmente, seguidos de los valores del puntero de la pila y los registros del contador del programa: “Se exponen los valores de los seis registros de argumentos, aunque la mayoría de las llamadas al sistema utilizan menos registros”, agregan los expertos de Cisco.

Los investigadores descubrieron por primera vez el problema en un dispositivo Azure Sphere v20.10, un dispositivo ARM de 32 bits que ejecuta un kernel de Linux actualizado.

Aunque las fallas en el kernel de Linux son poco usuales, llegan a presentarse eventualmente. A finales de 2020, un reporte de Intel y Google advertía a la comunidad de la ciberseguridad sobre la detección de la falla BleedingTooth en Bluez, la pila de protocolos Bluetooth para dispositivos de Internet de las Cosas (IoT) basados en Linux.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad