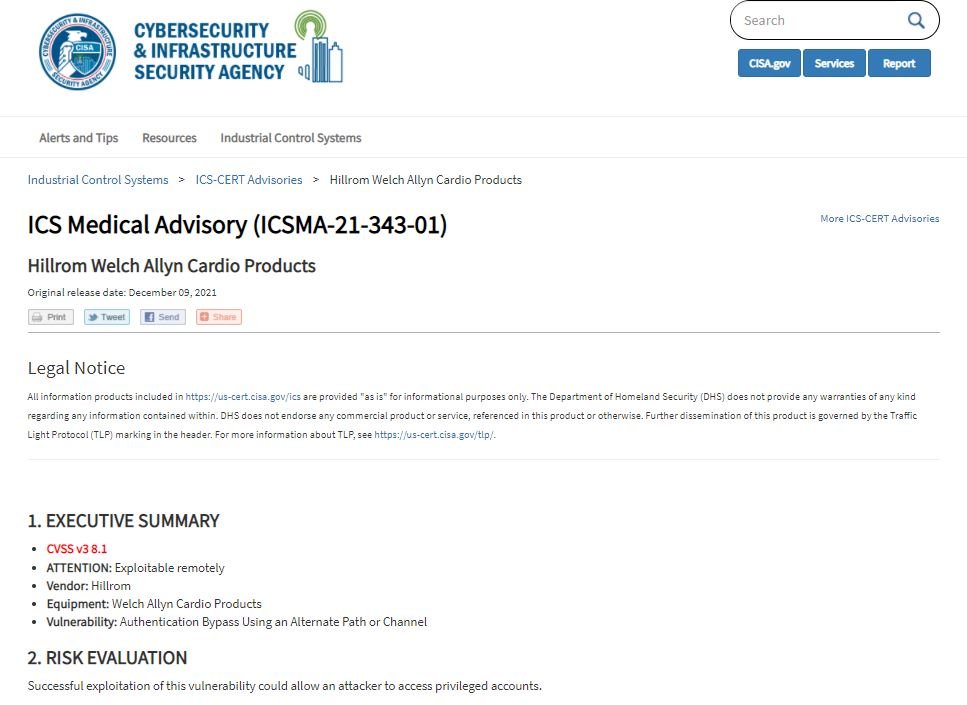

Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica en algunos dispositivos para pacientes con problemas cardíacos cuya explotación permitiría a los actores de amenazas acceder a estos dispositivos sin usar una contraseña, obteniendo así control total del sistema afectado. La falla reside en los equipos desarrollados por Hillrom, y existe debido a un error de configuración en el inicio de sesión único.

Según el reporte, un ataque exitoso permitiría acceso manual a todas las cuentas en Active Directory dentro de la aplicación afectada, con lo que los hackers maliciosos obtendrán acceso al sistema sin tener que ingresar la contraseña correspondiente a la cuenta vulnerable. La vulnerabilidad fue identificada como CVE-2021-43935 y recibió un puntaje de 8.1/10 según el Common Vulnerability Scoring System (CVSS).

Un actor de amenazas remoto podría acceder a la aplicación afectada con una cuenta AD para obtener todos los privilegios asociados con la cuenta. A continuación se muestra un listado con todos los productos vulnerables:

- Sistema de prueba de esfuerzo cardíaco Q-Stress de Welch Allyn: versiones 6.0.0 a 6.3.1

- Sistema de prueba de esfuerzo cardíaco X-Scribe de Welch Allyn: versiones 5.01 a 6.3.1

- Welch Allyn Diagnostic Cardiology Suite: versión 2.1.0

- Welch Allyn Vision Express: versiones 6.1.0 a 6.4.0

- Sistema de análisis Holter H-Scribe de Welch Allyn: versiones 5.01 a 6.4.0

- Sistema de ECG en reposo R-Scribe de Welch Allyn: versiones 5.01 a 7.0.0

- Welch Allyn Connex Cardio: versiones 1.0.0 a 1.1.1

La compañía ya está al tanto del problema y anunció que los inconvenientes serán abordados en la próxima versión, por lo que por el momento no hay parches disponibles. Para mitigar el riesgo de explotación, Hillrom recomienda inhabilitar la función SSO en Modality Manager Configuration, lo que debería interrumpir cualquier intento de ataque, al menos por el momento.

La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) también emitió algunas recomendaciones para proteger los sistemas vulnerables, incluyendo la minimización de la exposición en la red para todos los dispositivos vulnerables, verificar que estos dispositivos no sean accesibles desde Internet y utilizar herramientas de seguridad adicionales, como soluciones VPN.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad