En su más reciente alerta, la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) invita a los administradores de VMware a actualizar sus implementaciones para corregir una vulnerabilidad crítica en Workspace ONE UEM. Según el reporte, esta falla podría ser explotada para acceder a información confidencial en los sistemas afectados.

Identificada como CVE-2021-22054, la vulnerabilidad fue descrita como un error de falsificación de solicitudes del lado del servidor (SSRF) y recibió un puntaje de 9.1/10 según el Common Vulnerability Scoring System (CVSS). El problema reside en múltiples versiones de la consola ONE UEM.

La Agencia menciona que los hackers maliciosos no autenticados pueden explotar esta vulnerabilidad de forma remota en ataques relativamente simples y sin interacción del usuario objetivo: “Un atacante con acceso de red a UEM puede enviar sus solicitudes sin autenticación y explotar el error para obtener acceso a información confidencial”.

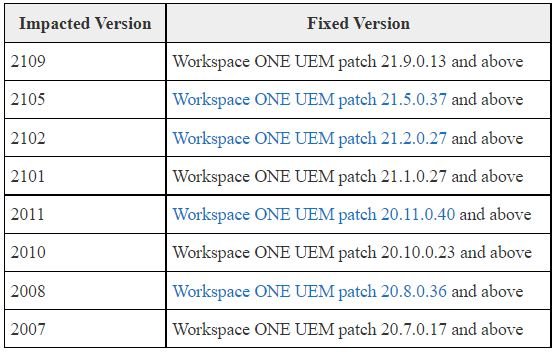

La tabla a continuación muestra las versiones afectadas de la consola y la mitigación que los administradores deben aplicar:

Para aquellos usuarios que no estén en condiciones de aplicar las actualizaciones correspondientes, VMware emitió una serie de recomendaciones para habilitar una solución alternativa que bloquea los intentos de explotación.

Esta solución alternativa requiere editar el archivo web.config en UEM siguiendo los pasos descritos por VMware, además de reiniciar las instancias del servidor en las que se ha aplicado el parche temporal. La compañía también proporciona los pasos para validar que esta solución alternativa pueda bloquear con éxito los intentos de hacking malicioso.

Para verificar que este parche temporal se ha implementado correctamente, debe abrir un navegador web y navegar a alguna de las URLs mostradas a continuación. Si en respuesta obtiene solo mensajes 404 Not Found, el parche se ha aplicado con éxito:

https://[UEM Console URL]/airwatch/blobhandler.ashx?url=test

https://[UEM Console URL]/catalog/blobhandler.ashx?url=test

https://[UEM Console URL]/airwatch/blobhandler.ashx?param1=test&url=test

https://[UEM Console URL]/catalog/blobhandler.ashx?param1=test&url=test

VMware concluye mencionando que el restablecimiento de IIS hará que se cierre la sesión en las instancias que se están corrigiendo, por lo que el paso final es volver a iniciar sesión en ONE EMU.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad