Los problemas de seguridad en la biblioteca GNU C (gblic) pueden resultar desastrosos para los usuarios de Linux. Ejemplo de ello es CVE-2021-33574, una vulnerabilidad que habría permitido a los actores de amenazas provocar toda clase de fallas en aplicaciones Linux. Si bien la falla fue abordada, la implementación de esta corrección llevó al hallazgo de CVE-2021-38604, una vulnerabilidad aún más peligrosa.

Al analizar el parche mencionado, el investigador Nikita Popov descubrió que era posible conducir a un escenario de segmentación dentro de la biblioteca afectada, lo que podría llevar a una condición de denegación de servicio (DoS) mucho más fácil de explotar que la vulnerabilidad corregida inicialmente.

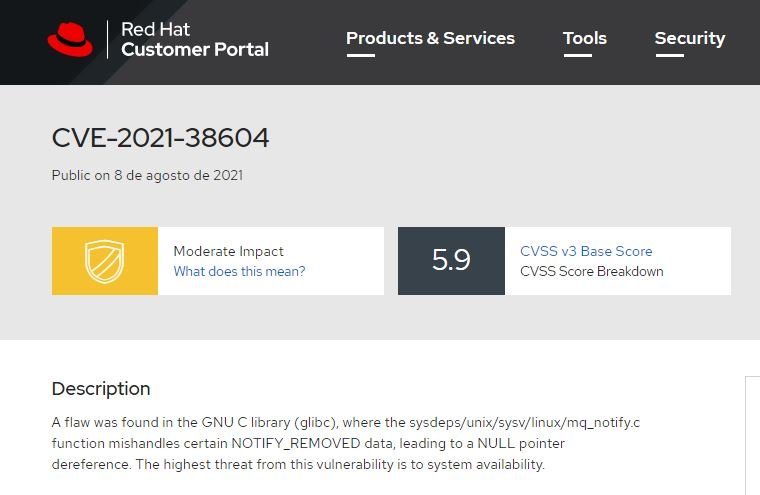

Según un informe de Red Hat, la falla recibió un puntaje de 7.5/10 acorde al Common Vulnerability Scoring System (CVSS) y puede ser explotada por usuarios sin altos privilegios, por lo que se le considera una falla de alta severidad. Por otra parte, Popov cree que esta falla podría afectar a todas las aplicaciones Linux, incluyendo los intérpretes de otros lenguajes como Python o PHP, ya que están relacionados con glibc.

El investigador agrega que este problema fue encontrado durante un análisis de rutina, cuando se descubrió que los punteros nulos se podían pasar en determinadas situaciones. Para ser precisos, este problema radica en la familia de funciones ‘mq_’, que proporcionan funcionalidades de API de cola de mensajes compatible con POSIX, algo que comparten todos los intérpretes de lenguajes Linux.

Popov encontró dos escenarios en los que el kernel Linux podría usar el mensaje NOTIFY_REMOVED al pasar atributos de subprocesos copiados en el campo data.attr. Desafortunadamente, una aplicación host puede pasar un valor NULL allí si quiere que glibc genere un subproceso con atributos predeterminados. En este caso, glibc eliminaría la referencia de un puntero NULL en pthread_attr_destroy, bloqueando todos los procesos del sistema.

Los responsables de distribuciones Linux están analizando la mejor forma posible de abordar este problema, irónicamente generado por una actualización de seguridad. Mientras tanto, se recomienda a los usuarios de implementaciones afectadas actualizar a la versión más reciente de glibc.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad