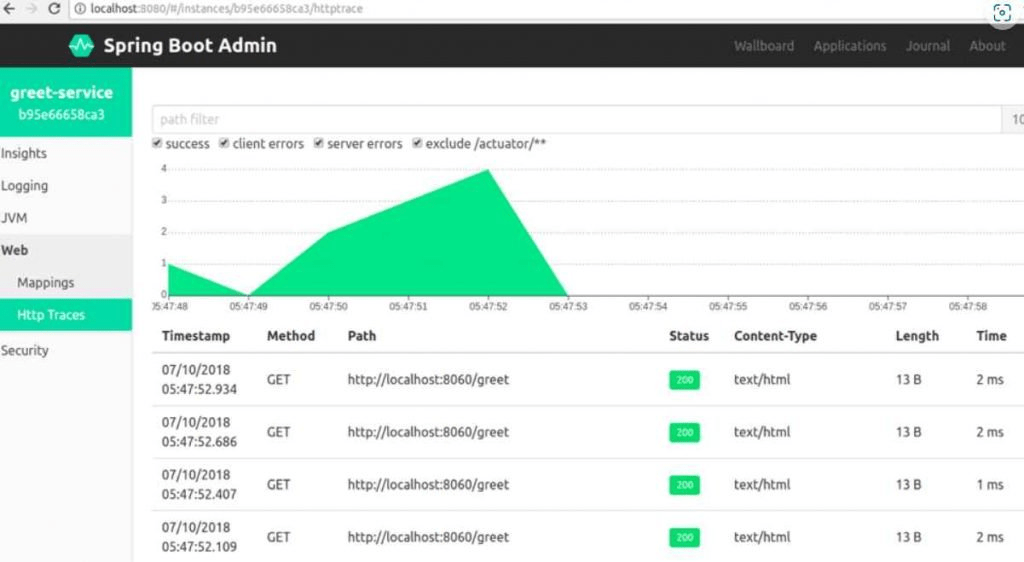

Podrá crear aplicaciones y servicios basados en Spring y listos para producción con la mínima cantidad de molestias con la ayuda de Spring Boot. Una interfaz de usuario administrativa que es de código abierto y está diseñada para la administración de aplicaciones de arranque de primavera se conoce como administradores de arranque de primavera. Las aplicaciones se encuentran a sí mismas mediante el uso de Spring Cloud o se registran con nuestro Spring Boot Admin Client (usando HTTP) (por ejemplo, Eureka, Consul). La interfaz de usuario consiste en nada más que una aplicación Vue.js construida sobre los puntos finales de Spring Boot Actuator.

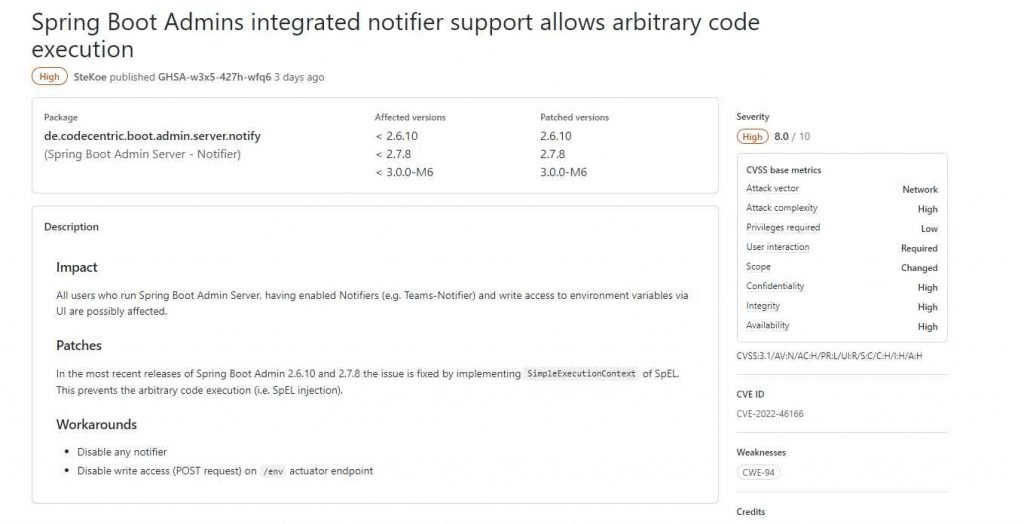

Un investigador de seguridad identificó una vulnerabilidad de ejecución remota de código que podría permitir a atacantes remotos ejecutar código arbitrario contra aplicaciones Spring Boot como una vulnerabilidad de alto riesgo en Spring Boot Admin.

Todos los que ejecutan Spring Boot Admin Server, han habilitado notificadores (como Teams-Notifier) y tienen acceso de escritura basado en la interfaz de usuario a las variables de entorno corren el riesgo de verse afectados.

Si no está utilizando notificadores o si ha bloqueado el acceso de escritura (solicitud POST) en el extremo del actuador /ent, entonces no es susceptible a esta vulnerabilidad.

Se implementaron correcciones para esta vulnerabilidad de seguridad en Spring Boot Admins versiones 2.6.10, 2.7.8 y 3.0.0-M6 que Codecentric emitió. La implementación de la función SimpleExecutionContext de SpEL permitió que Spring Boot Admin 2.6.10 y 2.7.8 abordaran la vulnerabilidad CVE-2022-46166 . Por lo tanto, se evita la ejecución de código arbitrario (es decir, inyección SpEL).

Recientemente se identificó una vulnerabilidad de seguridad conocida como CVE-2022-46166 en versiones anteriores de Spring Boot Admins, incluidas las versiones anteriores 2.6.10, 2.7.8 y 3.0.0-M6. Codecentric publicó recientemente un aviso en el que la empresa proporcionó detalles sobre esta vulnerabilidad.

Por lo tanto, se recomienda enfáticamente que los desarrolladores y administradores actualicen rápidamente su software a la versión más reciente disponible.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad