Control Web Panel que anteriormente se conocía como CentOS Web Panel y viene en versiones gratuitas y de pago es un panel de control de alojamiento web que es de código abierto y de uso gratuito. Fue desarrollado para permitir la administración rápida y fácil de servidores (tanto dedicados como privados virtuales) sin la necesidad de usar una consola ssh para todo. Este panel de control proporciona una gran cantidad de opciones y funciones para la administración de servidores. Algunos de ellos incluyen acceso de administrador/cliente en el panel, un autoinstalador para Softculous, MySQL, phpMyAdmin, Apache, SSL y DNS, entre otros.

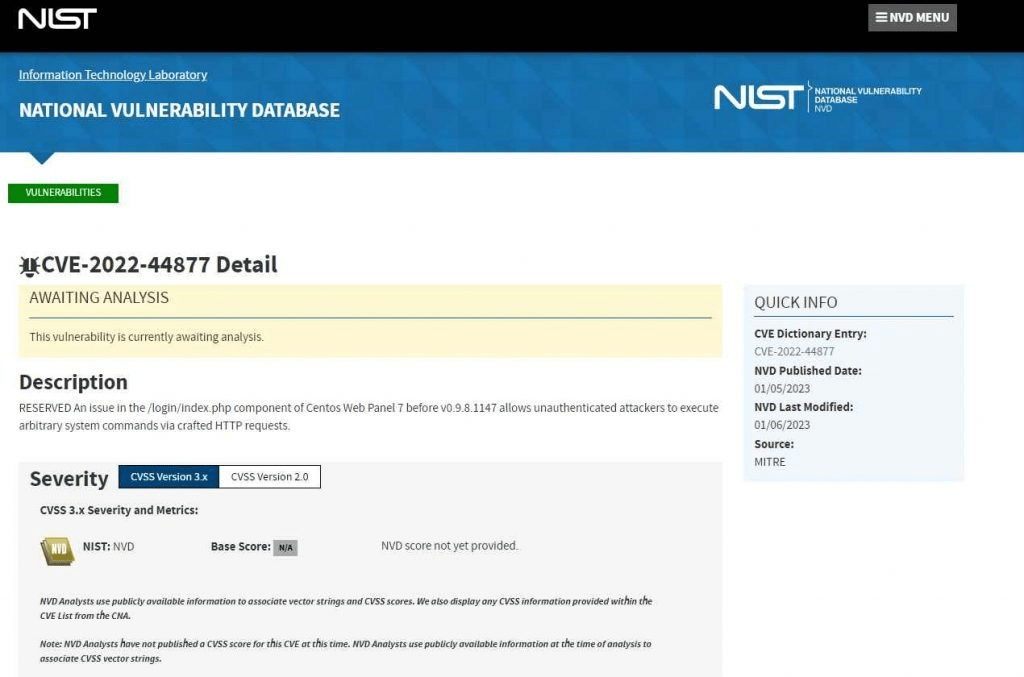

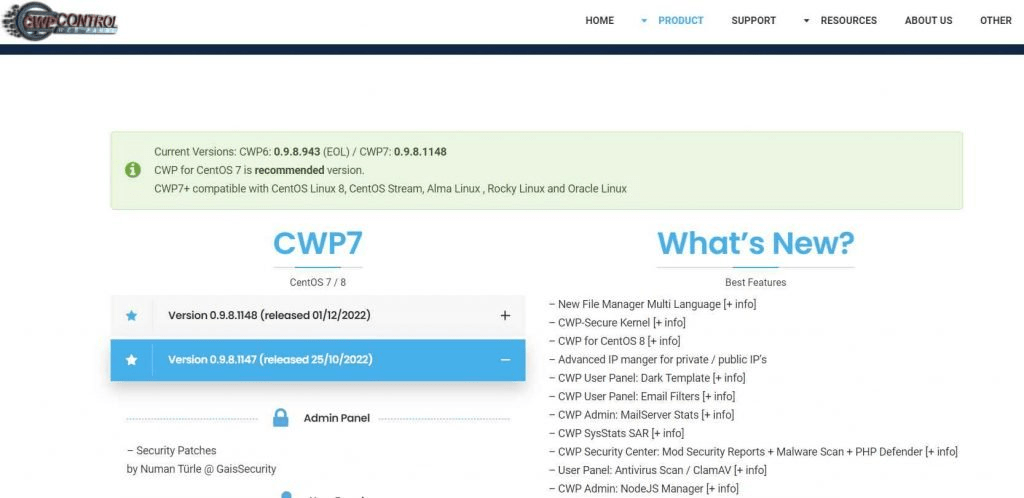

Esta vulnerabilidad a la que se le ha asignado el número de seguimiento CVE-2022-44877 se refiere a una situación de ejecución remota de código no autenticado y es provocada por una vulnerabilidad en el componente /login/index.php de Centos Web Panel 7. Una vulnerabilidad en Centos Web Panel 7 anterior a la versión v0.9.8.1147 permite a los atacantes no autenticados ejecutar acciones arbitrarias del sistema mediante el envío de solicitudes HTTP especialmente diseñadas. La vulnerabilidad se encuentra en el componente /login/index.php.

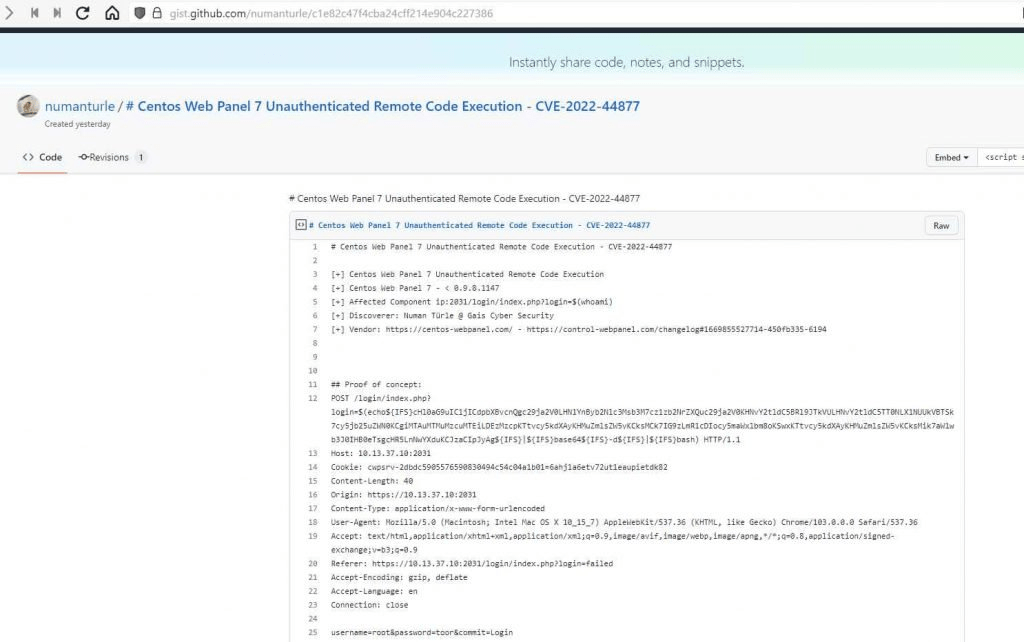

Esto indica que lo único que tiene que hacer un atacante para explotar la vulnerabilidad y aprovecharla es enviar una solicitud HTTP maliciosa a un servidor afectado por ella. Un atacante desde una ubicación remota puede obtener la ejecución remota completa del código en el servidor si explota con éxito la vulnerabilidad CVE-2022-44877.

Los motores de búsqueda de Internet como Shodan y Censys demuestran que más de 200 000 servidores individuales utilizan CentOS Web Panel. Las actualizaciones recientes implementadas por los desarrolladores de CWP proporcionan una solución para esta vulnerabilidad.

El panel de alojamiento web de Control Web Interface (CWP) tiene una vulnerabilidad significativa que podría permitir a los hacker acceder de forma remota a los servidores según un investigador de seguridad que publicó el PoC del exploit.

Se recomienda encarecidamente que los administradores de sitios web que ejecutan una instalación afectada por las vulnerabilidades antes mencionadas cambien lo antes posible a una versión de Control Web Panel que no esté afectada por las vulnerabilidades (v0.9.8.1147 o una versión posterior).

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.