Es posible que los hackers hayan podido realizar actividades maliciosas, como desbloquear, arrancar y rastrear automóviles así como exponer la información personal de los clientes porque casi veinte fabricantes y servicios de automóviles contenían vulnerabilidades de seguridad API. Estas vulnerabilidades podrían haber sido aprovechadas por hackers.

Fabricantes conocidos como BMW, Roll Royce, Mercedes-Benz, Ferrari, Porsche, Jaguar, Land Rover, Ford, KIA, Honda, Infiniti, Nissan, Acura, Hyundai, Toyota y Genesis se vieron afectados por las vulnerabilidades de seguridad.

Durante el transcurso del trabajo de los investigadores descubrieron las siguientes vulnerabilidades de seguridad en las organizaciones que se mencionan a continuación:

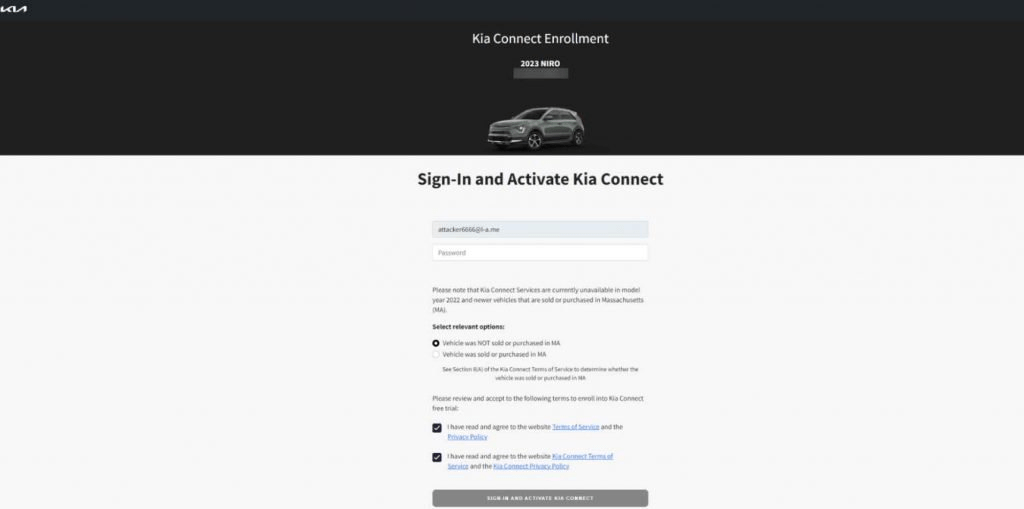

KIA, HONDA, INFINITI, NISSAN, ACURA

Usando simplemente el número de identificación del vehículo (VIN) puede bloquear y desbloquear automóviles de forma totalmente remota, arrancar y detener motores, señalar su ubicación, encender las luces delanteras y tocar las bocinas. También puede hacerse cargo de cuentas de forma totalmente remota y divulgar información de identificación personal (nombre, número de teléfono, dirección de correo electrónico, dirección física)

La capacidad para evitar que los usuarios operen sus vehículos de forma remota, así como para transferir la propiedad.

Cuando se trataba de Kias en particular teníamos la capacidad de acceder de forma remota a la cámara de 360 grados y observar fotos en vivo provenientes del vehículo.

MERCEDES BENZ

Acceso a cientos de aplicaciones internas de misión crítica a través de una configuración de SSO que no se configuró correctamente que incluye…

Múltiples instancias de Github ocultas detrás del inicio de sesión único Herramienta para la comunicación interna en toda la empresa con la capacidad de unirse a casi cualquier canal SonarQube, Jenkins , etc. Construir servidores web. Servicios para la implementación interna en la nube que se utilizan para administrar instancias de

las API de AWS relacionadas con el funcionamiento interno del vehículo

Ejecución de código de forma remota en varias plataformas diferentes.

Las fugas de memoria pueden conducir a la revelación de información de identificación personal sobre empleados o clientes y el acceso a la cuenta.

HYUNDAI, GÉNESIS

Usando solo la dirección de correo electrónico de la víctima, se puede obtener acceso remoto completo para bloquear y desbloquear automóviles, arrancar y detener motores, señalar su ubicación, encender los faros y tocar las bocinas. La toma de control de cuenta totalmente remota y la divulgación de PII también se pueden lograr utilizando la dirección de correo electrónico de la víctima (nombre, número de teléfono, dirección de correo electrónico, dirección física)

La capacidad de impedir que los usuarios operen remotamente sus vehículos así como transferir la propiedad.

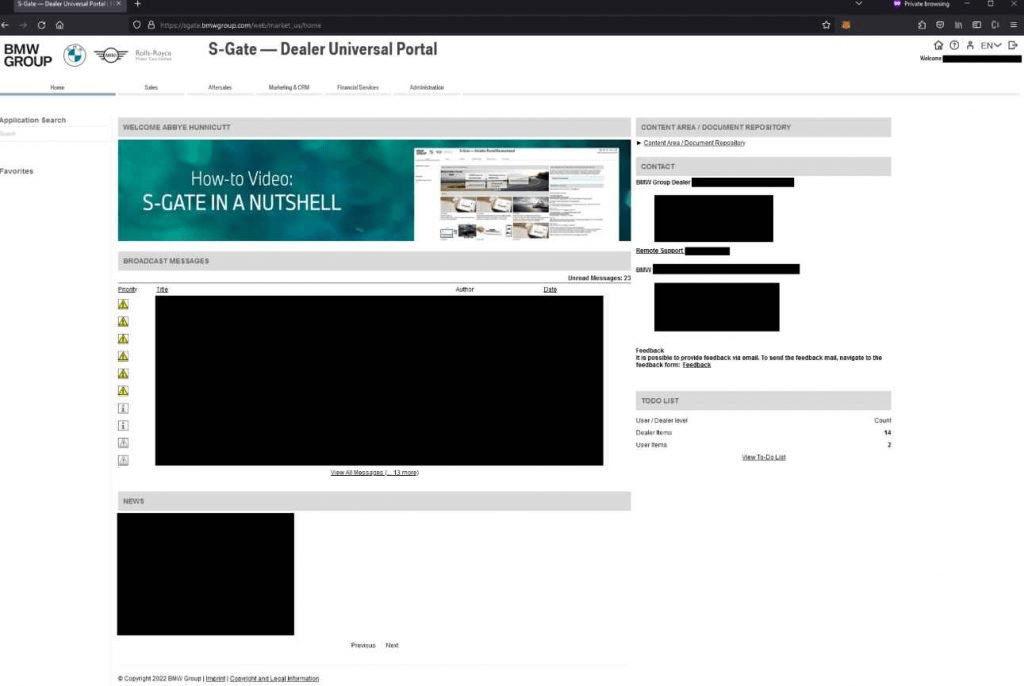

ROLLS ROYCE Y BMW

Las vulnerabilidades de SSO que nos permiten acceder a cualquier aplicación de empleado en la capacidad de cualquier empleado, nos permitieron…

Acceder a portales de distribuidores internos donde puede obtener documentación de ventas para BMW según el número de VIN que proporcione.

Obtenga acceso en nombre de cualquier empleado, a cualquier aplicación que esté bloqueada por SSO. Esto incluye las aplicaciones que utilizan los empleados remotos y los concesionarios.

FERRARI

Adquisición de cualquier cuenta de cliente de Ferrari con una entrada mínima requerida para que IDOR acceda a todos y cada uno de los detalles del cliente de Ferrari

Ausencia de control de acceso que evitaría que un atacante cree, modifique o elimine las cuentas de usuario del administrador de la “oficina interna” de los empleados así como todos cuentas de usuario que pueden cambiar las páginas web propiedad de Ferrari utilizando el sistema CMS.

La capacidad de agregar rutas HTTP en la API de Ferrari (conectores de descanso), así como la capacidad de inspeccionar todos los conectores de descanso existentes y los secretos asociados con ellos (encabezados de autorización)

SPIREON

Múltiples vulnerabilidades, que incluyen: acceso completo de administrador a un panel de administración de toda la empresa, incluida la capacidad de enviar órdenes arbitrarias a aproximadamente 15,5 millones de automóviles (como desbloquear, encender el motor, desactivar el motor de arranque, etc.), leer la ubicación de cualquier dispositivo y actualizar o actualizar el firmware del dispositivo.

Ejecución de código de forma remota en sistemas esenciales utilizados para administrar cuentas de usuario, dispositivos y flotas de vehículos. Capacidad para acceder y administrar todos los datos de Spireon en toda la organización.

Capacidad para tomar el control completo de cualquier flota (esto nos habría permitido ubicar y deshabilitar el arranque de vehículos de emergencia, autos de policía y ambulancias en varias grandes ciudades diferentes, así como enviar órdenes a dichos vehículos, como “ir a esta área”)

Acceso administrativo completo a todos los productos fabricados por Spireon.

En general, hubo un total de…

15,5 millones de dispositivos (principalmente vehículos)

1,2 millones de perfiles de usuario diferentes (cuentas de usuario final, administradores de flotas, etc.)

VADO

La exposición completa del sistema de memoria en el vehículo de producción Revela la API de telemática

Divulgación de información de identificación personal sobre los clientes, así como tokens de acceso con el fin de monitorear e instrucciones de operación en los vehículos

Las credenciales de configuración que se utilizan para los servicios internos vinculados a la telemática se divulgan aquí.

Capacidad para iniciar sesión en una cuenta de cliente, acceder a toda la información de identificación personal y tomar medidas contra los automóviles.

Al explotar una vulnerabilidades en el análisis de URL un atacante puede tomar el control de la cuenta de un cliente y tener acceso completo a la cuenta de la víctima, incluido el portal del automóvil.

REVIVER

Acceso completo a todas las funciones administrativas de Reviver incluida la capacidad de administrar cuentas de usuario y automóviles para todos los vehículos vinculados de Reviver. Los siguientes son ejemplos de acciones que puede tomar un atacante:

Controlar las ubicaciones GPS reales de todos los clientes de Reviver y ocuparse de la gestión de sus matrículas (por ejemplo, cambiar el eslogan en la parte inferior de la matrícula a texto arbitrario)

Cambiar el estado de cualquier coche a “ROBADO”, lo que hará que se actualice la matrícula y se avisará a la policía.

Acceda a todos los datos de los usuarios, incluida la información sobre las direcciones físicas, los números de teléfono y las direcciones de correo electrónico de las personas, así como los automóviles que poseen.

Obtenga acceso a las capacidades de administración de flotas para cualquier empresa y encuentre y administre con éxito todos los automóviles de una flota.

Al explotar vulnerabilidades de seguridad en el servicio de telemática del automóvil, Porsche pudo transmitir y obtener información sobre la posición de los vehículos, enviar instrucciones a esos vehículos y obtener información sobre los clientes.

PORSCHE

Mediante la explotación de las debilidades en el servicio de telemática del automóvil es posible transmitir y obtener información de ubicación de los vehículos, enviar instrucciones a los vehículos y recuperar información sobre los clientes.

TOYOTA

IDOR en Toyota Financial que revela el nombre, el número de teléfono y la dirección de correo electrónico de cualquier cliente de Toyota Financial, así como el estado actual de su préstamo

LAND ROVER Y LA MARCA JAGUAR

IDOR de la cuenta de usuario que revela el hash de la contraseñ así como el nombre del usuario, número de teléfono, dirección física y detalles del automóvil.

SiriusXM

Las claves de AWS que se habían visto comprometidas proporcionaron acceso organizacional completo de lectura/escritura a S3, así como la capacidad de descargar cualquier archivo, incluidas (lo que parecían ser) bases de datos de usuarios, código fuente y archivos de configuración para Sirius.

Al restringir la cantidad de información de identificación personal que se guarda en automóviles o aplicaciones móviles complementarias, los propietarios de vehículos pueden protegerse de los tipos de vulnerabilidades descritas anteriormente.

La telemática en el automóvil también debe configurarse en el modo más privado posible y uno debe familiarizarse con las reglas de privacidad de la empresa para comprender cómo se utilizan los datos.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad