Los consumidores de Apple han recibido un golpe en un mundo donde la seguridad digital es de suma importancia debido a la reciente revelación de dos vulnerabilidades de día cero que afectan a una variedad de dispositivos. Los investigadores Clément Lecigne del Threat Analysis Group de Google y Donncha o Cearbhaill del Security Lab de Amnistía Internacional fueron los que encontraron las vulnerabilidades, a las que se les han asignado los identificadores CVE-2023-28205 y CVE-2023-28206. Ambas vulnerabilidades se han explotado activamente, lo que aumenta las apuestas para los consumidores y pone a Apple en alerta máxima.

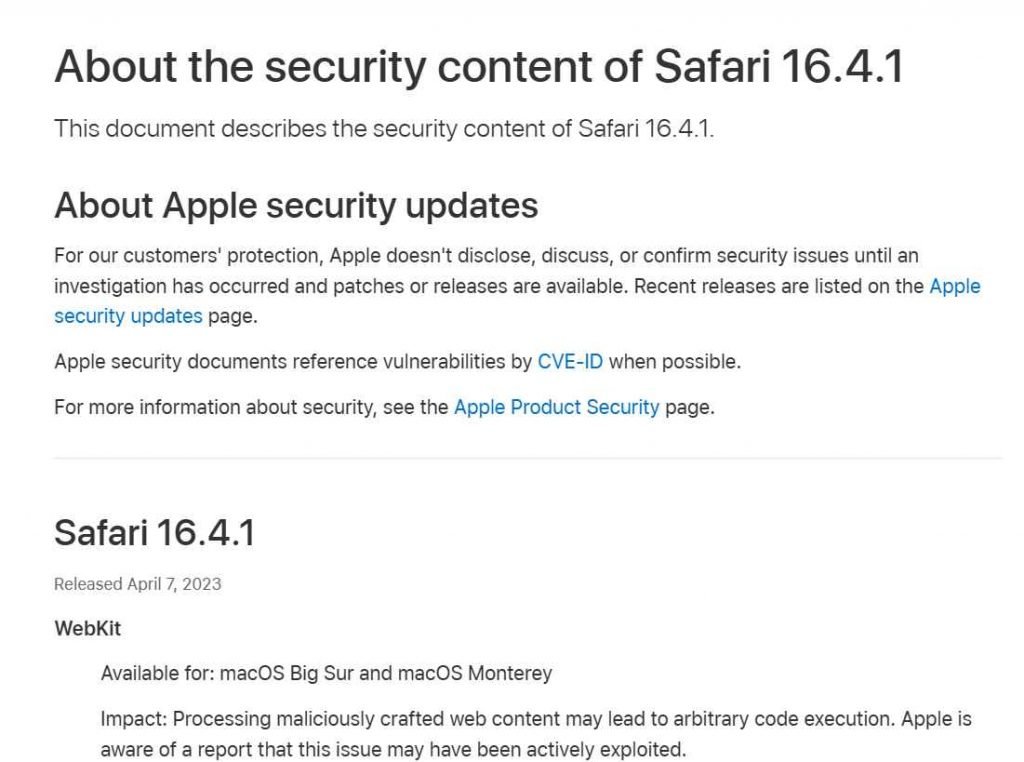

La vulnerabilidad use-after-free conocida como CVE-2023-28205 fue descubierta en WebKit.

Es la primera vulnerabilidad que se discutirá. Es posible explotarlo engañando a los objetivos para que carguen páginas web maliciosas bajo el control de los atacantes, lo que puede resultar en la ejecución de malware en las computadoras que han sido infiltradas. Visitar un sitio web que ha sido infiltrado es todo lo que los piratas informáticos necesitan para tomar el control de su dispositivo, para decirlo en palabras simples.

El procesamiento de material en línea que ha sido diseñado con fines maliciosos tiene el potencial de resultar en la ejecución de código arbitrario, lo que otorga a los atacantes acceso no autorizado a su dispositivo. Apple ha mejorado su gestión de memoria para solucionar este problema de uso tras liberación.

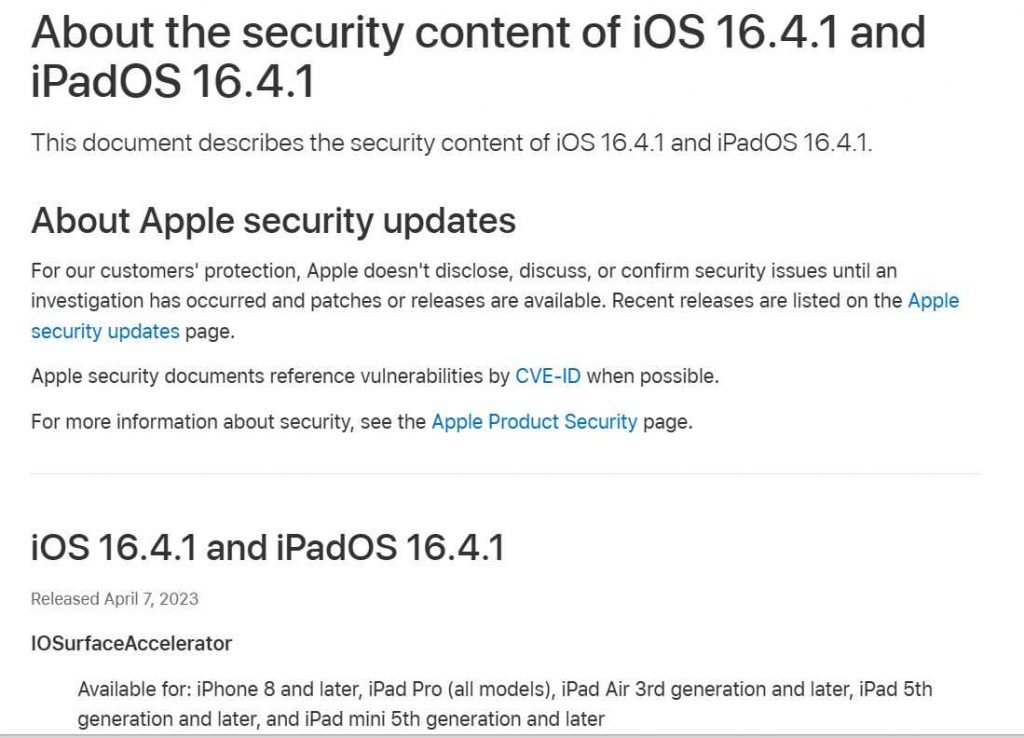

Vulnerabilidad de escritura fuera de los límites de IOSurfaceAccelerator, también conocida por su número CVE 2023-28206

La segunda falla, identificada como CVE-2023-28206, es un problema de escritura que ocurre cuando se exceden los límites de IOSurfaceAccelerator. Esta vulnerabilidad puede ser aprovechada por una aplicación para ejecutar código arbitrario con privilegios de kernel, lo que brinda a los atacantes el máximo grado de acceso posible al dispositivo de destino.

Si una aplicación se aprovecha de esta vulnerabilidad, es posible que pueda ejecutar código arbitrario mientras mantiene los privilegios del kernel. Esto daría efectivamente a los atacantes el control del dispositivo que está utilizando. Al fortalecer la validación de entrada, Apple solucionó el problema de escritura fuera de los límites que existía anteriormente.

Apple ha dicho en sus advertencias de seguridad que la empresa está al tanto de un informe que sugiere que esta vulnerabilidad puede haber sido explotada activamente.

La empresa emitió actualizaciones de seguridad críticas en febrero para abordar una vulnerabilidad de día cero explotada activamente que se rastreó como CVE-2023-23529 y afecta a iOS, iPadOS y macOS. La vulnerabilidad de seguridad, que es un problema de confusión de tipos en WebKit, fue solucionada por el gigante tecnológico mediante la implementación de comprobaciones mejoradas.

Al manipular a las víctimas para que accedan a contenido en línea diseñado con fines maliciosos, un atacante puede lograr la ejecución de código arbitrario y tomar el control del sistema de la víctima.

Apple se ha movido rápidamente para remediar estas vulnerabilidades de día cero después de descubrirlas. Las últimas versiones de iOS (16.4.1), iPadOS (16.4.1), macOS Yosemite (13.3.1) y Safari (16.4.1) brindan mejoras en la validación de entrada y la administración de memoria. Los consumidores pueden asegurar sus dispositivos actualizando a uno de estos sistemas operativos.

Apple ha confirmado que una gran cantidad de productos están incluidos en la lista de afectados. Esto incluye lo siguiente:

iPhone 8 y modelos posteriores

iPad Pro (todos los modelos)

Modelos de iPad Air a partir de la 3.ª generación y posteriores, modelos de iPad a partir de la 5.ª generación y posteriores, modelos de iPad mini a partir de la 5.ª generación y posteriores, y Mac con macOS Vista.

Se recomienda encarecidamente a los usuarios que actualicen rápidamente sus dispositivos para protegerse contra la posibilidad de ser explotados. Recuerde siempre que es muy necesario mantener un enfoque proactivo de la ciberseguridad y mantener todos sus dispositivos actualizados con los parches y actualizaciones de software más recientes.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad