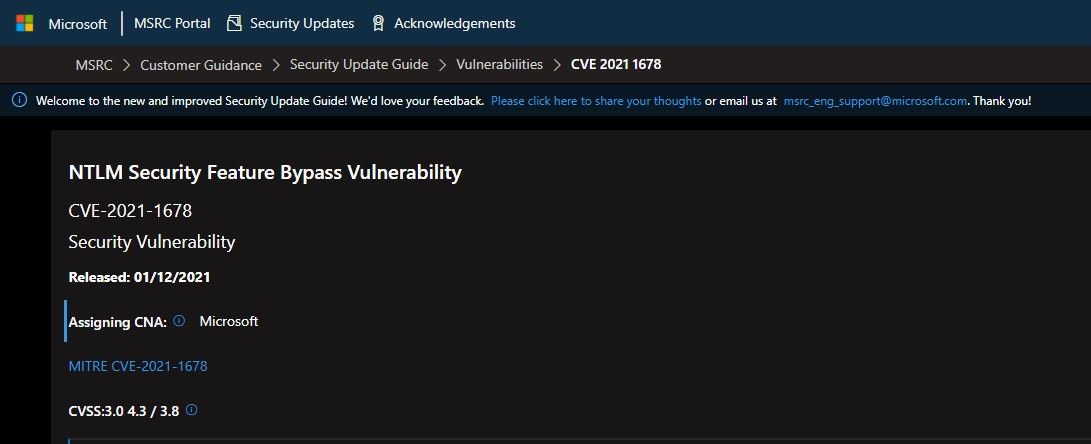

Acorde a un reporte de seguridad, una de las fallas recientemente corregidas en sistemas Microsoft permitiría a los actores de amenazas retransmitir una sesión de autenticación NTLM para luego ejecutar código remoto empleando la interfaz de cola de impresión MSRPC. Identificada como CVE-2021-1678, esta falla es considerada grave para todas las versiones de sistemas Windows y Windows Server.

El equipo de investigadores de CrowdStrike, responsable del hallazgo, menciona que esta no es una variante de ataque poco común, pues la transmisión de autenticaciones NTLM a otros protocolos es viable cuando este proceso no cuenta con las medidas de seguridad requeridas. Los expertos mencionan que la falla reside en la interfaz IRemoteWinSpool MSRPC, diseñada para la administración remota de la cola de impresión.

El reporte también menciona que MSRPC es, por diseño, vulnerable a los ataques de retransmisión, esto debido a que en un nivel de autenticación de RPC_C_AUTHN_LEVEL_CONNECT, los usuarios se autentican en la solicitud inicial pero no se aplica cifrado o firma de los comandos en transferencia.

Los actores de amenazas remotos podrían conectarse a la interfaz IRemoteWinspool y elegir un nivel de autenticación débil para transmitir la autenticación NTLM al dispositivo del atacante con el fin de ejecutar los comandos arbitrarios. Los expertos afirman que lograron desarrollar una prueba de concepto (PoC), aunque esta no será publicada hasta que la compañía considere que el riesgo de explotación ha sido completamente mitigado.

Por su parte, Microsoft anunció la corrección del problema agregando las comprobaciones necesarias para así garantizar que el nivel de autenticación del cliente sea suficientemente seguro. Cabe señalar que la verificación sólo será realizada de forma correcta si se establece un valor específico; en caso contrario, el sistema seguirá siendo vulnerable.

En su reporte, Microsoft señala: “La actualización lanzada corrige el problema aumentando el nivel de autenticación RPC, además de introducir una política y clave de registro para permitir que los clientes habiliten o inhabiliten el modo de aplicación en el lado del servidor”. La compañía también explica que, si bien las conexiones RPC vulnerables aún están permitidas después de esta actualización, una fase de cumplimiento comenzará el 8 de junio de 2021, aplicando los cambios para abordar CVE-2020-1678 al aumentar el nivel de autorización sin tener que configurar el valor de registro.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad