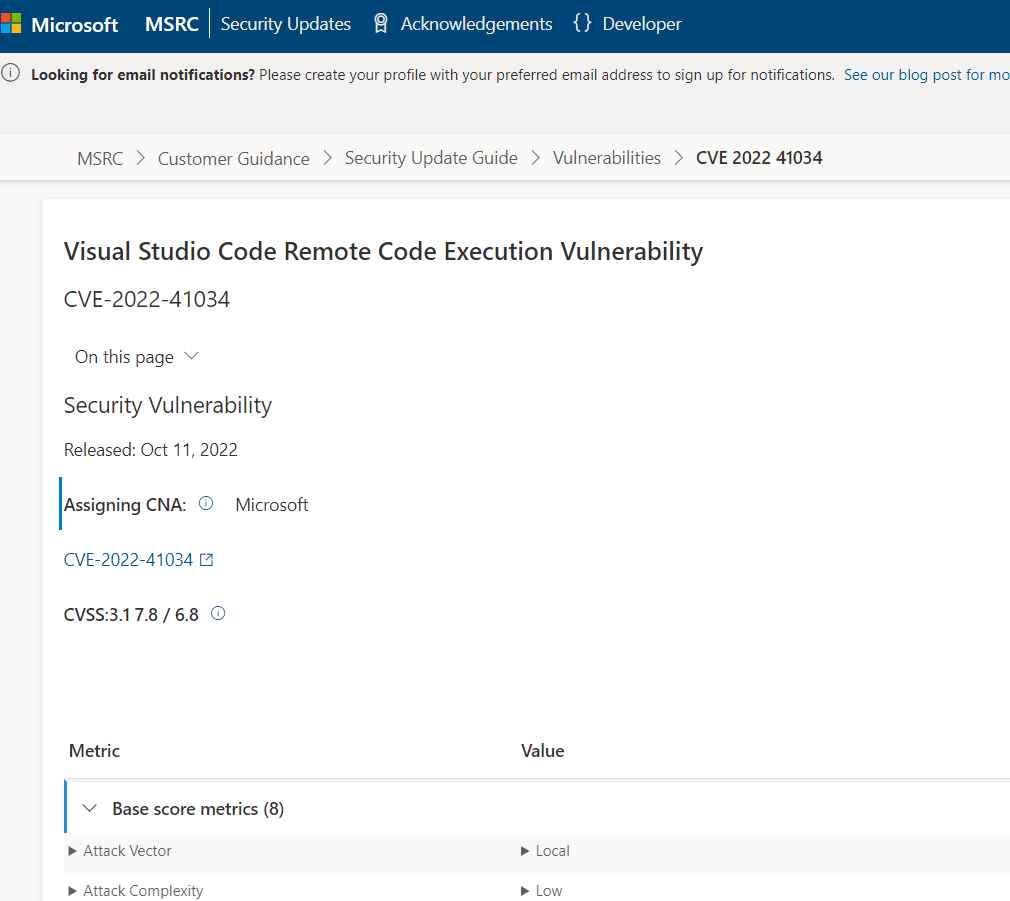

La vulnerabilidad de ejecución remota de código que afectó a Visual Studio Code y que Microsoft solucionó en octubre fue objeto de un ataque de prueba de concepto (PoC) que se hizo público en línea.

La vulnerabilidad de seguridad, a la que se le ha asignado el identificador CVE-2022-41034, tiene el potencial de dar a los atacantes remotos el control completo de las computadoras susceptibles. La simplicidad de un editor de código se combina con la funcionalidad que los desarrolladores desean para el ciclo de edición, compilación y depuración en el núcleo de Visual Studio Code. Ofrece un amplio soporte para la edición, navegación y comprensión del código, además de una depuración ligera, una arquitectura de extensión robusta y una interacción ligera con las herramientas que ya existen.

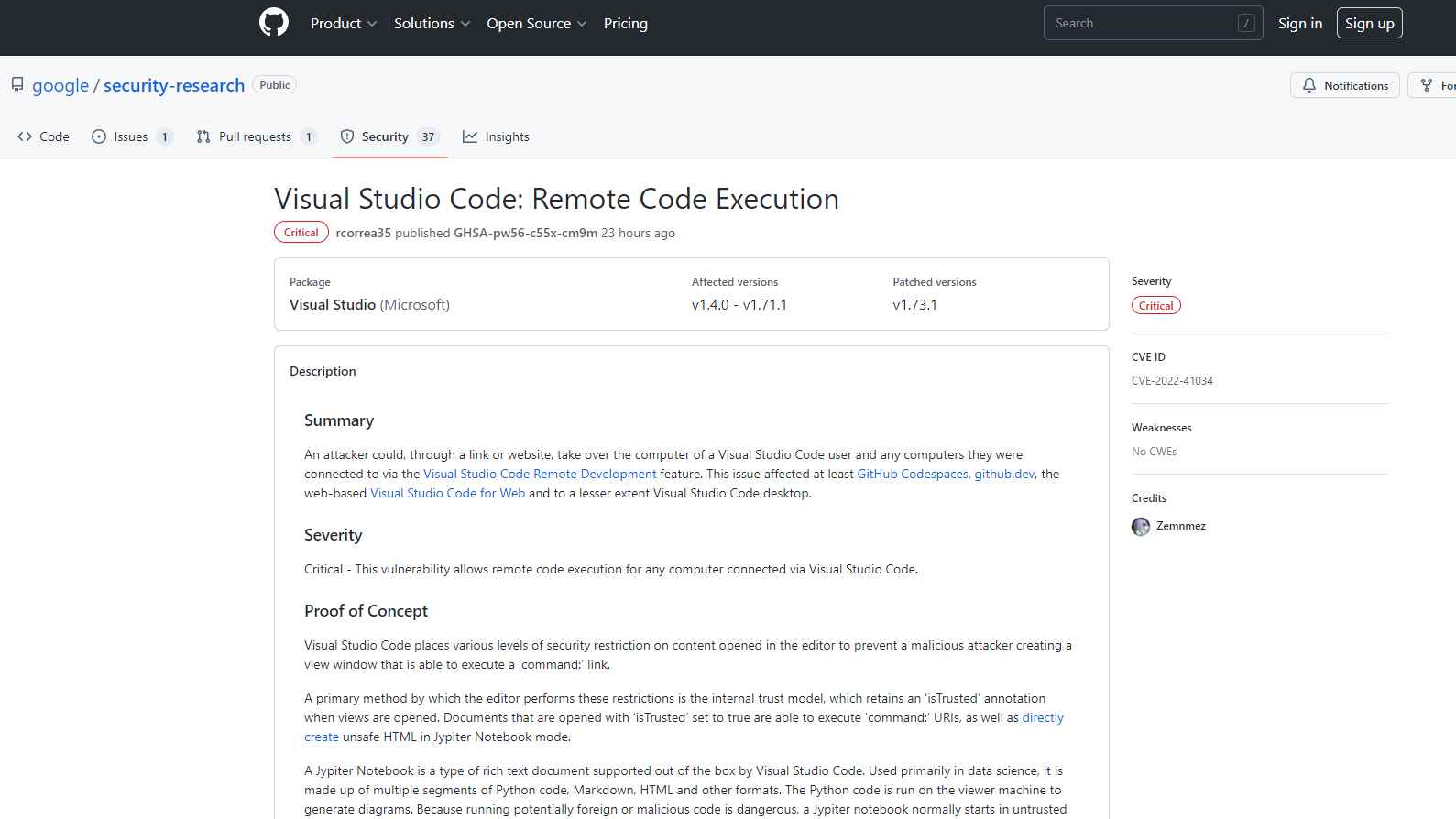

Los investigadores demostraron como prueba de concepto (PoC) que era factible atacar CVE-2022-41034 para ejecutar código malicioso en el sistema desde la perspectiva de un desarrollador que opera Visual Studio Code.

Debido a que el investigador ha revelado una gran cantidad de información técnica, incluido un ataque de prueba de concepto para CVE-2022-41034, es esencial que las vulnerabilidades se solucionen tan pronto como sea humanamente posible.

Un adversario puede obtener el control de una computadora utilizada por un usuario de Visual Studio Code y cualquier otra máquina a la que esté vinculado mediante la función de desarrollo remoto de Visual Studio Code accediendo a la computadora a través de un enlace o sitio web. Como mínimo, GitHub Codespaces y github.dev se vieron afectados por esta vulnerabilidad, así como Visual Studio Code para Web basado en web y, en menor grado, la versión de escritorio de Visual Studio Code. Visual Studio Code tiene soporte integrado para el formato Jypiter Notebook de documento de texto enriquecido. Este formato también se conoce como Jypiter Notebook. Su uso principal es en el campo de la ciencia de datos y consta de varias secciones de código escritas en Python, Markdown, HTML y otras formas. En el sistema que sirve como visor, se ejecuta el código Python para producir los diagramas. Debido a que es arriesgado ejecutar código que podría ser malicioso, una computadora portátil Jypiter a menudo se iniciará en un modo no confiable de manera predeterminada y se le pedirá al usuario que indique si confía o no en la computadora portátil. La mayoría de las restricciones de seguridad se pueden eludir si se confía en el documento, según el investigador.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad