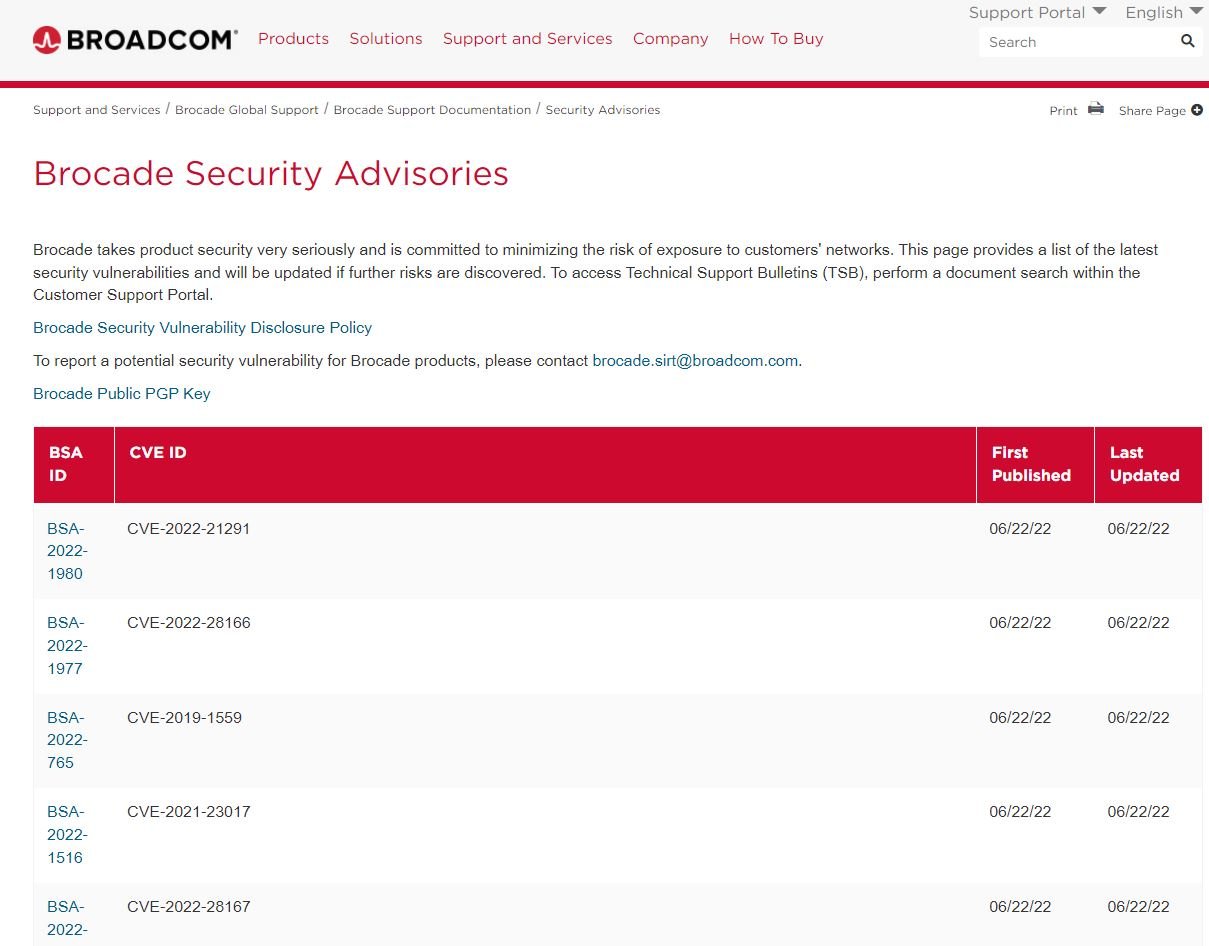

Broadcom publicó que el software utilizado por su empresa de almacenamiento Brocade está afectado por 9 vulnerabilidades importantes, y las mismas vulnerabilidades afectan a los productos SAN de varias empresas importantes como Dell, Fujitsu, HP, Huawei, IBM y Lenovo.

La aplicación de gestión de almacenamiento (SAN) de SANnav se ve afectada por nueve vulnerabilidades. Brocade ha puesto a disposición parches, pero otras empresas están trabajando en ello.

Seis de estas vulnerabilidades han sido calificadas como de “gravedad media” o “gravedad baja”. La explotación de estas vulnerabilidades permite manipular datos, descifrar datos y provocar ataques de denegación de servicio (DoS). A las tres vulnerabilidades restantes se les ha asignado una calificación de impacto de riesgo y gravedad “alta”. Pueden permitir la filtración de contraseñas de servidores de archivos de registro e interceptar información potencialmente confidencial debido a cifrados de claves estáticas.

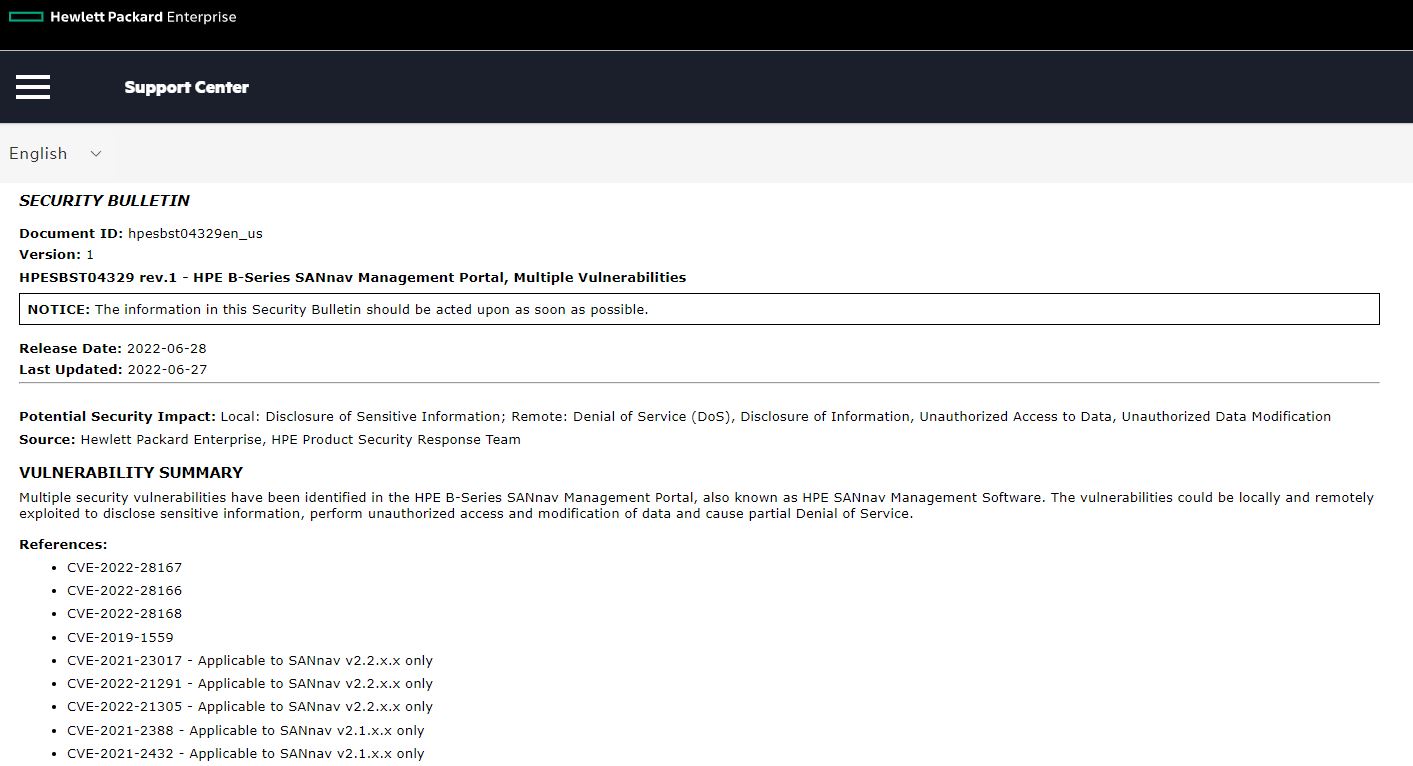

CVE-2022-28167

Brocade SANnav anterior a Brocade SANvav v. 2.2.0.2 y Brocade SANanv v.2.1.1.8 registra la contraseña del conmutador Brocade Fabric OS en texto sin formato en asyncjobscheduler-manager.log

CVE-2022-28166

En la versión de Brocade SANnav anterior a SANN2 .2.0.2 y Brocade SANNav antes de 2.1.1.8, la implementación de TLS/SSL Server admite el uso de cifrados de clave estática (ssl-static-key-ciphers) en los puertos 443 y 18082.

CVE-2022-28168

En Brocade SANnav antes Brocade SANnav v2.2.0.2 y Brocade SANnav2.1.1.8, las contraseñas codificadas del servidor scp se almacenan utilizando la codificación Base64, lo que podría permitir a un atacante acceder a los archivos de registro para decodificar fácilmente las contraseñas.

CVE-2019-1559

Si una aplicación encuentra un error fatal de protocolo y luego llama a SSL_shutdown() dos veces (una para enviar un close_notify y otra para recibir uno), entonces OpenSSL puede responder de manera diferente a la aplicación que llama si se recibe un registro de 0 bytes con paddling no válido en comparación con si se recibe un registro de 0 bytes con una MAC no válida. Si la aplicación luego se comporta de manera diferente según eso de una manera que sea detectable para el usuario remoto, entonces esto equivale a un paddling oracle que podría usarse para descifrar datos. Para que esto sea explotable, se deben utilizar conjuntos de cifrado “non-stitched”. Los conjuntos de cifrado stitched son implementaciones optimizadas de ciertos conjuntos de cifrado de uso común. Además, la aplicación debe llamar a SSL_shutdown() dos veces incluso si se ha producido un error de protocolo (las aplicaciones no deberían hacer esto, pero algunas lo hacen de todos modos).

CVE-2021-23017

Se identificó un problema de seguridad en la resolución de nginx, que podría permitir que un atacante que pueda falsificar paquetes UDP del servidor DNS provoque una sobrescritura de memoria de 1 byte, lo que provocaría un bloqueo del proceso de trabajo u otro posible impacto.

CVE-2022-21291

Vulnerabilidad en el producto Oracle Java SE, Oracle GraalVM Enterprise Edition de Oracle Java SE (componente: Hotspot). Las versiones compatibles que se ven afectadas son Oracle Java SE: 7u321, 8u311, 11.0.13, 17.01; Oracle GraalVM Enterprise Edition: 20.3.4 y 21.3.0. La vulnerabilidad fácilmente explotable permite que un atacante no autenticado con acceso a la red a través de múltiples protocolos comprometa Oracle Java SE, Oracle GraalVM Enterprise Edition. Los ataques exitosos de esta vulnerabilidad pueden resultar en la actualización, inserción o eliminación no autorizada del acceso a algunos de los datos accesibles de Oracle Java SE, Oracle GraalVM Enterprise Edition. Nota: esta vulnerabilidad se aplica a las implementaciones de Java, generalmente en clientes que ejecutan aplicaciones Java Web Start en sandbox o applets de Java en sandbox, que cargan y ejecutan código que no es de confianza (por ejemplo, código que proviene de Internet) y confían en el sandbox de Java para la seguridad. Esta vulnerabilidad también se puede explotar mediante el uso de API en el Componente especificado, por ejemplo, a través de un servicio web que proporciona datos a las API.

CVE-2022-21305

Vulnerabilidad en el producto Oracle Java SE, Oracle GraalVM Enterprise Edition de Oracle Java SE (componente: Hotspot). Las versiones compatibles que se ven afectadas son Oracle Java SE: 7u321, 8u311, 11.0.13, 17.01; Oracle GraalVM Enterprise Edition: 20.3.4 y 21.3.0. La vulnerabilidad fácilmente explotable permite que un atacante no autenticado con acceso a la red a través de múltiples protocolos comprometa Oracle Java SE, Oracle GraalVM Enterprise Edition. Los ataques exitosos de esta vulnerabilidad pueden resultar en la actualización, inserción o eliminación no autorizada del acceso a algunos de los datos accesibles de Oracle Java SE, Oracle GraalVM Enterprise Edition. Nota: esta vulnerabilidad se aplica a las implementaciones de Java, generalmente en clientes que ejecutan aplicaciones Java Web Start en sandbox o applets de Java en sandbox, que cargan y ejecutan código que no es de confianza (por ejemplo, código que proviene de Internet) y confían en el sandbox de Java para la seguridad. Esta vulnerabilidad también se puede explotar mediante el uso de API en el Componente especificado, por ejemplo, a través de un servicio web que proporciona datos a las API.

CVE-2021-2388

Vulnerabilidad en el producto Java SE, Oracle GraalVM Enterprise Edition de Oracle Java SE (componente: Hotspot). Las versiones compatibles que se ven afectadas son Java SE: 8u291, 11.0.11, 16.0.1; Oracle GraalVM Enterprise Edition: 20.3.2 y 21.1.0. La vulnerabilidad difícil de explotar permite que un atacante no autenticado con acceso a la red a través de múltiples protocolos comprometa Java SE, Oracle GraalVM Enterprise Edition. Los ataques exitosos requieren la interacción humana de una persona que no sea el atacante. Los ataques exitosos de esta vulnerabilidad pueden resultar en la adquisición de Java SE, Oracle GraalVM Enterprise Edition. Nota: esta vulnerabilidad se aplica a las implementaciones de Java, generalmente en clientes que ejecutan aplicaciones Java Web Start en sandbox o applets de Java en sandbox, que cargan y ejecutan código que no es de confianza (por ejemplo, código que proviene de Internet) y confían en el sandbox de Java para la seguridad. Esta vulnerabilidad no se aplica a las implementaciones de Java, generalmente en servidores, que cargan y ejecutan solo código confiable (por ejemplo, código instalado por un administrador).

CVE-2021-2432

Vulnerabilidad en el producto Java SE de Oracle Java SE (componente: JNDI). La versión compatible que se ve afectada es Java SE: 7u301. La vulnerabilidad difícil de explotar permite que un atacante no autenticado con acceso a la red a través de múltiples protocolos comprometa Java SE. Los ataques exitosos de esta vulnerabilidad pueden resultar en la capacidad no autorizada de causar una denegación de servicio parcial (DOS parcial). ) de Java SE. Nota: Esta vulnerabilidad se aplica a implementaciones de Java, generalmente en clientes que ejecutan aplicaciones Java Web Start en sandbox o applets de Java en sandbox, que cargan y ejecutan código que no es de confianza (por ejemplo, código que proviene de Internet) y confían en el sandbox de Java por seguridad Esta vulnerabilidad también se puede explotar mediante el uso de API en el Componente especificado, por ejemplo, a través de un servicio web que proporciona datos a las API.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad