La más grave de las vulnerabilidades puede permitir que un atacante lea el contenido de la memoria o lance vulnerabilidades de denegación de servicio.

El proyecto OpenSSL envió el martes una importante actualización de seguridad para cubrir al menos ocho vulnerabilidades de seguridad documentadas que exponen a los usuarios de OpenSSL a ataques de hackers maliciosos.

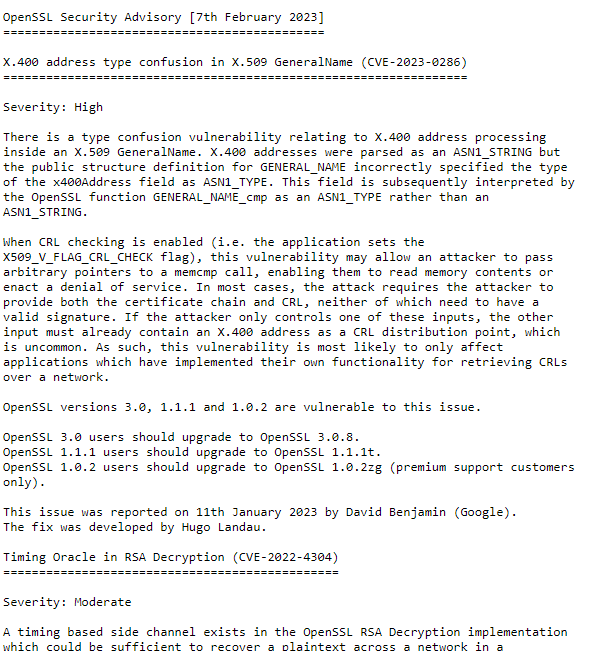

El más grave de las vulnerabilidad es una de confusión de tipo rastreado como CVE-2023-0286, puede permitir que un atacante pase punteros arbitrarios a una llamada memcmp, permitiéndole leer el contenido de la memoria o lanzar ataques de denegación de servicio.

Los mantenedores de OpenSSL dieron una calificación de alta gravedad a la vulnerabilidad pero señalan que es más probable que la vulnerabilidad solo afecte a las aplicaciones que han implementado su propia funcionalidad para recuperar CRL a través de una red.

Se insta a las organizaciones que ejecutan las versiones 3.0, 1.1.1 y 1.0.2 de OpenSSL a que apliquen las actualizaciones disponibles de inmediato.

El proyecto de código abierto también documentó siete vulnerabilidades de gravedad moderada que requieren atención urgente.

Según un aviso de OpenSSL , estos incluyen:

- Existe una vulnerabilidad de canal lateral basada en tiempo (CVE-2022-4304) en la implementación de descifrado RSA de OpenSSL que podría ser suficiente para recuperar un texto sin formato a través de una red en un ataque de estilo Bleichenbacher. Para lograr un descifrado exitoso, un atacante tendría que poder enviar una gran cantidad de mensajes de prueba para el descifrado. La vulnerabilidad afecta a todos los modos de relleno de RSA: PKCS#1 v1.5, RSA-OEAP y RSASVE. “Un atacante que hubiera observado una conexión genuina entre un cliente y un servidor podría usar esta vulnerabilidad para enviar mensajes de prueba al servidor y registrar el tiempo necesario para procesarlos”.

- Se puede desencadenar una saturación del búfer de lectura en la verificación del certificado X.509, específicamente en la verificación de restricciones de nombre. La saturación del búfer de lectura (CVE-2022-4203) podría provocar un bloqueo que podría provocar un ataque de denegación de servicio. “En teoría, también podría resultar en la divulgación de contenidos de memoria privada (como claves privadas o texto sin formato confidencial), aunque no tenemos conocimiento de ningún exploit funcional que conduzca a la divulgación de contenidos de memoria en el momento de la publicación de este aviso”, dijo el comunicado. dijo el grupo.

El grupo también solucionó varias vulnerabilidades de corrupción de memoria que exponen a los usuarios de OpenSSL a condiciones de denegación de servicio.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad