Especialistas en ciberseguridad reportan la detección de al menos ocho vulnerabilidades críticas en 16 bibliotecas de análisis URL que permitirían a los actores de amenazas desplegar ataques de denegación de servicio (DoS), ejecución remota de código (RCE) y filtración de información confidencial en diversas aplicaciones web. Debido a que las fallas residen en paquetes web escritos para toda clase de implementaciones, el problema podría extenderse a miles de aplicaciones web.

Según el reporte, las fallas residen en los siguientes desarrollos:

- Flask, un marco micro web escrito en Python

- Video.js, un reproductor de video HTML5

- Belledonne, una plataforma VoIP y de videollamadas IP gratuitas

- Nagios XI, para el monitoreo de redes y servidores

- Clearance, para la autenticación de contraseñas de Ruby

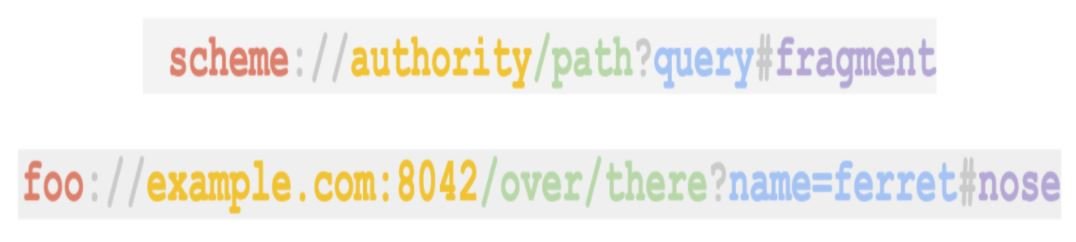

Como recordará, el análisis de URL es el proceso de dividir los diferentes componentes de una dirección web para enrutar correctamente el tráfico a través de diferentes enlaces o hacia diferentes servidores. Las bibliotecas de análisis de URL son importadas a las aplicaciones para cumplir con esta función y están disponibles en diversos lenguajes de programación.

Los componentes de una URL se conocen como esquema, autoridad, ruta, consulta y fragmentos, los cuales cumplen funciones determinadas para su correcto funcionamiento.

En su investigación, los expertos descubrieron que las fallas existen debido a las diferencias en la forma en que cada biblioteca realiza este análisis. Según el reporte, las fallas residen en las siguientes bibliotecas de análisis URL:

- urllib (Python)

- urllib3 (Python)

- rfc3986 (Python)

- httptools (Python)

- curl lib (cURL)

- Wget

- Chrome

- Uri (.NET)

- URL (Java)

- URI (Java)

- parse_url (PHP)

- url (NodeJS)

- url-parse (NodeJS)

- net/url (Go)

- uri (Ruby)

- URI (Perl)

El análisis reveló un total de ocho vulnerabilidades críticas en aplicaciones web de terceros usando estas bibliotecas. Al momento de escritura, todas las fallas habían sido abordadas, a excepción de las que residen en versiones de Flask que han dejado de recibir soporte. A continuación se describen las fallas detectadas:

- CVE-2021-23385: Redirección abierta en Flask-security (Python)

- CVE-2021-32618: Redirección abierta en Flask-security-too (Python)

- CVE-2021-23401: Redirección abierta en Flask-User (Python)

- CVE-2021-23393: Redirección abierta desencadenada en Flask (Python)

- CVE-2021-33056: Denegación de servicio (DoS) en SIP Stack de Belledonne (C)

- CVE-2021-23414: Error de script entre sitios (XSS) en Video.js (JavaScript)

- CVE-2021-37352: Redirección abierta en Nagios XI (PHP)

- CVE-2021-23435: Redirección abierta de autorización (Ruby)

Aunque estas son todas las fallas reportadas en esta investigación, los expertos mencionan que no debe descartarse la aparición de muchas otras vulnerabilidades, incluyendo errores de falsificación de solicitudes del lado del servidor (SSRF) y fallas de redirección abierta, lo que permitiría el despliegue de sofisticadas campañas de phishing y otras variantes de hacking.

Los usuarios de implementaciones afectadas deben analizar cuidadosamente todos los posibles riesgos al usar las bibliotecas de análisis URL afectadas, a fin de configurar las medidas de seguridad necesarias para prevenir la explotación maliciosa de estos errores.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad