La evaluación automática de potenciales fallas de seguridad se ha convertido en una de las tareas esenciales para desarrolladores, investigadores y expertos en análisis de vulnerabilidades, ya que permite adoptar un enfoque proactivo e impedir que las amenazas de seguridad generen daños irreversibles en un sistema.

En esta ocasión, especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo usar Deepfence ThreatMapper, una herramienta para el monitoreo de amenazas de seguridad y protección de aplicaciones en Kubernetes, Docker, Fargate Serverless e implementaciones en la nube. Esta herramienta está disponible en GitHub.

Según los expertos, entre las principales características de esta herramienta de seguridad destacan:

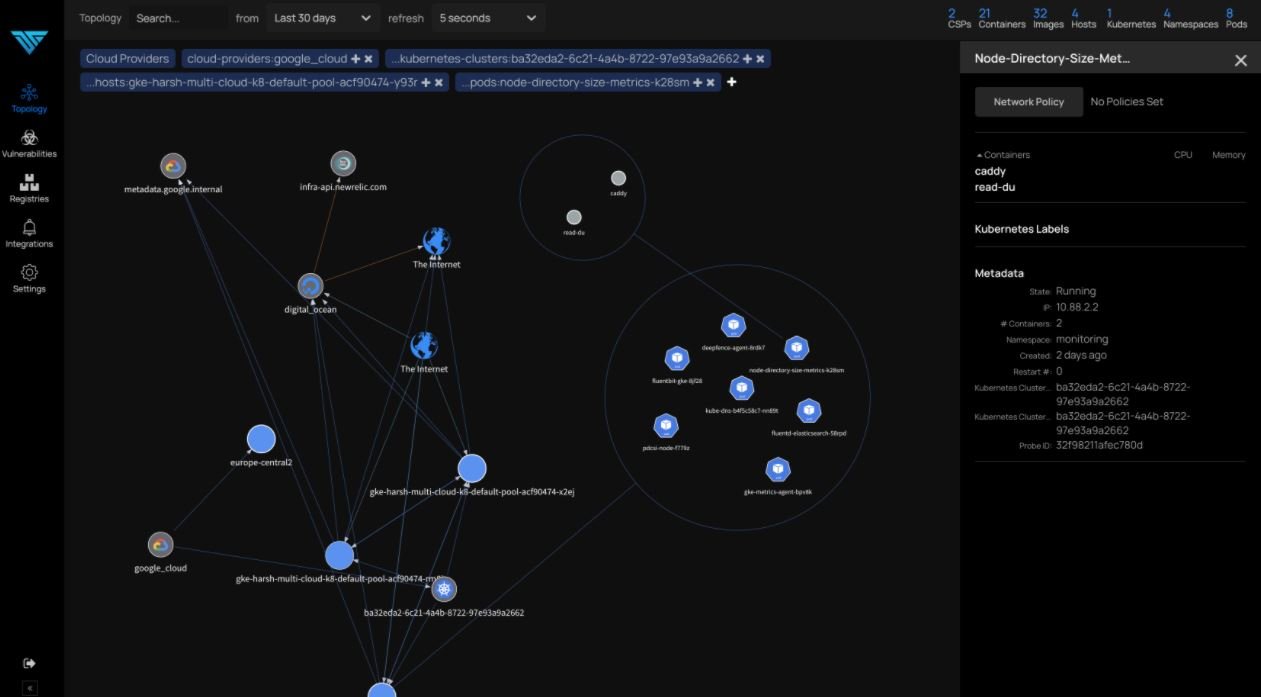

- Detección de procesos en ejecución: ThreatMapper escanea todas las plataformas del usuario en busca de pods, contenedores, aplicaciones e infraestructura. El uso de esta herramienta brindará una descripción detallada de la topología de aplicaciones y posibles superficies de ataque

- Detección de vulnerabilidades: ThreatMapper obtiene manifiestos de dependencias de pods y contenedores en ejecución, aplicaciones sin servidor, aplicaciones y sistema operativo para realizar comparaciones con bases de datos de vulnerabilidades e identificar posibles errores

- Clasificación de vulnerabilidades: ThreatMapper clasifica las vulnerabilidades detectadas según los sistemas de puntuación vigentes y otros indicadores, como el método de explotación, disponibilidad de superficie de ataque y riesgo en escenarios reales

¿Qué hay al interior de Deepfence ThreatMapper?

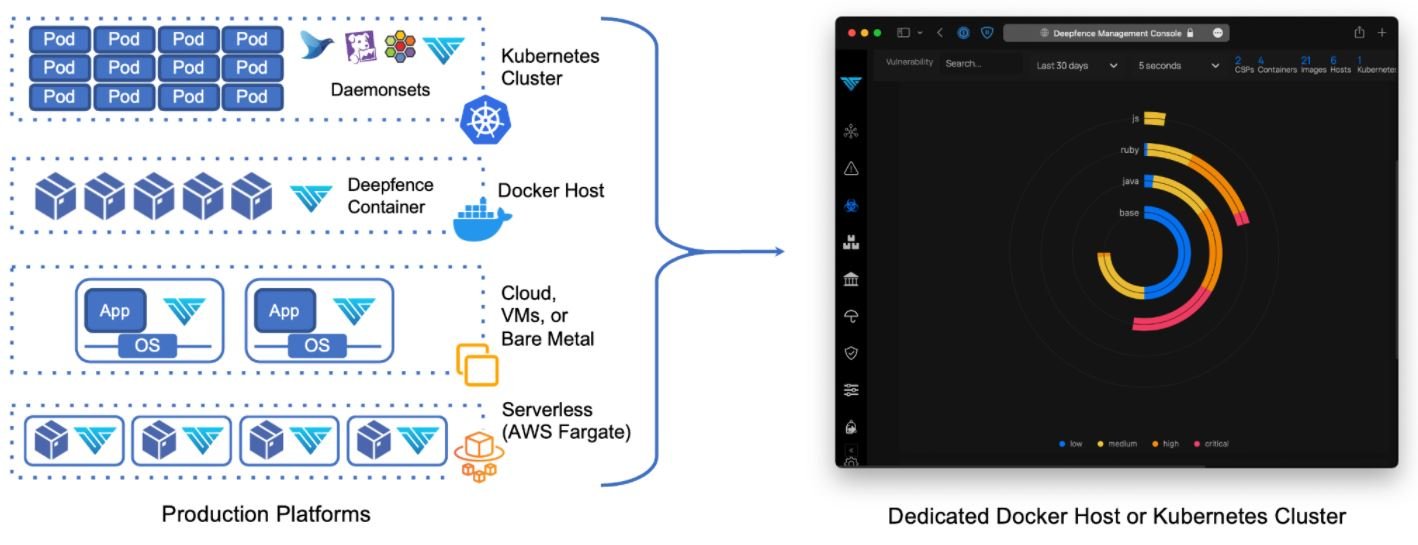

Los expertos en análisis de vulnerabilidades mencionan que Deepfence ThreatMapper cuenta con dos componentes: Deepfence Management Console y Deepfence Sensors. Mientras el primer elemento calcula la topología de las aplicaciones analizadas y realiza un mapeo de amenazas, los sensores se implementan en las plataformas analizadas y envían telemetría a la consola.

A continuación analizaremos más a profundidad ambos componentes de Deepfence.

DeepFence Management Console

Como su nombre indica, esta es una consola que actúa como una aplicación independiente, implementada como una flota de contenedores. Debe implementarse en un solo host de la ventana acoplable o bien en un clúster de Kubernetes dedicado. La consola es autónoma y expone una interfaz HTTPS para la administración y la automatización de API, mencionan los expertos en análisis de vulnerabilidades.

La consola cuenta con avanzadas capacidades, incluyendo:

- Administrar usuarios con acceso a la consola

- Visualización de clústeres de Kubernetes, máquinas virtuales, contenedores e imágenes, procesos en ejecución y conexiones de red en tiempo real

- Análisis de vulnerabilidades en contenedores y aplicaciones en ejecución

- Análisis de registros de contenedores en busca de vulnerabilidades para revisar las cargas de trabajo antes de implementarlas

- Escaneo de compilaciones de imágenes durante la canalización de CI/CD, compatible con CircleCI, Jenkins y GitLab

La herramienta también admite múltiples implementaciones de producción de forma simultánea para una mejor visualización y escaneo de cargas de trabajo.

Deepfence Sensors

Este segundo componente se implementa directamente en las plataformas de producción del usuario y funciona como un conjunto de sensores que se comunican de forma segura con la consola para recibir instrucciones sobre escaneos y reenvío de datos de telemetría.

Según los expertos, los sensores admiten una variedad de plataformas de producción, incluyendo:

- Kubernetes

- Docker

- Máquinas virtuales

- AWS Fargate

Requisitos del sistema

La instalación de DeepFence Management Console requiere que nuestro sistema cumpla con ciertas características:

- CPU de 4 núcleos

- 16 GB en RAM

- Espacio en el disco de al menos 120 GB

- Telemetría y datos de Deepfence Sensors en puerto 8000, protegido con firewall

- Acceso administrativo y API en puerto 443, protegido con firewall

- Binarios de Docker v18.03 o posteriores

- Binario de Docker-compose v1.20.1

Las implementaciones más grandes (con 250 o más nodos de producción) requerirán recursos adicionales de CPU y RAM, mencionan los expertos en análisis de vulnerabilidades. Para implementaciones a escala empresarial (más de 1,000 nodos de producción), la consola ThreatMapper debe implementarse en un clúster de Kubernetes de 3 o más nodos.

Por otra parte, nuestro sistema debe cumplir con los siguientes requerimientos para el uso correcto de Deepfence ThreatMapper Console:

- CPU de 2 núcleos

- 1 GB en RAM

- Espacio en el disco de al menos 30 GB

- Versión del kernel Linux 4.4 y posteriores

- Binarios de Docker v18.03 o posteriores

- Acceso a la dirección IP de Deepfence Management Console por el puerto 8000

Instalación

A continuación, los expertos en análisis de vulnerabilidades nos mostrarán cómo comenzar una instalación basada en Docker en un solo sistema host:

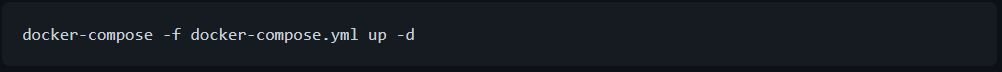

- Descargue el archivo docker-compose.yml en el sistema host para la consola

- Ejecute el siguiente comando para instalar y ejecutar la consola:

- Abra la consola en un navegador y registre una nueva cuenta. Posteriormente pueden agregarse usuarios adicionales por invitación de un administrador

- Obtenga la clave API de la consola. Vaya a Configuración – Administración de usuarios y tome nota de la clave API; esta información será necesaria para implementar los sensores

Una vez que la consola se haya iniciado, comenzará a adquirir los datos de alimentación de Threat Intel; esto puede tardar varios minutos o hasta una hora. Los expertos en análisis de vulnerabilidades recomiendan verificar el estado de este proceso en Configuración – Diagnóstico.

A continuación revisaremos los pasos necesarios para instalar Deepfence Sensors. Antes de comenzar, considere los siguientes factores:

- Asegúrese de tener disponible la clave de API de Deepfence y la dirección IP de la consola

- Compruebe que los sistemas host para los sensores se puedan conectar al puerto 8000 en la dirección IP de la consola

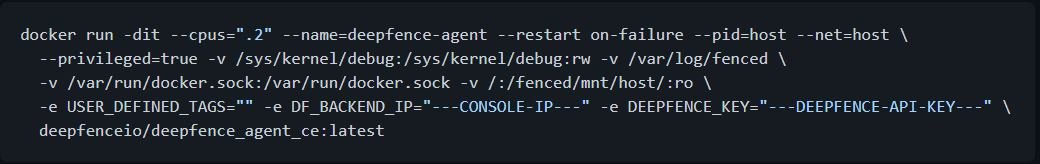

Instalar Deepfence Sensors en un host Docker

Ejecute el siguiente comando:

Opcionalmente, el contenedor del sensor se puede etiquetar usando USER_DEFINED_TAGS =”” en el comando anterior. Las etiquetas deben estar separadas por comas.

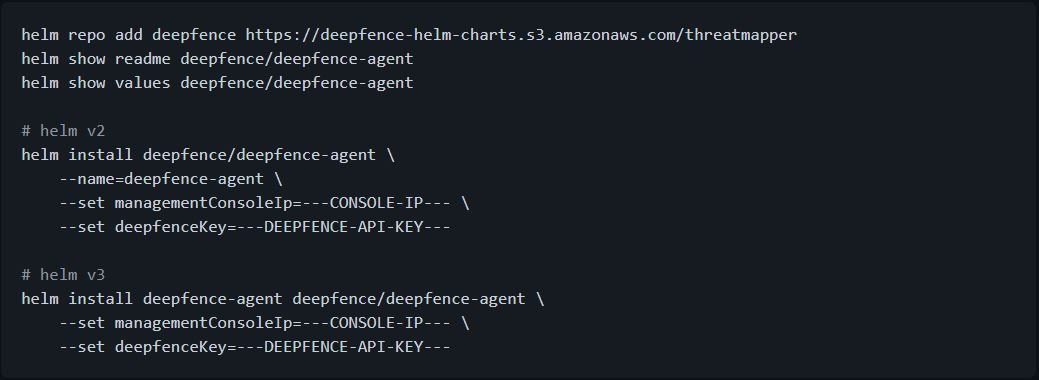

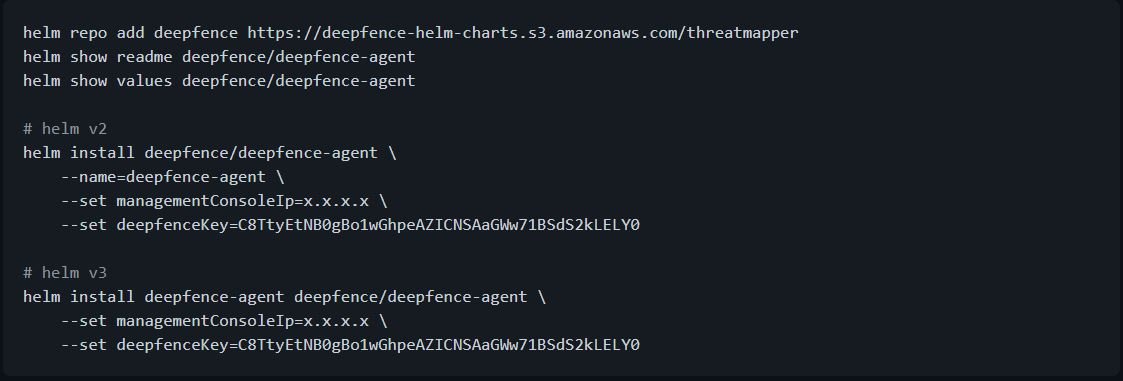

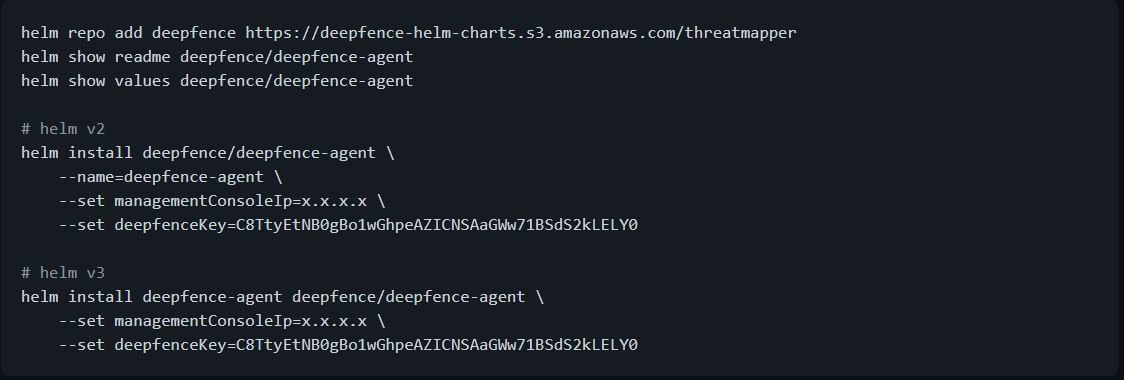

Instalar Deepfence Sensors en un clúster de Kubernetes

Deepfence Sensors se implementa más fácilmente usando la tabla Helm:

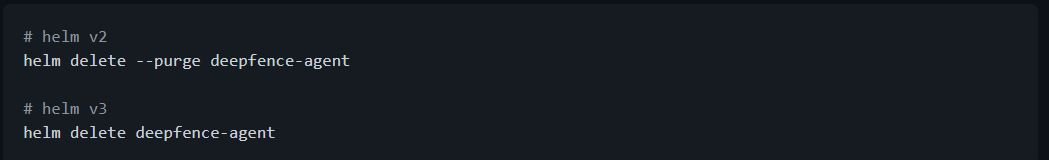

Para eliminar Deepfence Sensors:

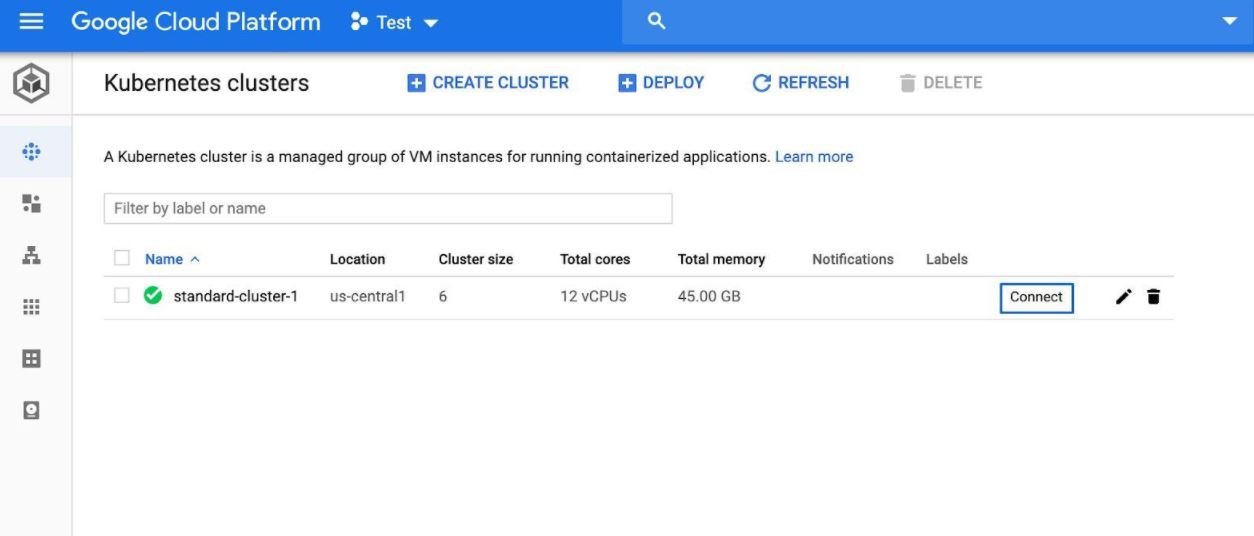

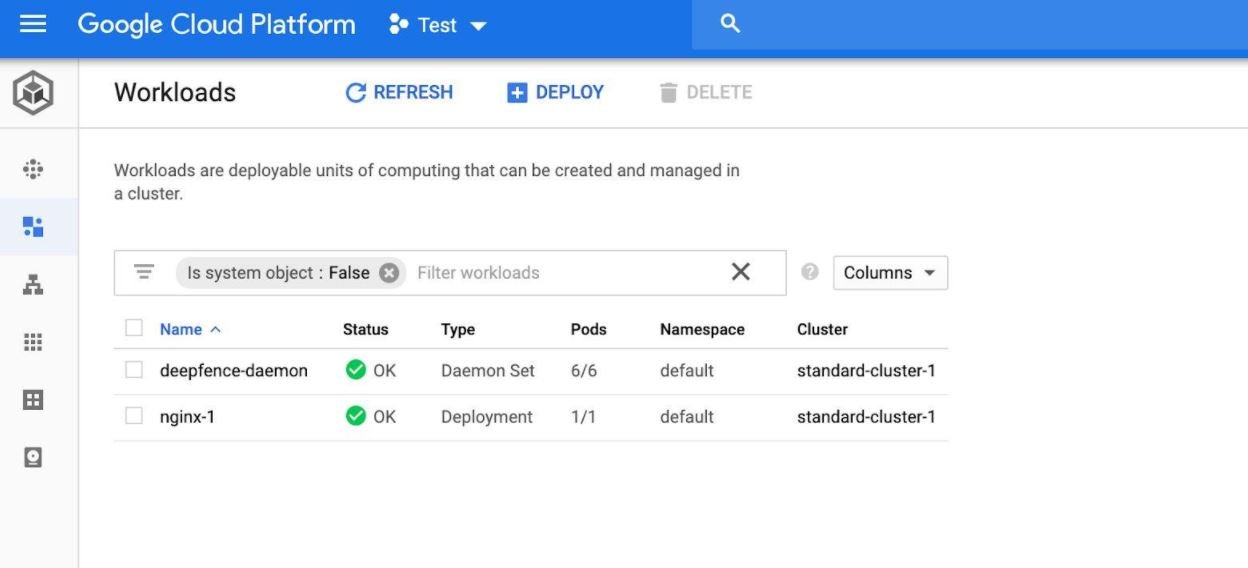

Instalar Deepfence Sensors en Google GKE

Acorde a los expertos en análisis de vulnerabilidades, Deepfence Management Console se instala por separado fuera del clúster de GKE según las instrucciones estándar.

- Conéctese a su clúster de GKE con gcloud shell:

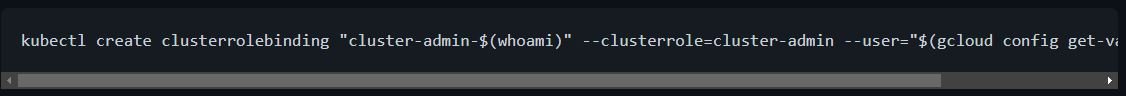

- Otorgue permisos para la instalación con el siguiente comando:

- Inicie el agente de deepfence

- deepfence-agent-daemon deberá ser visible en la página de cargas de trabajo junto con otras cargas de trabajo en el clúster

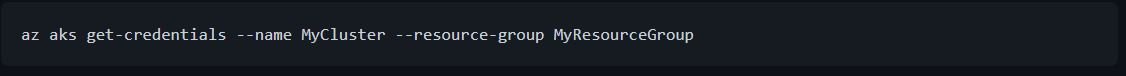

Instalar Deepfence Sensors en Azure AKS

Deepfence Management Console se instala por separado fuera del clúster de AKS según las instrucciones estándar.

Instale los agentes de Deepfence siguiendo los pasos a continuación:

- Inicie una conexión a su clúster de AKS

- Inicie el agente de Deepfence

Como de costumbre, le recordamos que este material fue elaborado con fines informativos y no debe ser tomado como un llamado a la acción ni debe usarse en pruebas en entornos reales sin consentimiento previo del administrador del sistema objetivo. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad