Al igual que prácticamente cada semana, Cisco anunció el lanzamiento de un nuevo conjunto de actualizaciones de seguridad para abordar vulnerabilidades en diversos productos. Los expertos en seguridad en la nube aseguran que la mayoría de las fallas corregidas en esta actualización se encuentran en los teléfonos IP de Cisco y Cisco UCS Director, así como Cisco UCS Director Express para Big Data, soluciones unificadas para operaciones en centros de datos.

El especialista en ciberseguridad Jacob Baines menciona que reportó dos fallas críticas presentes en el teléfono IP inalámbrico 8821 de Cisco. Posteriormente, Cisco analizó la seguridad en otros modelos de teléfono IP, descubriendo que también eran afectados por la falla.

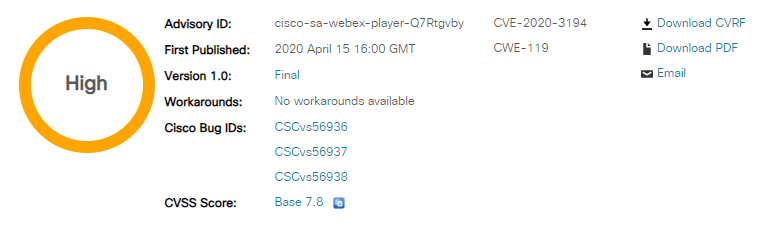

Las dos vulnerabilidades descubiertas por el experto en seguridad en la nube, identificadas como CVE-2020-3161 y CVE-2016-1421, afectan el servidor web y la aplicación web de los teléfonos IP de Cisco respectivamente. De acuerdo con el reporte, ambas fallas permiten a los actores de amenazas remotos no autenticados desencadenar un desbordamiento de búfer basado en la pila a través del envío de una solicitud HTTP especialmente diseñada, lo que podría conducir a un ataque de denegación de servicio (DDoS), además de permitir al hacker ejecutar código con altos privilegios. El experto publicó una prueba de concepto del ataque DDoS para ambas fallas en la plataforma GitHub.

Fue hace cerca de cuatro años que estas vulnerabilidades fueron detectadas. Sin embargo, debido a que un ataque requería de autenticación en el sistema, Cisco no se encontraba en la lista de compañías afectadas. Al detectarse esta nueva condición, la lista fue actualizada y se notificó a Cisco sobre el estado de seguridad de sus teléfonos IP.

Los especialistas en seguridad en la nube aconsejan a los administradores verificar si sus teléfonos IP ya han recibido la actualización de firmware correspondiente. Por ahora se desconoce la existencia de soluciones alternativas, por lo que es necesario instalar la actualización de Cisco.

No obstante, el Instituto Internacional de Seguridad Cibernética (IICS) recomienda inhabilitar el acceso web a estos dispositivos; esta función está inhabilitada por defecto, aunque muchos administradores de sistemas la habilitan de forma manual.

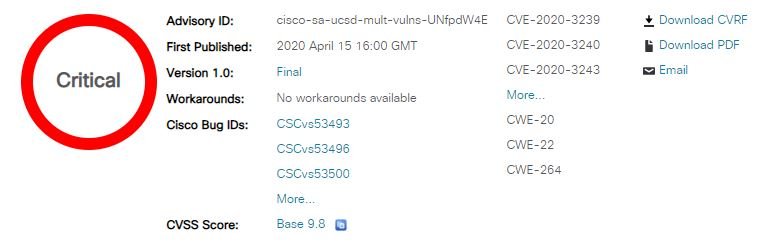

Además de estas fallas, Cisco emitió parches de seguridad para corregir otras nueve vulnerabilidades de omisión de autenticación en la API REST de Cisco UCS Director y Cisco UCS Director Express para compañías tecnológicas. De estas fallas, sólo una es considerada de gravedad severa; su explotación permitiría a un actor de amenazas remoto omitir el proceso de autenticación o realizar múltiples variantes de ataque contra el sistema afectado.

Se recomienda a los administradores actualizar a UCS Director Release 6.7.4.0 y UCS Director Express Release 3.7.4.0 para solucionar estos inconvenientes.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad