daloRADIUS es una sofisticada herramienta de administración web de RADIUS que se creó con el objetivo de administrar puntos de acceso e instalaciones de ISP para uso general. Administración de usuarios, informes gráficos, contabilidad y un motor de facturación son algunas de las características que se incluyen y también se conecta con GoogleMaps para que los usuarios puedan geolocalizarse. Una variedad de empresas utilizan daloRadius para administrar puntos de acceso e instalaciones de ISP que se utilizan para fines generales.

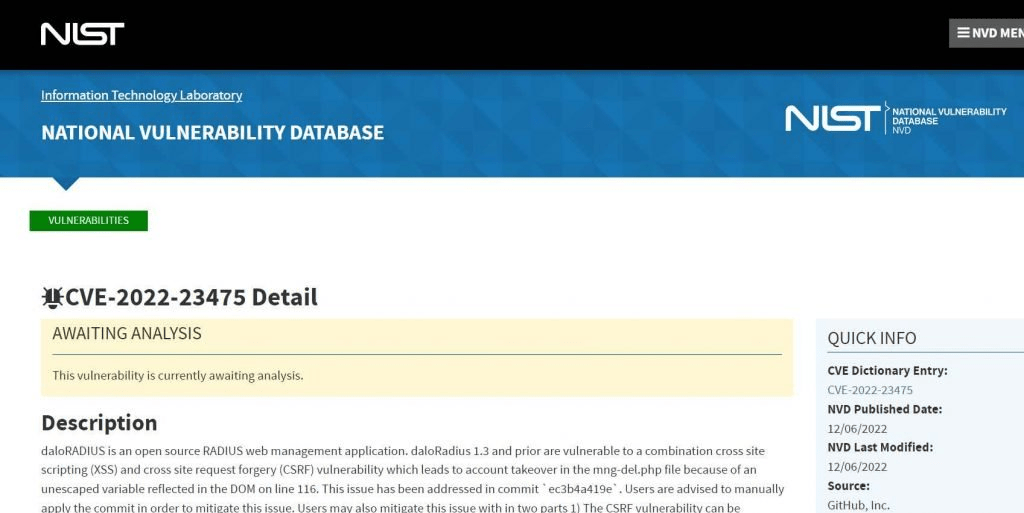

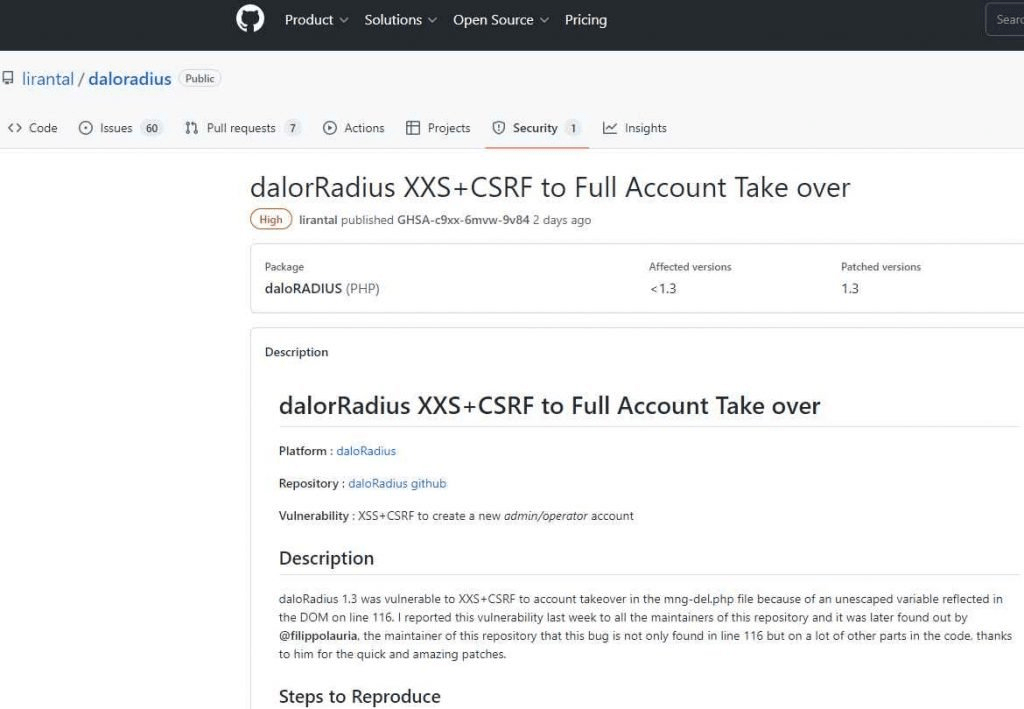

El equipo del proyecto daloRADIUS ha tomado medidas para corregir una vulnerabilidad de alta seguridad que se descubrió en el programa. Esta vulnerabilidad si se aprovecha adecuadamente podría resultar en una apropiación de la cuenta. la vulnerabilidad, que se rastrea como CVE-2022-23475 tiene una puntuación de gravedad CVSS de 8,0. Todas las versiones de daloRADIUS que se lanzaron antes de la versión 1.3 son vulnerables al problema de seguridad. Una variedad de empresas utilizan daloRadius para administrar puntos de acceso e instalaciones de ISP que se utilizan para fines generales. Un adversario puede tomar el control de la red de una organización con solo hacer clic en un botón estableciendo una cuenta de usuario con privilegios administrativos o de operador. Un atacante podrá modificar la configuración de la red así como establecer nuevas cuentas de usuario, eliminar las existentes y borrar las propias.

Debido a una variable sin escape que se reflejó en el DOM en la línea 116, daloRadius 1.3 es susceptible a los ataques XXS+CSRF que podrían provocar la apropiación de la cuenta. Esta vulnerabilidad estaba presente en el código mng-del.php. Más tarde, @filippolauria el mantenedor de este repositorio descubrió que esta no solo se encuentra en la línea 116 sino en muchas otras áreas del código; Felicitaciones a él por las reparaciones rápidas y grandes.

Los procedimientos necesarios para reproducir

1. El archivo /mng-del.php es donde existe la vulnerabilidad, y podemos explotarla enviando una solicitud como la siguiente: http://<dominio>/mng-del.php?username []=a&username[]=%3C%2Ftd%3E%3Cimg+src+onerror%3D%22alert(document.domain)%22%3E para mostrar un mensaje de advertencia básico en un cuadro.

2. Si desea establecer una nueva cuenta de operador, puede hacerlo con la siguiente carga útil.

Existe una amplia variedad de formas que son susceptibles a los ataques CSRF.

Mitigación

La vulnerabilidad de CSRF se puede reducir configurando la cookie de sesión de daloRadius en el mismo sitio = valor Lax o implementando un token CSRF en todas sus formas. Ambas opciones son estrategias de mitigación viables.

Ya sea escapando del XSS o implementando una política de seguridad de contenido, podremos evitar que suceda.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad