Se ha encontrado una falla grave en WooCommerce, un complemento popular para administrar negocios en línea que se basa en la plataforma WordPress. Esta falla podría permitir que los ciberdelincuentes tomen el control de los sitios web. Sin embargo, el equipo de WooCommerce ha proporcionado correcciones y los atacantes pueden aplicar ingeniería inversa al parche. Los detalles técnicos relacionados con la vulnerabilidad aún no se han revelado. Actualmente hay aproximadamente 500 000 instalaciones activas del complemento WooCommerce Payments, que es el componente que incluye la vulnerabilidad. Los creadores de WooCommerce han declarado que los proveedores de alojamiento de WordPress administrado, como WordPress.com, Pressable y WPVIP, han actualizado automáticamente los sitios web alojados en sus plataformas. Pero, si los otros sitios web aún no tienen activadas las actualizaciones automáticas, los administradores de esos sitios web deben aplicar de inmediato la actualización específica para su versión.

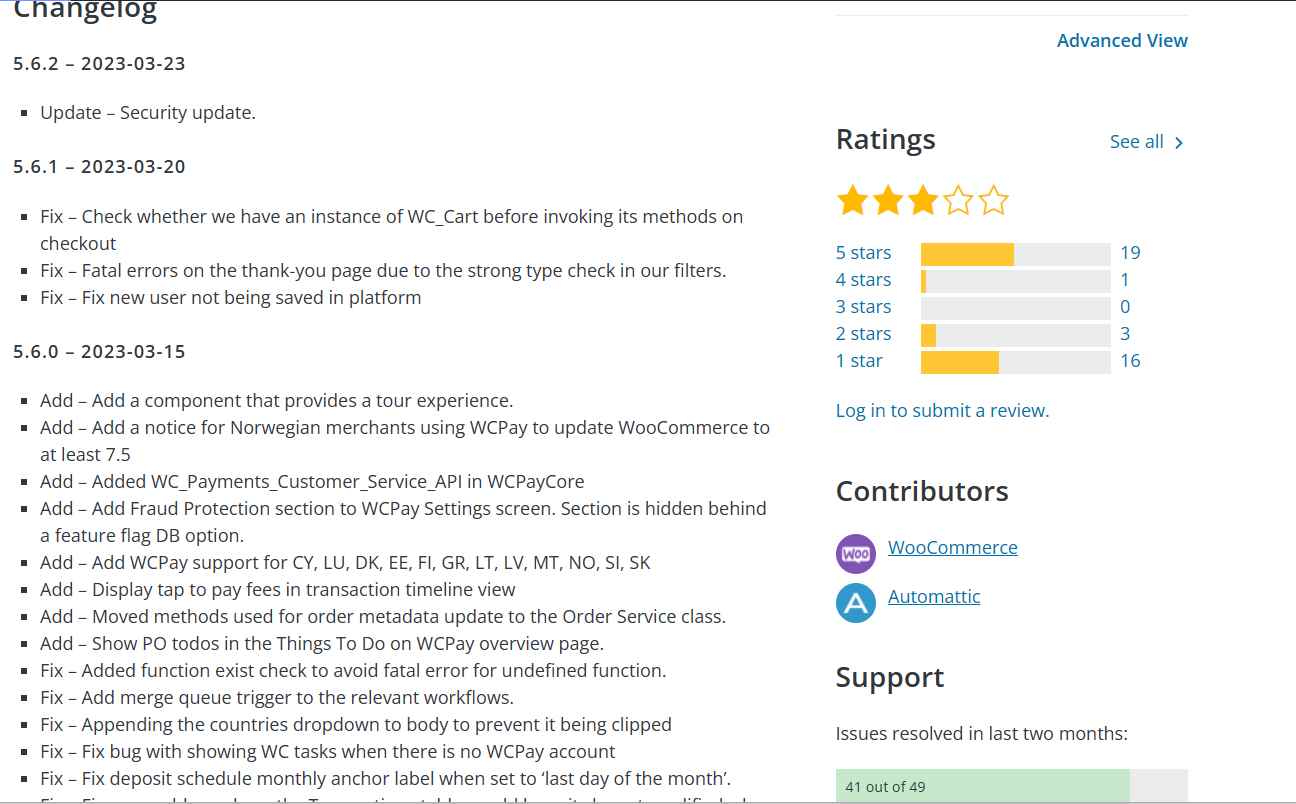

Cualquier versión de WooCommerce Payments que se haya creado después de la 4.8.0, que se publicó a fines de septiembre, es susceptible a la vulnerabilidad. Automattic puso a disposición las siguientes versiones actualizadas: 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 y 5.6.2.

Tan pronto como se haya instalado una versión parcheada de WooCommerce, los administradores de los sitios web que usan WooCommerce deben verificar sus sitios en busca de usuarios administradores o publicaciones inusuales. Los creadores de WooCommerce sugieren que, en caso de que se descubra un comportamiento sospechoso en un sitio web, se cambien las contraseñas de todos los usuarios administrativos del sitio, además de las credenciales de la API para WooCommerce y las pasarelas de pago.

Según los creadores de WooCommerce, “las contraseñas de los usuarios de WordPress se codifican con sales, lo que significa que el valor hash final es increíblemente difícil de descifrar”. “Esta solución utiliza un hash salado para proteger no solo su contraseña como usuario administrativo, sino también las credenciales de todos los demás usuarios de su sitio web, incluidos los clientes. Si bien es concebible que un atacante se haya aprovechado de esta vulnerabilidad para adquirir una versión codificada de su contraseña que se guardó en su base de datos, el valor hash en sí mismo debería ser imposible de descifrar para que sus contraseñas permanezcan seguras y no se puedan usar de manera no autorizada. .” Sin embargo, es importante tener en cuenta que esto solo se aplica a los hash de las contraseñas que se guardan con el método de autenticación predeterminado que viene con WordPress. Es posible que algunos otros complementos utilicen la base de datos para almacenar credenciales, tokens y claves de API sin tener que codificarlos primero. Los administradores deben examinar qué información potencialmente confidencial se almacena en sus bases de datos y rotar toda esa información.

WooCommerce ha dicho que no cree que esta vulnerabilidad se haya utilizado para comprometer los datos de la tienda o del cliente. No obstante, los comerciantes pueden desear ver cómo evoluciona este evento, ya que podría afectar su negocio. El problema se informó de manera confidencial a través del programa de recompensas por errores que Automattic mantiene en HackerOne. Incluso si los detalles técnicos aún no se han hecho públicos, la política de divulgación establece que esto debería suceder dentro de las próximas dos semanas. Sin embargo, los expertos de Sucuri han señalado anteriormente que la vulnerabilidad probablemente estaba en un archivo llamado class-platform-checkout-session.php, que parece haber sido completamente eliminado de la versión parcheada. Porque estos hackers competentes ya saben dónde buscar.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad