El 28 de septiembre, una empresa de seguridad vietnamita, GTSC, reveló dos vulnerabilidades de día cero CVE-2022-41040 y CVE-2022-41082 que afectan a Microsoft Exchange Server. Más tarde, Microsoft también confirmó que las vulnerabilidades de día cero que afectan a Microsoft Exchange Server 2013, 2016 y 2019 se están explotando de forma salvaje.

Hoy otra firma de análisis de amenazas cibernéticas con sede en Corea, AhnLab, publicó el informe de análisis que inspeccionó dos de los servidores de Exchange afectados y descubrió que estaban infectados con el ransomware LockBit 3.0, y se descubrió que la cuenta del administrador de AD había sido secuestrada.

El punto clave en el informe de análisis de AhnLab es que mencionaron que el escenario o patrón de ataque en el servidor de Exchange es diferente de las vulnerabilidades reveladas por el informe de GTSC. El método de ataque, el nombre de archivo de WebShell generado y los ataques posteriores después de la creación de WebShell, se presume que un atacante diferente usó una vulnerabilidad de día cero diferente.

Además, los atacantes también utilizaron el ransomware Lockbit 3.0 para infectar la red y los sistemas internos de las víctimas.

Según el informe de AhnLab, los atacantes tienen a los usuarios una vulnerabilidad no revelada en Microsoft Exchange Server que se cree que existe. Solo tomó 7 días desde la carga de WebShell para secuestrar las cuentas de administrador de AD e implementar ransomware en los sistemas.

Ganar cuenta de administrador

El atacante cargó el WebShell en la carpeta OWA y funciona con privilegios del sistema. Con el privilegio del sistema, el atacante obtuvo las contraseñas de las cuentas de administrador de AD, Administrador y Exchservice, utilizando el malware Mimikatz.

Mimikatz es un malware usado frecuentemente para robar credenciales de cuentas (credenciales) de sistemas Windows.

Obtener control de acceso interno

El atacante usó WebShell para crear y ejecutar scripts y programas de tunelización. Si ejecuta el script r.bat generado, se permite la política de firewall RDP y RDP se habilita modificando el registro. Después de eso, se ejecuta el programa de tunelización p64.exe (Plink) para conectar la dirección del servidor externo y el 3389 local (RDP). Esto pasa por alto el firewall utilizado por la organización y permite el acceso de RDP desde el exterior al sistema de red interno.

Herramientas utilizadas por los atacantes

Los atacantes utilizaron herramientas de utilidad administrativa y muchas técnicas para hackear las redes internas de la víctima. Los atacantes crearon y usaron archivos por lotes de Windows que contenían comandos básicos del sistema como wmic, copy o usaron utilidades y programas comerciales con fines administrativos para evitar la detección por parte del antivirus.

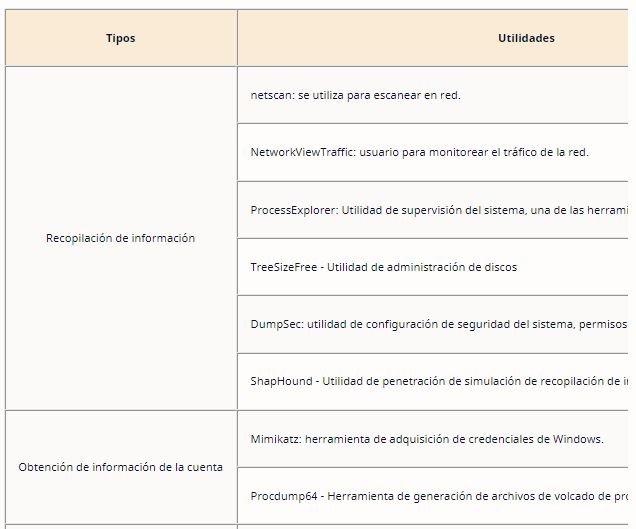

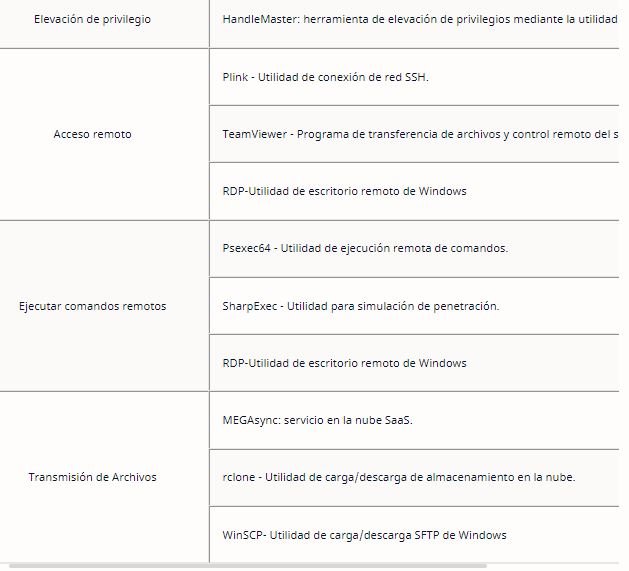

Aquí está la lista de utilidades utilizadas por los atacantes mientras explotan toda la red:

El atacante obtuvo una lista de sistemas internos usando la utilidad de escaneo de red netscan, y luego obtuvo una cuenta con privilegios de administrador de AD (ExchService, Administrador) a través del malware Mimikatz y accedió a los sistemas internos a través de varios métodos.

- Conexión mediante RDP

- Acceso remoto con TeamViewer

- Copia de archivos remotos usando el comando de copia

- Ejecución remota de comandos mediante WMIC

- Ejecución remota de comandos con Psexec

AhnLab señaló que el atacante usó un script en forma de archivo por lotes de Windows para distribuir el ransomware. Los scripts de distribución de ransomware suelen utilizar el recurso compartido básico del disco duro (C$) y los comandos remotos mediante wmic.

Aún no se ha confirmado oficialmente que los hallazgos de AhanLab sean diferentes de los días cero de intercambio divulgados anteriormente, ni hay ningún CVE nuevo reservado o divulgado por MITRE. Si esto resulta ser diferente, entonces podría ser otra vulnerabilidad de día cero en el servidor de intercambio de Microsoft.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.