Ha salido a la luz que el complemento Ninja Forms para WordPress tiene muchas fallas de seguridad que podrían ser abusadas por actores malintencionados para obtener acceso elevado y robar datos confidenciales.

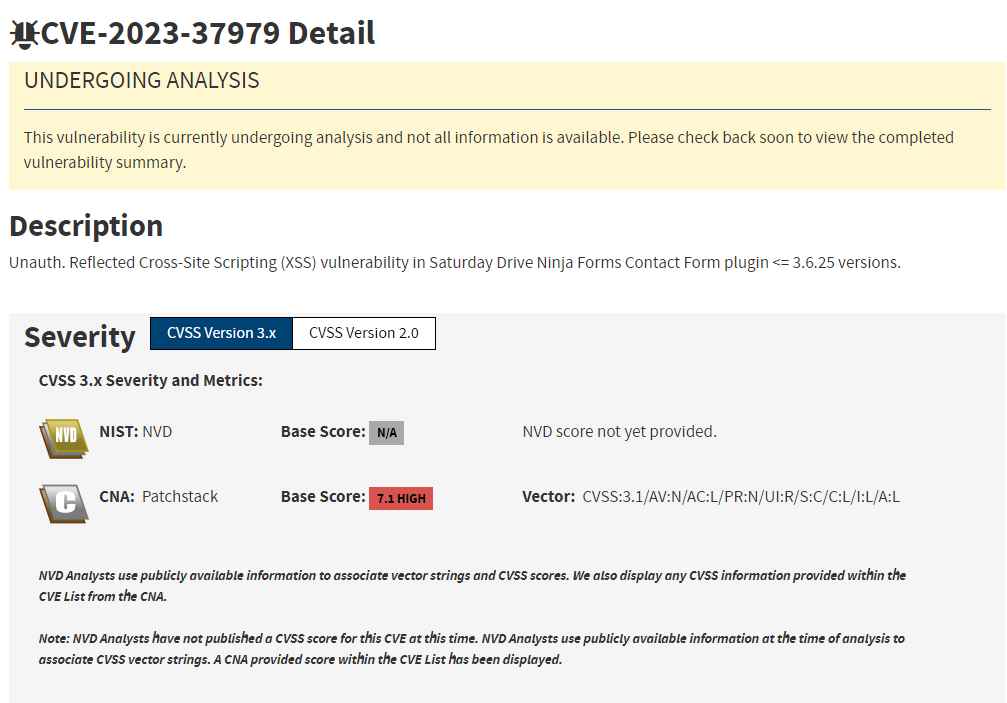

Según un informe publicado por Patchstack hace una semana, las vulnerabilidades, que se enumeran como CVE-2023-37979, CVE-2023-38386 y CVE-2023-38393, afectan a las versiones 3.6.25 y anteriores. Ahora hay más de 800.000 sitios web que utilizan Ninja Forms.

La siguiente es una explicación resumida de cada una de las vulnerabilidades:

CVE-2023-37979 es un problema de cross-site scripting (XSS) basado en POST que tiene una puntuación CVSS de 7,1. Es una vulnerabilidad que podría permitir a cualquier usuario no autenticado lograr una escalada de privilegios en un sitio objetivo de WordPress al persuadir a los usuarios privilegiados para que visiten un sitio web que ha sido construido específicamente para ese propósito. Esto puede ser utilizado por un usuario no autenticado en su beneficio para robar información crítica y, en este caso, escalar sus privilegios en el sitio web de WordPress. El atacante puede desencadenar la vulnerabilidad si se engaña a los usuarios privilegiados para que visiten un sitio web especialmente construido.

El control de acceso fallido en la funcionalidad de exportación de envíos de formularios es la fuente de las vulnerabilidades segunda y tercera, que se rastrean como CVE-2023-38393 y CVE-2023-38386 respectivamente. Los usuarios con los roles de Suscriptor y Colaborador en un sitio de WordPress pueden aprovechar las vulnerabilidades para exportar todos los envíos de Ninja Forms en el sitio web.

Se recomienda encarecidamente a los usuarios del complemento que actualicen a la versión 3.6.26 para protegerse contra posibles peligros.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad