A medida que incrementa el uso de plataformas de videoconferencia para el trabajo desde casa, sigue la batalla entre las grandes compañías tecnológicas en busca de apoderarse de un mercado muy poco explotado antes de la pandemia. Este incremento en el uso de estos recursos también ha revelado múltiples fallas de seguridad, aseguran expertos de un curso de pentesting.

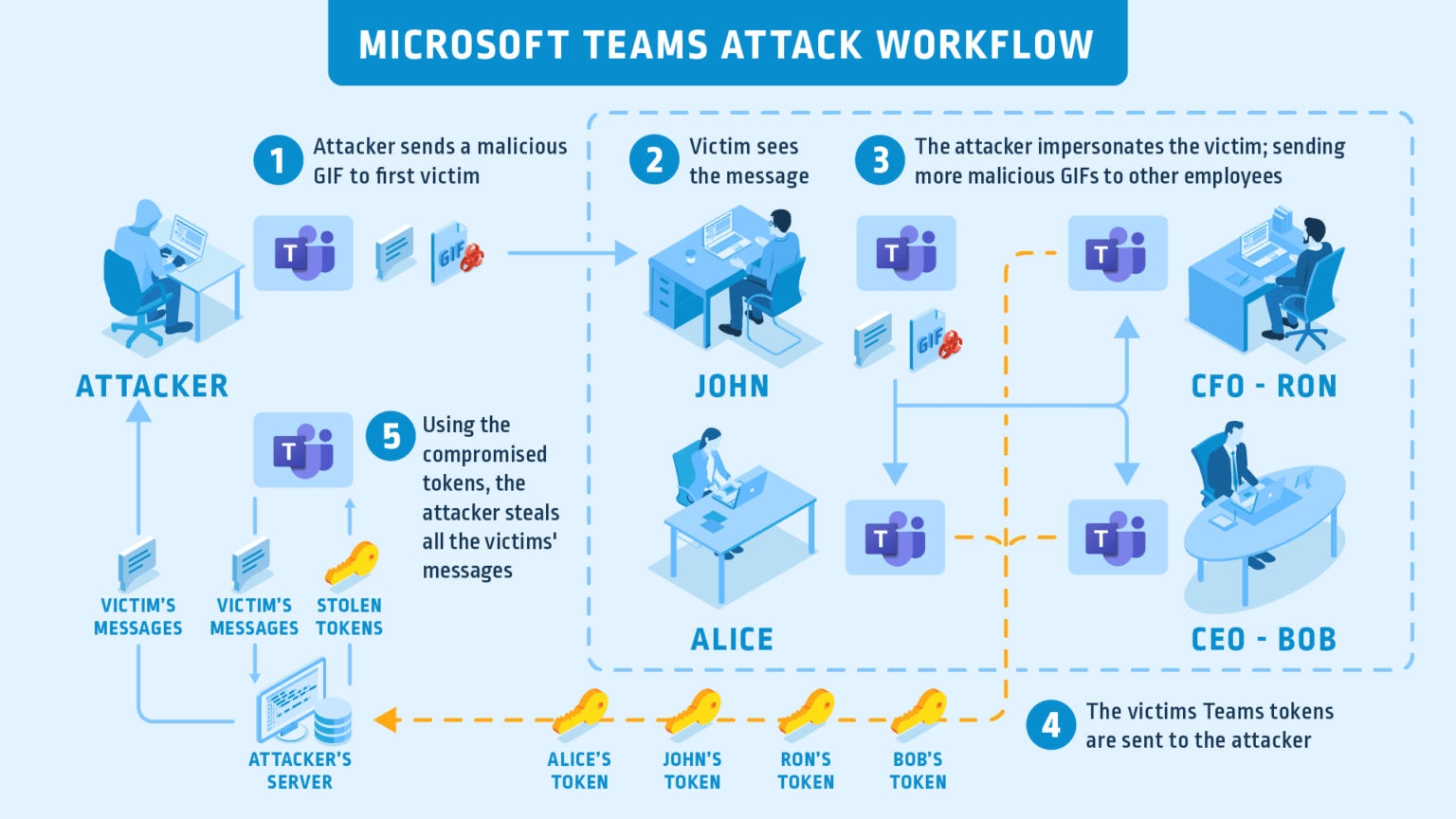

Uno de los riesgos de seguridad más recientes tiene que ver con un GIF malicioso que podría haber estado robando información de algunas cuentas de Microsoft Teams mediante la explotación de una vulnerabilidad para tomar control completo de las redes de una organización. Este problema fue detectado desde finales de febrero, y se sabe que siguió activo hasta hace un par de semanas. La vulnerabilidad fue corregida el pasado 20 de abril, por lo que se espera que no se presenten más ataques similares.

Acorde a los expertos del curso de pentesting, esta vulnerabilidad estaba presente en todas las versiones de Microsoft Teams para equipos de escritorio y para navegador web. El problema reside en la forma en que este software administra los tokens de autenticación para la visualización de imágenes.

Microsoft maneja esos tokens en su servidor ubicado en teams.microsoft.com o en cualquier subdominio bajo esa dirección. Los investigadores de CyberArk descubrieron que era posible secuestrar dos de esos subdominios (aadsync-test.teams.microsoft.com y data-dev.teams.microsoft.com) con fines maliciosos.

Al parecer, si un actor de amenazas lograba que un usuario objetivo visitara uno de los subdominios comprometidos, los tokens de autenticación podrían pasar a un servidor controlado por los hackers. Posteriormente, los actores de amenazas podrían crear un “token skype” para obtener acceso a las implementaciones de Microsoft Team.

Hasta este punto, esta pareciera una campaña de phishing convencional. No obstante, los expertos identificaron el uso de un GIF malicioso (una imagen del Pato Donald); al visualizar este archivo, se forzaría a los equipos comprometidos a renunciar al token de autenticación, por ende renunciando a sus datos. Acorde a los expertos del curso de pentesting, esto se debe a que la fuente del GIF era un subdominio comprometido y los equipos se comunicarán automáticamente con ellos para ver la imagen.

Esta variante de ataque podría haber sido explotada para crear un gusano para desplegar ataques posteriores. En el reporte, los investigadores mencionan que el hecho de que los atacantes solo requieran que el usuario objetivo visualizara un GIF, hacían de esta una variante muy peligrosa, además de un punto de acceso a otras áreas de la red.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), Microsoft corrigió la vulnerabilidad de inmediato, además de que la compañía se encuentra monitoreando las implementaciones de Microsoft Team en busca de cualquier actividad maliciosa relacionada con esta plataforma.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad