TP-Link ha lanzado una solución para una vulnerabilidad grave en su enrutador Archer AX21 . Esta vulnerabilidad podría haber permitido a los atacantes tomar el control del dispositivo y realizar operaciones arbitrarias.

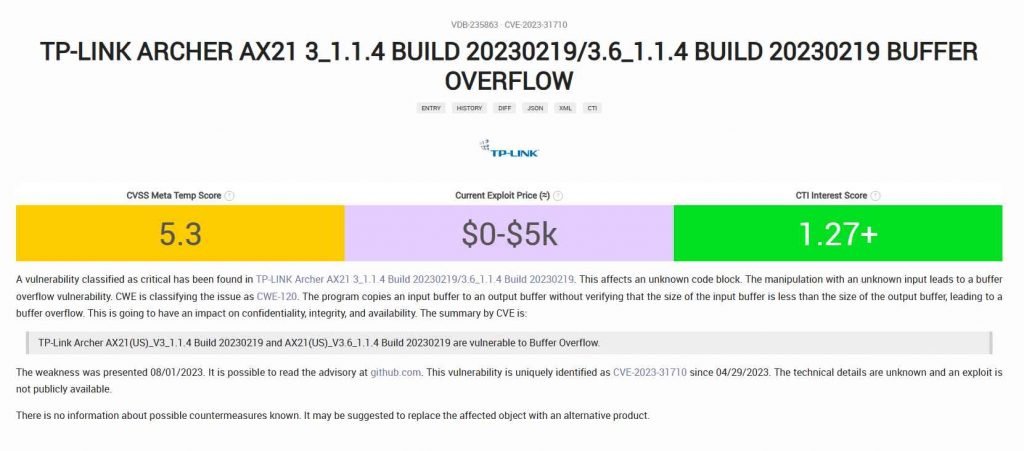

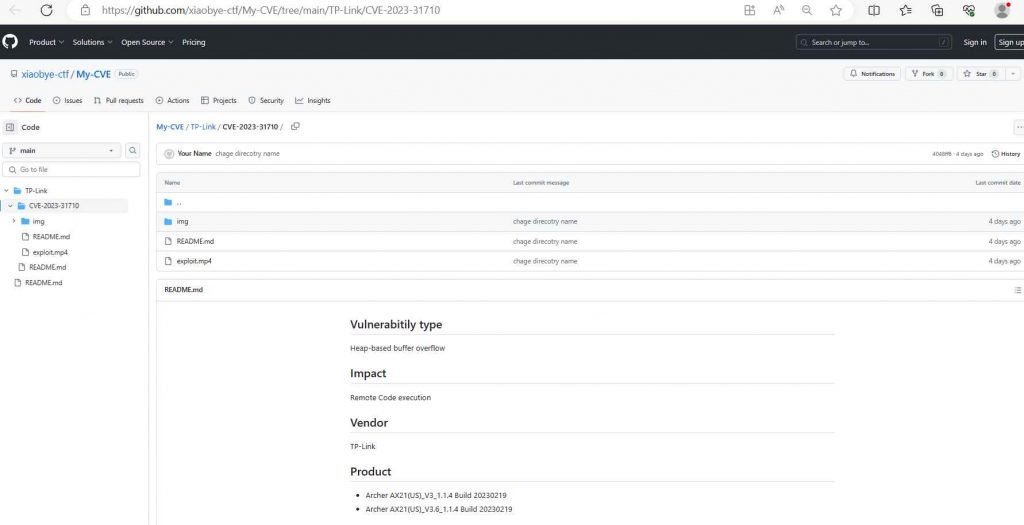

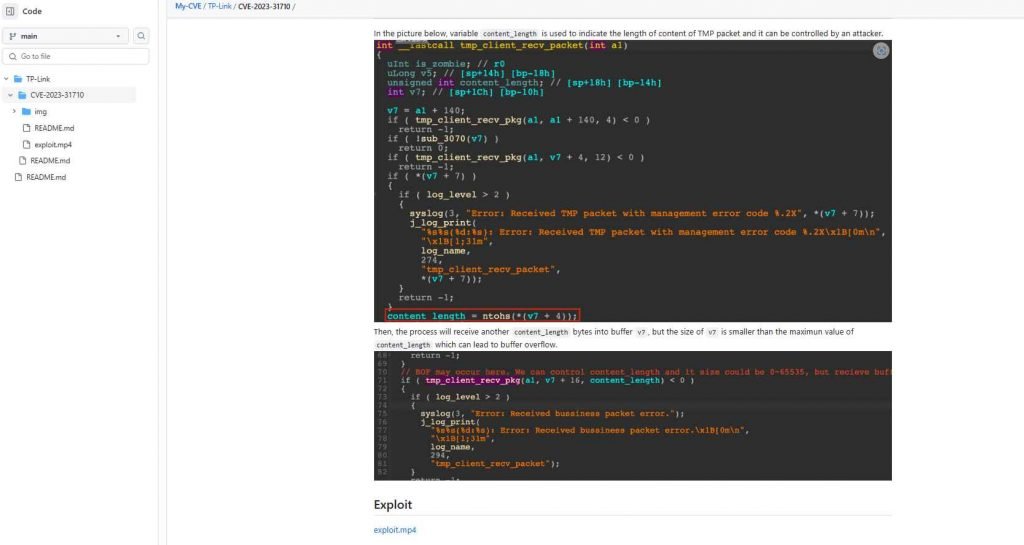

Esta vulnerabilidad, a la que se le asignó el identificador CVE-2023-31710, se descubrió después de que se descubriera un error de desbordamiento de búfer basado en montón en el componente /usr/lib/libtmpv2.so del enrutador TP-Link Archer AX21. Xiaobye, un experto investigador de seguridad, es quien descubrió esta debilidad de seguridad y la expuso en su totalidad, lo que hizo posible que TP-Link ideara rápidamente una solución al problema. La ausencia de saneamiento de entrada en relación con la variable content_length está en el centro del problema al que nos enfrentamos ahora. Un adversario inteligente podría alterar potencialmente esta variable, que proporciona información sobre la longitud de los datos incluidos en el paquete TMP. Esta vulnerabilidad puede ser aprovechada por un pirata informático al enviar una solicitud al enrutador que fue cuidadosamente diseñado, lo que luego haría que el enrutador ejecutara los comandos. Los enrutadores Archer solo permiten usuarios ‘administradores’, que están dotados de acceso completo a la raíz. Esto exacerba la gravedad del problema. Por lo tanto, en caso de que un actor de amenazas logre ejecutar el comando, ese actor tomaría el control del enrutador y adquiriría capacidades administrativas.

Esta falla de seguridad afecta a determinadas versiones de enrutadores, incluidos Archer AX21(US)_V3_1.1.4 Build 20230219 y Archer AX21(US)_V3.6_1.1.4 Build 20230219, entre otros. No obstante, TP-Link ha lanzado parches para estas versiones, que pueden encontrarse bajo los nombres Archer AX21(US)_V3.6_230621 y Archer AX21(US)_V3_230621, respectivamente. Se recomienda que los consumidores afectados actualicen sus enrutadores lo antes posible.

Xiaobye ha continuado con sus encomiables esfuerzos para arrojar luz sobre este asunto mediante la publicación de una convincente presentación en video sobre la explotación de la vulnerabilidad CVE-2023-31710 en su repositorio de Github.

Para fortalecer la seguridad de su enrutador, debe tomar precauciones adicionales además de actualizar el firmware en él.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad