Especialistas de una empresa de ciberseguridad reportan el hallazgo de una vulnerabilidad crítica en Tomcat y JBoss que podría permitir a actores de amenazas remotos no autenticados acceder al contenido de cualquier archivo en un servidor web (o contenedor servlet) vulnerable para obtener configuraciones confidenciales o para ejecutar código arbitrario si el servidor permite cargar archivos.

La falla, identificada como CVE-2020-1938, fue descubierta por la firma de ciberseguridad Chaitin Tech, con sede en China. Esta vulnerabilidad reside en Apache Jserv Protocol (AJP) en Apache Tomcat. AJP es un protocolo altamente confiable, por lo que nunca debe exponerse a clientes no confiables.

Acorde a los expertos de la empresa de ciberseguridad, AJP es un protocolo binario que permite revertir las solicitudes de proxy de un servidor web FrontEnd a un servidor de aplicaciones BackEnd, propagando efectivamente toda la información necesaria para que el flujo solicitud/respuesta se lleve a cabo de forma exitosa.

Este protocolo está habilitado de forma predeterminada, con el conector AJP escuchando en el puerto TCP 8009 y enlazado a la dirección IP 0.0.0.0. Explotando la vulnerabilidad, un hacker remoto no autenticado podría abusar de esta configuración para leer archivos de aplicaciones web desde un servidor, exponiendo el puerto AJP a clientes no confiables.

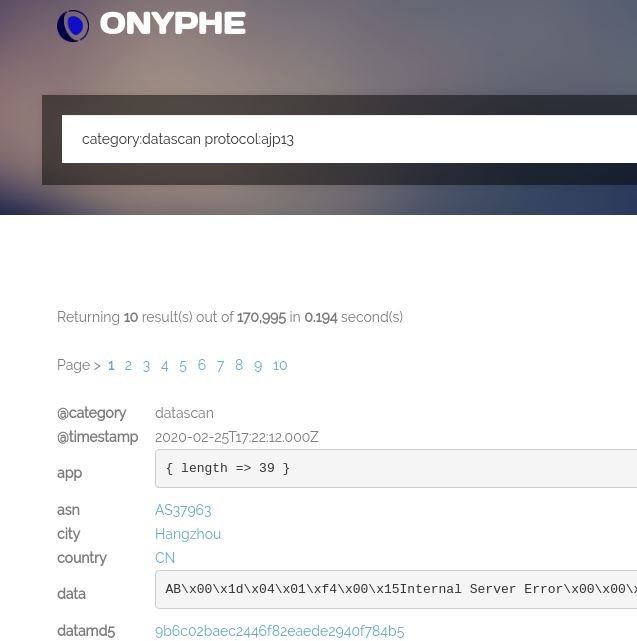

Realizando un escaneo con la herramienta Onyphe, los expertos detectaron que hay más de 170 mil dispositivos con un conector AJP expuesto que responde a las solicitudes AJP13.

Por otra parte, el escaneo con Shodan indica que hay aproximadamente 198 mil 200 servidores con puerto AJP (8009) expuesto sólo en E.U., mencionan los expertos de la empresa de ciberseguridad.

¿Cómo saber si su implementación es vulnerable?

Usted podría verse expuesto si su infraestructura abarca cualquier componente construido utilizando:

- Apache Tomcat, versiones 6.x, 7.x, 8.x y 9.x

- JBossWeb Server, versiones 3.1.7 y 5.2.0

- JBoss EAP, versiones 6.x y 7.x

- Red Hat Enterprise Linux, versiones 5.x ELS, 6.x, 7.x y 8.x

El riesgo de explotación de estas fallas es real, por lo que se recomienda a los usuarios de versiones vulnerables implementar las siguientes medidas de mitigación:

- Actualizar a la más reciente versión de Apache Tomcat (9.0.31, 8.5.51 y 7.0.100)

- Para implementaciones basadas en Tomcat, si su servicio no está utilizando el conector AJP, desactívelo desde <TOMCAT_HOME> /conf/server.xml

- Para implementaciones basadas en Tomcat, si se requiere un conector AJP y no se puede desactivar, actualice y establezca una contraseña secreta para el conducto AJP. Edit conf/server.xml

- Para las implementaciones basadas en JBoss, verifique y edite el conector AJP predeterminado que está habilitado de manera predeterminada solo en los perfiles standalone-full-ha.xml, standalone-ha.xml y ha y full-ha en domain.xml

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad