Los investigadores de Google Project Zero revelaron el hallazgo de una vulnerabilidad presente en los sistemas Windows que podría ser explotada para desplegar ataques de ejecución remota de código. Identificada como CVE-2021-24093, la vulnerabilidad fue corregida en el más reciente paquete de actualizaciones lanzado por Microsoft. Project Zero es un equipo de investigadores de seguridad formado por Google a cargo de analizar potenciales riesgos de seguridad y descubrir vulnerabilidades día cero.

La ejecución remota de código se refiere a la capacidad de un actor de amenazas para ejecutar comandos arbitrarios o inyectar código remoto en un sistema objetivo a distancia con el objetivo de desplegar tareas de hacking posteriores.

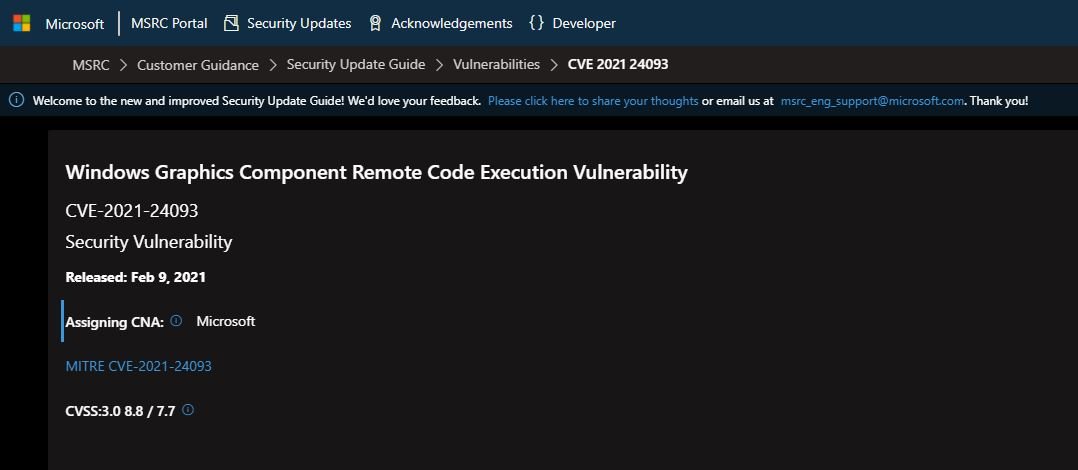

La falla recibió un puntaje de 8.8/10 acorde al Common Vulnerability Scoring System (CVSS), además de recibir una calificación “crítica” de Microsoft. Los sistemas operativos afectados incluyen Windows 10, Windows Server 2016 y Windows Server 2019. La compañía menciona que esta falla de seguridad reside en un componente gráfico de Windows y pueden ser explotadas a través de sitios web maliciosos.

Los investigadores de Google Project Zero informaron sobre esta falla de seguridad a Microsoft a finales de noviembre de 2020. El informe al respecto fue publicado este miércoles, apenas dos semanas después de que la compañía lanzara los parches necesarios para mitigar el riesgo de explotación.

Los expertos mencionan que CVE-2021-24093 es una falla de desbordamiento de búfer basado en el montón de DirectWrite y está directamente relacionada con el procesamiento de una fuente TrueType especialmente diseñada. Según el reporte, un actor de amenazas podría desencadenar una condición de corrupción de memoria para ejecutar código arbitrario en el contexto del cliente DirectWrite.

Cabe mencionar que DirectWrite es una API de Windows especialmente diseñada para le representación de texto en alta calidad.

Los expertos desarrollaron un exploit de prueba de concepto, comprometiendo los sistemas vulnerables de forma exitosa en una etapa de prueba. No obstante, debido a que se requieren algunas condiciones previas al ataque, Microsoft descarta la posibilidad de que la falla pueda ser explotada en escenarios reales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad