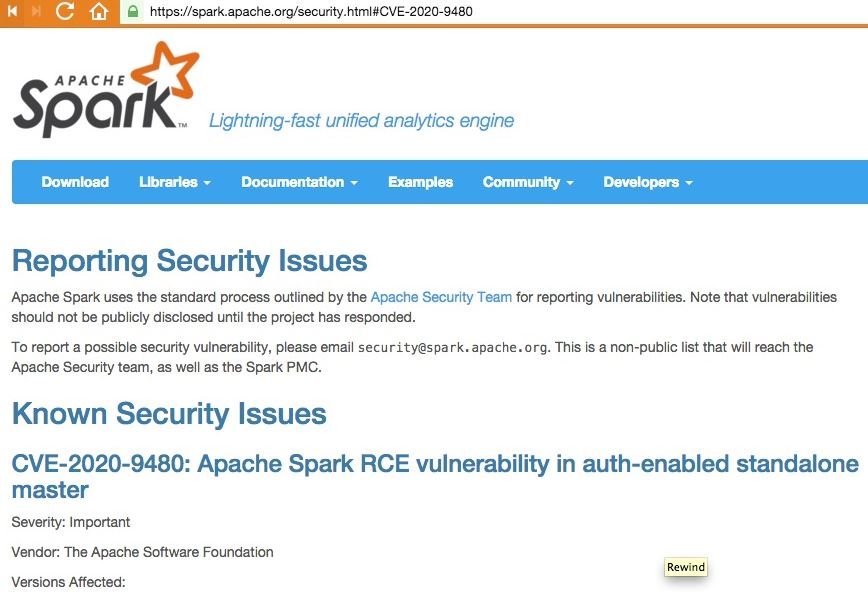

Acorde a especialistas en seguridad perimetral, los desarrolladores de Apache Spark acaban de lanzar de forma oficial una alerta de riesgo de ejecución remota de código que afecta a su software. La vulnerabilidad fue identificada como CVE-2020-9480 y recibió un alto puntaje en el Common Vulnerability Scoring System (CVSS).

Cabe recordar que Apache Spark es un framework de código abierto para la computación en clúster de propósito general distribuido. Spark proporciona una interfaz para programar grupos completos con paralelismo de datos implícito y tolerancia a las fallas.

Los especialistas en seguridad perimetral señalan que, en Apache Spark 2.4.5 y versiones anteriores, el servidor principal del administrador de recursos independiente puede configurarse para requerir autenticación a través de una clave compartida (spark.authenticate).

A causa de algunas fallas en el mecanismo de autenticación de Spark, la autenticación de la clave compartida falla. Los actores de amenazas podrían abusar de esta vulnerabilidad para la ejecución de comandos en el host sin autorización del administrador, lo que derivaría en la ejecución remota de código.

“En Apache Spark 2.4.5 y versiones anteriores, el master de un administrador de recursos independiente puede configurarse para requerir autenticación (spark.authenticate) a través de un secreto compartido. Sin embargo, cuando está habilitado, un RPC especialmente diseñado para el master puede tener éxito al iniciar los recursos de una aplicación en el clúster Spark, incluso sin la clave compartida. Esto puede ser explotado para aprovechar comandos de shell en la máquina host”, menciona la alerta de Apache.

La vulnerabilidad reside en todas las versiones de Apache Stark posteriores a 4.2.5, mencionan los expertos en seguridad perimetral.

Por fortuna, los desarrolladores ya han lanzado las correcciones para estas fallas, por lo que los usuarios de Apache Stark sólo deben actualizar a la versión 2.4.6, o bien a 3.0.0. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad