Juniper Networks, una empresa que fabrica equipos de red ampliamente utilizados y soluciones de seguridad, ha emitido una advertencia sobre las vulnerabilidades que están presentes en los sistemas operativos de muchos de sus dispositivos.

La empresa ha reconocido no en una sino en dos alertas de seguridad distintas que se publicaron o revisaron esta semana que los sistemas operativos Junos OS y Junos OS Evolved pueden ser susceptibles a ataques. Además, la corporación emitió una advertencia actualizada sobre las vulnerabilidades presentes en los firewalls SRX y conmutadores EX utilizados por la empresa.

En una nueva advertencia, dijo que las versiones anteriores de los sistemas operativos podrían bloquearse debido al procesamiento de mensajes erróneos en el código conocido como Border Gateway Protocol (BGP), que es responsable de dirigir todo el tráfico en Internet.

Para ser más específicos, un mensaje de “ACTUALIZACIÓN” que tenga un formato particular “con el tiempo creará una condición de denegación de servicio (DoS) sostenida para los dispositivos afectados”, lo que impediría que dichos dispositivos lleven a cabo sus funciones.

La empresa también actualizó el miércoles un aviso de seguridad que se había emitido en junio y estaba conectado a BGP. Este problema también abordó la posibilidad de ataques que negaran el servicio a los usuarios.

En ambos casos, la corporación estaba proporcionando soluciones alternativas como medio para resolver los problemas “fuera de ciclo” de sus versiones típicas de actualización del sistema operativo.

Una tercera advertencia, emitida el 17 de agosto y actualizada más recientemente el miércoles, se refiere a vulnerabilidades en J-Web, que es una interfaz para los cortafuegos SRX y los conmutadores EX utilizados por la empresa, que investigadores en el campo de la seguridad de Watchtower Labs investigaron.

En tal escenario, “un atacante no autenticado basado en la red” tiene la capacidad de vincular la explotación de las vulnerabilidades “para ejecutar código de forma remota en los dispositivos”.

Además, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) publicó el miércoles un breve aviso sobre las vulnerabilidades en el sistema operativo.

Además de eso, los investigadores llevaron a cabo un estudio extenso, cuyos resultados ofrecieron una comprensión integral sobre la explotación de esta debilidad, así como las vulnerabilidades asociadas a ella.

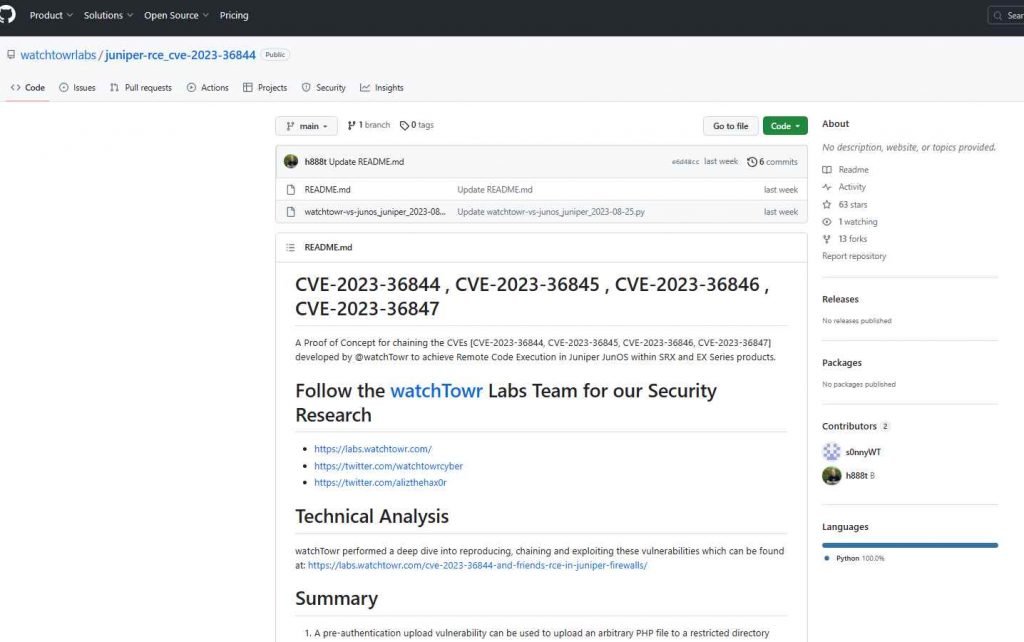

En el curso de su investigación, los investigadores se centraron en dos vulnerabilidades particulares en Juniper (CVE-2023-36846 y CVE-2023-36845), ambas descritas en el aviso de seguridad de la compañía. Ambas vulnerabilidades, Falta de autenticación para funciones clave y Modificación de variables externas de PHP, tienen algo en común: ambas afectan a PHP.

Después de una mayor investigación, se descubrió que J-Web fue desarrollado totalmente en PHP y que el proceso de autenticación es manejado por una clase de usuario. Además, se encontró un archivo PHP llamado webauth_operation.php.

Además, se encontró que estaban en uso un total de 150 funciones distintas, que servían para una variedad de propósitos que iban desde ayudas básicas hasta el formateo de direcciones IP. Estas funciones variaban en complejidad, desde simples hasta complicadas. Cada una de estas tareas requirió interacción con la interfaz de línea de comandos (CLI) del dispositivo.

Los investigadores de Watchtwr han elaborado un análisis exhaustivo, que puede consultarse en su sitio web. El informe contiene información detallada sobre estas vulnerabilidades, así como las técnicas utilizadas para atacarlas.

Se ha anunciado que se ha puesto a disposición un repositorio en GitHub que contiene la prueba de concepto para esta vulnerabilidad. Los profesionales de la seguridad pueden utilizar este repositorio para probar y reparar sus entornos susceptibles mediante la prueba de concepto.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad