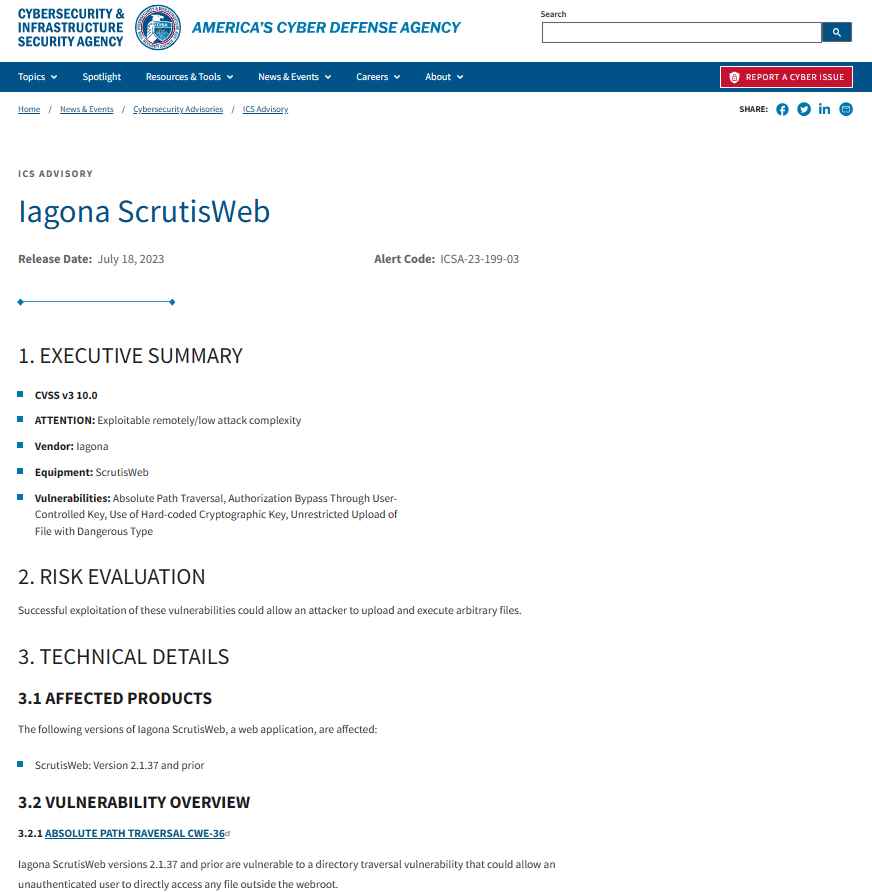

Es posible piratear cajeros automáticos de forma remota aprovechando una serie de vulnerabilidades que se han encontrado en el software de monitoreo de flotas de cajeros automáticos ScrutisWeb desarrollado por la empresa. Los miembros del Synack Red Team fueron los que descubrieron las vulnerabilidades en el sistema, y el el proveedor los abordó en julio de 2023 con el lanzamiento de ScrutisWeb versión 2.1.38. ScrutisWeb permite a las empresas monitorear sus cajeros automáticos bancarios desde un navegador web, dándoles la capacidad de reaccionar de inmediato ante cualquier problema que pueda surgir. La solución permite a los usuarios monitorear hardware de forma remota, reiniciar o apagar una terminal, enviar y recibir archivos y modificar datos. También permite a los usuarios transmitir y recibir archivos. Es importante tener en cuenta que la flota de cajeros automáticos de una cadena de restaurantes también puede contener máquinas de depósito de cheques y terminales de pago en ciertos casos.

Los investigadores de Synack descubrieron cuatro clases distintas de vulnerabilidades, cada una de las cuales recibió una identificación CVE y los números CVE-2023-33871 , CVE-2023-38257, CVE-2023-35763 y CVE-2023-35189 respectivamente.

La siguiente es una explicación de cada uno de los cuatro defectos:

CVE-2023-33871 es una vulnerabilidad transversal de directorio que tiene una puntuación CVSS de 7,5. Esta vulnerabilidad podría permitir que un usuario no autenticado acceda directamente a cualquier archivo que se encuentre fuera del directorio webroot del servidor.

CVE-2023-35189 es una vulnerabilidad en la ejecución remota de código que tiene una puntuación CVSS de 10.0. Esta vulnerabilidad podría permitir que un usuario no autenticado envíe una carga útil maliciosa y luego la ejecute.

CVE-2023-35763 es una vulnerabilidad criptográfica que tiene una puntuación CVSS de 5,5. Es posible que un usuario no autenticado decodifique contraseñas cifradas en texto sin formato utilizando este problema.

CVE-2023-38257 es una vulnerabilidad de referencia de objeto directo no segura que tiene una puntuación CVSS de 7,5. Esta vulnerabilidad podría permitir que un usuario no autenticado acceda a la información del perfil, como nombres de inicio de sesión de usuario y contraseñas cifradas.

La vulnerabilidad CVE-2023-35189 es el más grave de los problemas, ya que permite que un usuario no autenticado cargue cualquier archivo y luego lo lea nuevamente desde un navegador web, lo que finalmente conduce a la inyección de comandos.

Los actores de amenazas pueden usar los problemas para acceder a los datos del servidor (configuraciones, registros y bases de datos), ejecutar comandos arbitrarios y obtener contraseñas de administrador encriptadas y decodificarlas usando una clave codificada. Según los investigadores, un adversario puede aprovechar el vulnerabilidades para iniciar sesión en el panel de administración de ScrutisWeb como administrador, observar las acciones de los cajeros automáticos vinculados, activar el modo de administración en los dispositivos, cargar archivos y reiniciar o apagar las máquinas.

Los piratas informáticos podrían aprovechar potencialmente la vulnerabilidad que permitía la ejecución de comandos remotos para cubrir sus rastros eliminando datos cruciales. Recientemente, la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) emitió una advertencia con el fin de informar a las empresas sobre estas vulnerabilidades. CISA informa que el producto en cuestión se usa en todo el mundo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad