BIG-IP tiene una vulnerabilidad de cadena de formato de alta gravedad, según F5, que podría permitir a un atacante autorizado crear un escenario de denegación de servicio (DoS) y quizás ejecutar código arbitrario. F5 ha emitido una advertencia sobre esta vulnerabilidad.

Debido a esta vulnerabilidad, un atacante autorizado que tenga acceso de red a iControl SOAP a través del puerto de administración BIG-IP y/o direcciones IP propias puede ejecutar instrucciones arbitrarias del sistema o provocar una denegación de servicio (DoS) en iControl SOAP CGI. proceso. Para que un atacante explote correctamente el vector de ataque de ejecución de comandos, necesita obtener información sobre el entorno en el que reside el componente que es susceptible. Esta vulnerabilidad está relacionado exclusivamente con el plano de control; no hay riesgo para el plano de datos. El modo de dispositivo es obligatorio por una licencia en particular o se ofrece como una opción para instancias invitadas individuales de multiprocesamiento en clúster virtual (vCMP), donde se puede activar o desactivar según se desee.

La compañía dijo que para aprovechar el vector de ataque de ejecución de comandos, el atacante debe obtener información sobre el entorno de destino que alberga el componente vulnerable. El fabricante también dijo que esta vulnerabilidad solo afecta el plano de control y que el plano de datos no se ve afectado de ninguna manera.

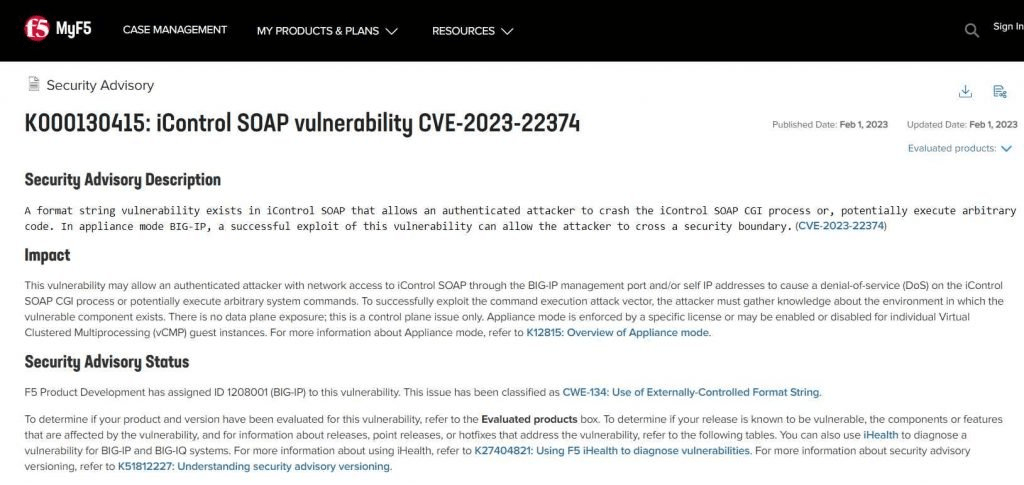

El problema es una vulnerabilidad de cadena de formato que existe en la aplicación iControl SOAP, que opera con el usuario root y necesita un inicio de sesión para acceder administrativamente. La vulnerabilidad puede ser aprovechada por un atacante autorizado para provocar que el proceso SOAP CGI de iControl se bloquee o, teóricamente, para ejecutar código arbitrario.

Un adversario en la red puede obtener acceso a la interfaz SOAP utilizando el puerto de administración BIG-IP o sus propias direcciones IP autoasignadas.

Al explotar esta vulnerabilidad en el modo de dispositivo BIG-IP, los actores de amenazas pueden eludir una barrera de seguridad.

Se ha asignado una puntuación CVSS de 7,5 a la vulnerabilidad para implementaciones en modo estándar, mientras que se ha asignado un valor de 8,5 para instalaciones en modo dispositivo.

El servicio puede leer y escribir ubicaciones de memoria a las que se hace referencia desde la pila mediante la introducción de especificadores de cadena de formato en ciertos argumentos que se proporcionan a la función syslog, según Rapid7 que descubrió la vulnerabilidad.

Sin embargo, según la explicación proporcionada por la empresa de ciberseguridad, el atacante no puede leer la memoria a menos que también tenga acceso al syslog.

Según Rapid7, “es imposible afectar las direcciones precisas leídas y escritas, lo que hace que sea extremadamente difícil atacar (aparte de bloquear el servicio) en la realidad”. Esta es una de las razones por las que esta vulnerabilidad es tan difícil de explotar.

Según la compañía de seguridad cibernética, un adversario podría hacer que el servicio se bloquee al usar el especificador ‘%s’, y podría usar el especificador ‘%n’ para escribir datos arbitrarios en cualquier puntero en la pila, lo que podría conducir a vulnerabilidades remotos. ejecución de código. Ambos exploits podrían llevarse a cabo utilizando el mismo especificador.

Las siguientes versiones de BIG-IP son vulnerables.

- F5 BIG-IP 17.0.0

- F5 BIG-IP 16.1.2.2 – 16.1.3

- F5 BIG-IP 15.1.5.1 – 15.1.8

- F5 BIG-IP 14.1.4.6 – 14.1.5

- F5 BIG-IP 13.1.5

Esta vulnerabilidad recibió el número de identificación 1208001 (BIG-IP) de F5 Product Development. A esta se le ha asignado el número de identificación CWE-134 y se conoce como Uso de cadenas de formato controladas externamente. Consulte el cuadro etiquetado como “Productos evaluados” para ver si su producto y su versión han sido probados para detectar esta vulnerabilidad. Si se sabe que su versión es vulnerable, también puede determinar qué componentes o funciones se ven afectados por la vulnerabilidad. También puede detectar una vulnerabilidad para los sistemas BIG-IP y BIG-IQ mediante el uso de iHealth .

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad