De nueva cuenta se ha reportado la presencia de serias vulnerabilidades afectando algunos plugins de WordPress, el más popular de los sistemas de gestión de contenido (CMS). Al parecer estas fallas son realmente fáciles de explotar, por lo que la comunidad de la ciberseguridad trata de esparcir la voz sobre su existencia lo más pronto posible.

El plugin afectado es Ultimate Addons, en sus versiones para Elementor y Beaver Builder. Esta es una herramienta Premium que permite a los administradores de sitios web en WordPress acceder a muchos otros complementos, además facilita la creación y el diseño de páginas web, por lo que es una herramienta muy útil para los usuarios con menores conocimientos técnicos.

Ultimate Addons fue desarrollado por Brainstorm Force, un prestigioso grupo de expertos que han creado decenas de complementos utilizados por miles de sitios web en todo el mundo. Además, Ultimate Addons cuenta con cientos de miles de instalaciones activas.

El problema fue detectado durante una auditoría de ciberseguridad rutinaria. Según el reporte, la explotación de esta vulnerabilidad permitiría a un actor de amenazas obtener acceso de forma ilegítima a cualquier sitio web en WordPress con Ultimate Addons instalado. En otras palabras, un hacker podría tomar control total del sitio web comprometido si logra explotar la falla.

Los especialistas de MalCare, encargados del hallazgo, reportaron la vulnerabilidad a Team Brainstorm, que comenzó a trabajar inmediatamente en una corrección. Menos de un día después, los desarrolladores del plugin lanzaron la actualización y solicitaron a sus clientes su inmediata instalación para descartar los riesgos de ciberseguridad.

Acerca de la vulnerabilidad

La vulnerabilidad se presenta apenas se instala el plugin afectado en un sitio web. Un hacker que conozca la ID del correo electrónico de cualquier usuario de un sitio de WordPress podría elaborar una solicitud especial para tomar control de una cuenta de administrador. El principal riesgo radica en la facilidad para recolectar la información necesaria para el ataque.

En caso de explotar la vulnerabilidad con éxito, el actor de amenazas podría robar datos almacenados en el sitio de WordPress, redirigir a los usuarios del sitio a páginas de contenido malicioso, anunciar o vender productos ilegales, entre otras actividades.

La versión vulnerable del plugin es la 1.0, por lo que los usuarios potencialmente afectados deben actualizar a la más reciente versión según la solución que empleen:

- En Beaver Builder, la versión corregida es 1.2.4.1

- Para Elementor, la versión segura es 1.20.1

Versiones anteriores a las mencionadas mantendrán a los sitios web de WordPress expuestos a la explotación de la falla. Al parecer ya se han registrado algunos casos de explotación en escenarios reales, por los especialistas en ciberseguridad de MalCare recomiendan a los usuarios preocupados usar alguna de las herramientas disponibles para escanear sitios web de WordPress en busca de algún indicio de actividad de hacking.

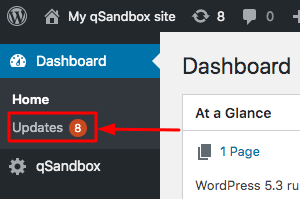

Los usuarios de este plugin pueden actualizarlo automáticamente desde el panel de control de wp-admin, mencionan los especialistas del Instituto Internacional de Seguridad Cibernética (IICS).

En caso de no poder actualizar el plugin, existen múltiples herramientas de seguridad para administrar o eliminar los plugins comprometidos de su sitio web de WordPress.

Otra opción viable es desinstalar el plugin de forma manual. Para esto, sólo se requieren dos sencillos pasos:

- Descargar la más reciente versión del plugin para Beaver Builder. En el caso del plugin para Elementor, inicie sesión en Ultimate Addons y descargue la versión actualizada

- Desinstale la versión anterior de su sitio web. Para esto es necesario desactivar y eliminar el plugin. Posteriormente, proceda a cargar e instalar la versión actualizada. Este proceso no genera pérdida de información

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad