Se descubrió una vulnerabilidad de ejecución remota de código (RCE) en el software Cobalt Strike , lo que podría permitir que los actores de amenazas tomen el control de los sistemas objetivo.

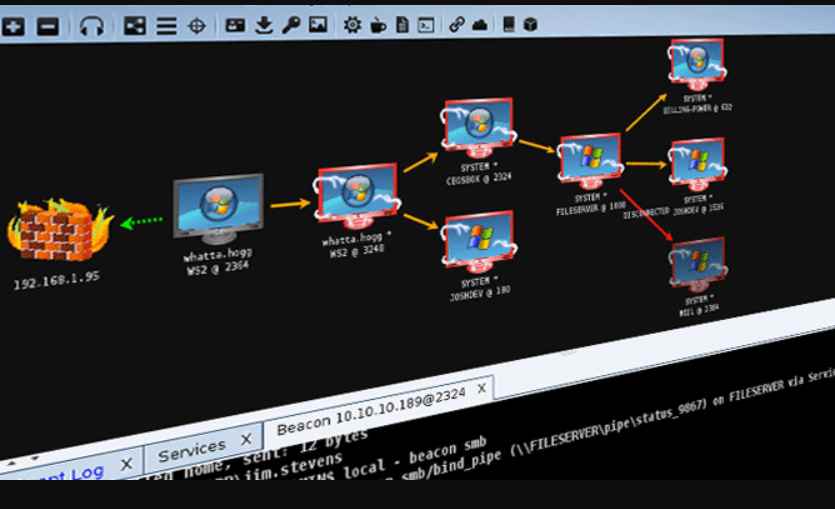

En un nivel básico, Cobalt Strike es un marco de equipo rojo que se utiliza principalmente para la simulación de adversarios. Comprende un servidor de equipo que funciona como un componente de comando y control (C2) y una baliza (herramienta de malware) para crear una conexión con el servidor de equipo y soltar las cargas útiles de la siguiente etapa.

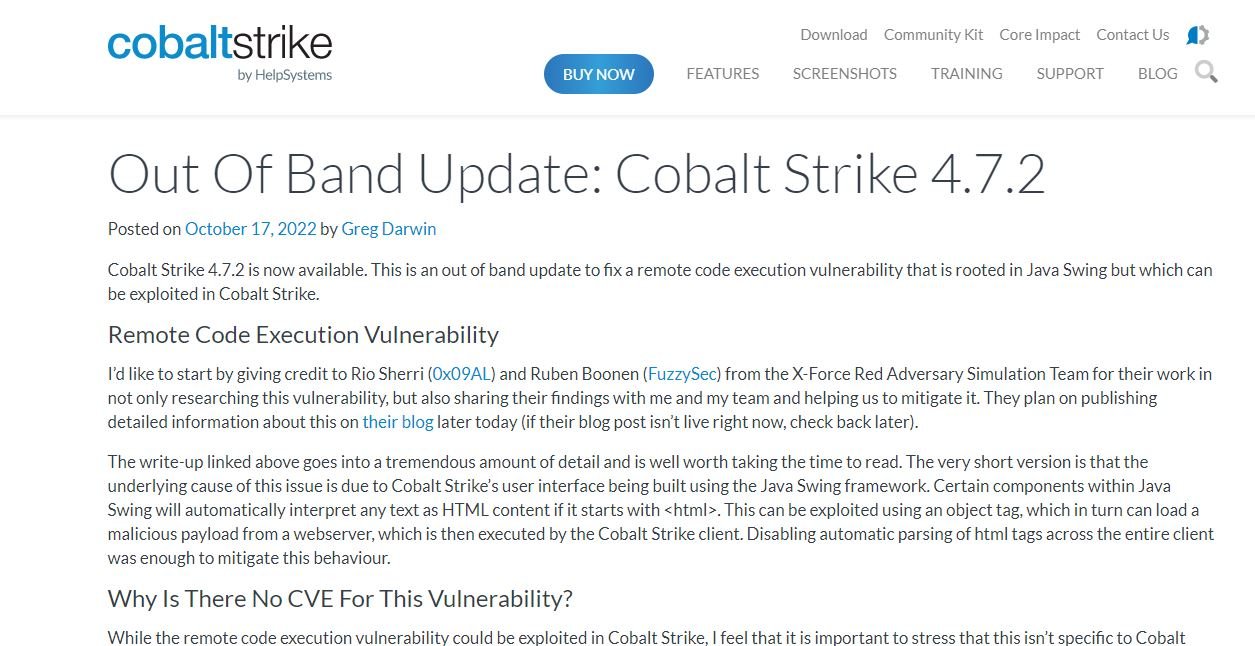

La nueva vulnerabilidad (con seguimiento CVE-2022-42948) afecta a Cobalt Strike versión 4.7.1 y se deriva de un parche incompleto publicado por HelpSystems el 20 de septiembre de 2022 para corregir una vulnerabilidad de secuencias de comandos entre sitios (XSS) (CVE-2022-39197). ) que podría dar lugar a ataques RCE.

Según un nuevo aviso del equipo de inteligencia de seguridad patrocinado por IBM , la vulnerabilidad XSS podría activarse de una de tres maneras: manipulando los campos de entrada de la interfaz de usuario del lado del cliente, simulando un registro de implante Cobalt Strike o conectando un implante Cobalt Strike en ejecución. en un anfitrión.

A pesar del parche lanzado por HelpSystems el mes pasado, el primero de estos tres métodos no se ha parcheado por completo, como se describe en el aviso de IBM.

Al abordar la nueva vulnerabilidad en una publicación de blog publicada el lunes, Greg Darwin, gerente de desarrollo de software de HelpSystems, aclaró que RCE podría activarse en casos específicos utilizando el marco Java Swing, el conjunto de herramientas de interfaz gráfica de usuario (GUI) detrás de Cobalt Strike.

“Ciertos componentes dentro de Java Swing interpretarán automáticamente cualquier texto como contenido HTML si comienza con <html>”, explicó Darwin . “Deshabilitar el análisis automático de etiquetas HTML en todo el cliente fue suficiente para mitigar este comportamiento”.

Al mismo tiempo, el experto en seguridad aclaró que la vulnerabilidad no es específica de Cobalt Strike, por lo que la empresa no ha presentado un nuevo CVE para cubrirla.

“La vulnerabilidad subyacente se puede encontrar en Java Swing y se puede explotar en cualquier GUI de Java Swing que represente HTML, no solo Cobalt Strike”.

Dicho esto, Darwin también se disculpó por lanzar dos actualizaciones fuera de banda en cuestión de semanas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad