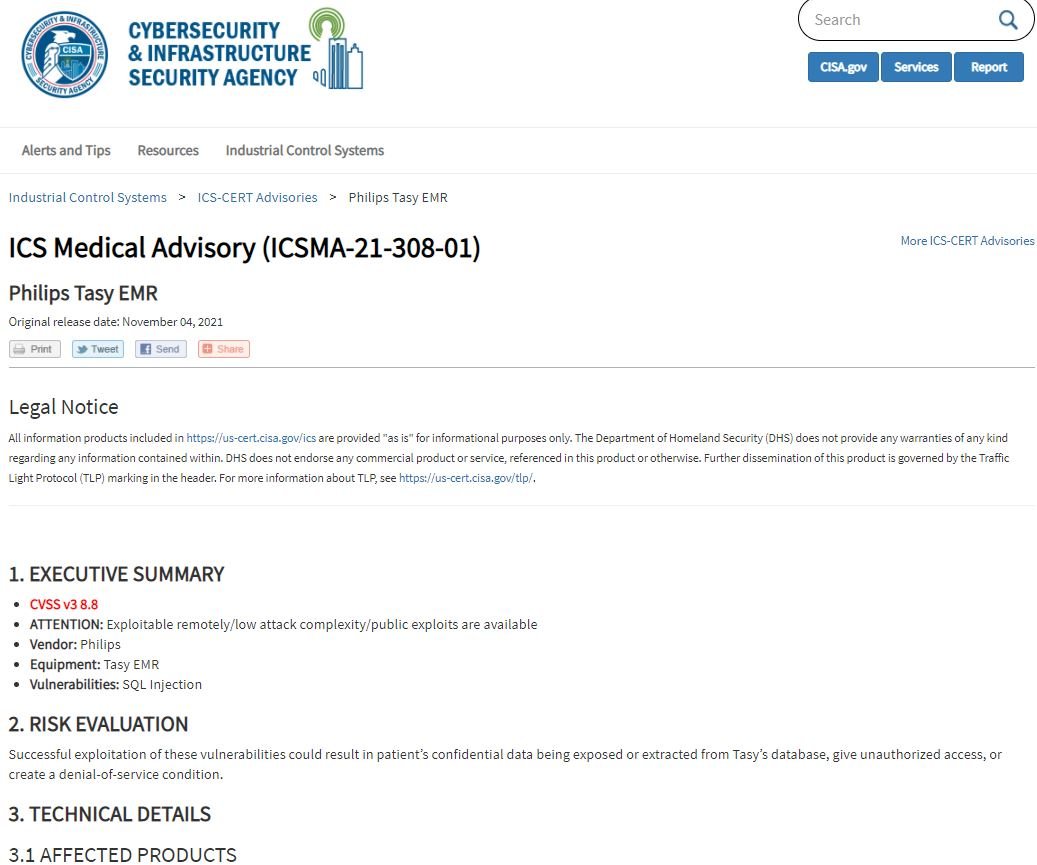

Especialistas en ciberseguridad reportan la detección de dos vulnerabilidades críticas en Philips Tasy EMR, una herramienta de registro médico y gestión de servicios de salud. Identificadas como CVE-2021-39375 y CVE-2021-39376, ambas fallas recibieron puntajes de 8.8/10 según el Common Vulnerability Scoring System (CVSS).

Las fallas fueron descritas como errores de inyección SQL que existen debido al uso incorrecto de caracteres especiales en comandos SQL. Estos errores residen en todas las versiones de Tasy EMR anteriores a 3.06.1803, por lo que los administradores de versiones afectadas deberán actualizar a v3.06.1804 o anteriores para mitigar el riesgo de explotación.

Al igual que cualquier producto similar, Tasy EMR almacena gran cantidad de información confidencial, incluyendo datos de identificación personal, historiales médicos, diagnósticos, detalles de medicación, facturas y otros registros privados, por lo que el compromiso del sistema podría resultar desastroso para hospitales, personal y pacientes por igual.

Especialistas consideran que los errores en el almacenamiento de esta información confidencial se hacen más evidentes al tratarse de instituciones de salud públicas, pues sus limitaciones de recursos las vuelven un blanco ideal para los actores de amenazas, especialmente considerando que la mayoría de su trabajo sigue siendo la lucha contra la pandemia.

Al respecto, la Agencia de Ciberseguridad y Seguridad de Infraestructura de E.U. (CISA) también emitió una alerta, pues consideran prioritaria la actualización de este producto debido a su amplio uso. Según la Agencia, esta solución es utilizada en centros hospitalarios en toda América Latina, principalmente en Argentina, Brasil, México, Colombia, República Dominicana y otros países. Datos de Philips confirman tal afirmación, ya que la compañía menciona que Tasy EMR es usado en más de 1,000 organizaciones de salud en todo el mundo.

Como se menciona anteriormente, la principal recomendación es actualizar las implementaciones Tasy EMR vulnerables a una versión segura, para lo cual Philips ha publicado una guía complementaria en sus plataformas oficiales. También se recomienda a las instituciones de salud tratar de minimizar la exposición de estos datos a usuarios externos y a otras áreas de sus sistemas que no requieran acceso a esta información. El uso de herramientas de seguridad como software VPN y productos antimalware también es recomendable.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad