Especialistas en ciberseguridad reportaron el hallazgo de una falla en el diseño de algunos modelos de middlebox, término referente a dispositivos de red de computadoras que transforman, inspeccionan, filtran y manipulan el tráfico para fines distintos al reenvío de paquetes. Algunas implementaciones de estos dispositivos incluyen el uso de firewalls, traductores de direcciones de red (NAT) y sistemas de inspección profunda de paquetes (DPI).

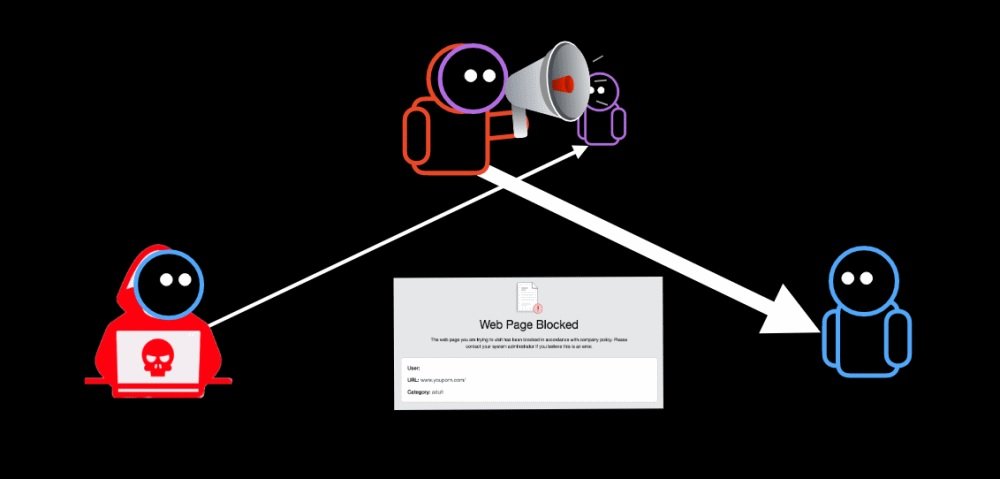

En lugar de tratar de replicar todo el protocolo de enlace de tres vías en una conexión TCP, los actores de amenazas tratando de desplegar un ataque de denegación de servicio (DDoS) podrían enviar una combinación de secuencias de paquetes no estándar al middlebox, haciéndole creer que el protocolo de enlace de TCP ha finalizado y permitiría iniciar la conexión.

Este no sería un problema en circunstancias normales. No obstante, si los actores de amenazas tratan de acceder a un sitio web prohibido por el administrador de un sistema (sitios web para adultos, de entretenimiento, apuestas, entre otros), el middlebox emitiría una página de bloqueo que normalmente sería mucho más grande que el paquete inicial, generando un efecto de amplificación DDoS.

Después de múltiples pruebas, investigadores de la Universidad de Colorado y la Universidad de Maryland señalan que un gran vector para el despliegue de ataques de denegación de servicio TCP (TCP DDoS) son los sitios web normalmente bloqueados por sistemas de censura de los estados nacionales o por políticas empresariales.

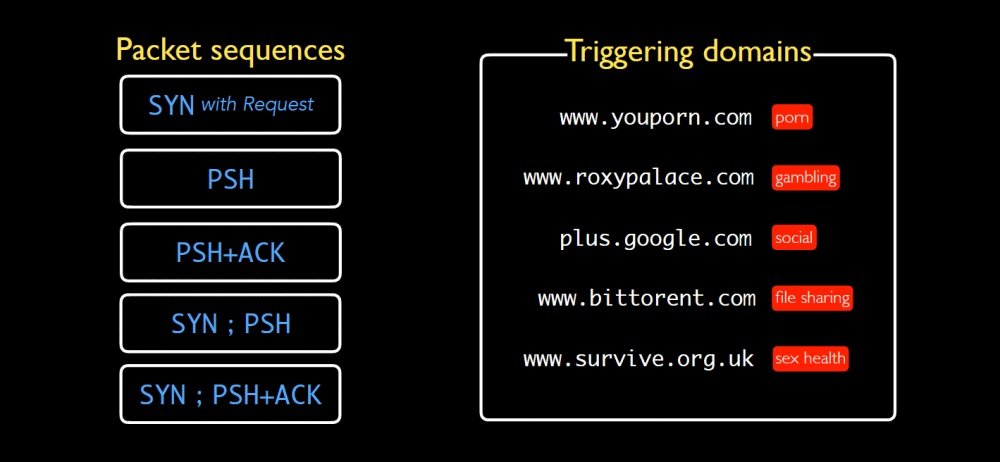

Si bien el equipo de investigación probó varios sitios web prohibidos por prácticamente cualquier administrador web, se descubrió que cinco dominios específicos tendían a obtener respuestas de la mayoría de los middlebox en Internet y serían un factor confiable para estos ataques:

- www.youporn.com (sitio web de pornografía)

- www.roxypalace.com (apuestas y juegos de azar)

- plus.google.com (redes sociales)

- www.bittorrent.com (intercambio de archivos)

- www.survive.org.uk (educación sexual)

Si bien no todos los middlebox responden de la misma manera a estas pruebas, los investigadores concluyeron que estos cinco sitios web pueden potenciar un ataque DDoS. Al respecto, el investigador de la Universidad de Maryland Kevin Bock menciona que los factores de amplificación variaban según el tipo de middlebox, proveedores, configuraciones del sistema y configuraciones de red.

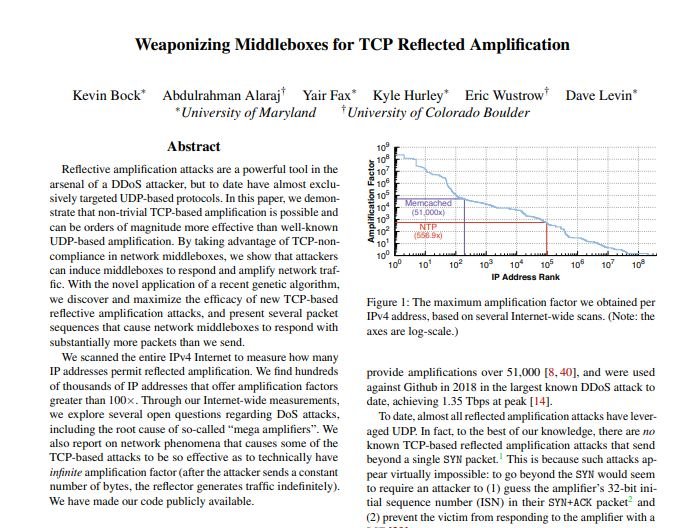

El investigador señala que se realizó un escaneo de todo el espacio de direcciones de Internet IPv4 en 35 momentos diferentes para descubrir e indexar middlebox que amplificarían los ataques TCP DDoS. En total, se encontraron 200 millones de direcciones IPv4 correspondientes a middlebox de red que podrían ser empleadas para un ataque. Por lo general, estos estos sistemas funcionan con grandes cargas de tráfico y en ocasiones están mal configurados con bucles de tráfico que envían el mismo paquete TCP con formato incorrecto varias veces a través del mismo middlebox, permitiendo efectivamente el despliegue de ataques DDoS en bucle.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad