El equipo de análisis de vulnerabilidades de la firma Eclypsium publicó recientemente un documento en el que se detalla el hallazgo de firmware sin firmar en múltiples componentes (adaptadores WiFi, puertos USB, cámaras, entre otros) instalados en las computadoras de fabricantes como Lenovo, Dell y HP. En este reporte, los investigadores demostraron que es posible abusar la ausencia de firmas para infectar con malware el sistema objetivo, poniendo en riesgo a millones de usuarios de sistemas Windows y Linux.

Si bien los peligros del hacking de firmware se conocen desde hace al menos cinco años, los fabricantes han demostrado poco interés en atender este vector de ataque, por lo que actualmente sigue siendo común encontrar firmware sin firmar en los componentes antes mencionados. Para empeorar las cosas, está plenamente demostrado que estas vulnerabilidades de firmware son, en la mayoría de los casos, prácticamente imposibles de corregir mediante actualizaciones de software, por lo que los dispositivos afectados seguirán expuestos a infecciones de ransomware, extracción de datos confidenciales, entre otras actividades maliciosas.

La falta de protecciones y prácticas de seguridad adecuadas en los dispositivos periféricos es un problema en la industria; en este reporte en específico, los investigadores se refieren a la falta de verificación de firmware antes de que estos dispositivos ejecuten el código. En otras palabras, los periféricos no tienen una forma de saber si el firmware cargado es legítimo, por lo que un atacante podría insertar una imagen de firmware maliciosa o vulnerable y los componentes no notarían una conducta anómala. Los especialistas en análisis de vulnerabilidades identificaron tres etapas del escenario de riesgo principal:

- Un actor de amenazas obtiene acceso a un dispositivo, ya sea por la entrega de malware vía email, redirigiendo a la víctima a un sitio web malicioso o cualquier otro método conocido. Una vez dentro del sistema objetivo, el malware puede escribir un firmware malicioso en el componente vulnerable

- Si este componente atacado no requiere una verificación estricta de firmware, el código del atacante se carga y ejecuta

- El actor de amenazas usa las funcionalidades y privilegios del componente atacado para desplegar ataques adicionales

Las tareas maliciosas llevadas a cabo por los actores de amenazas varían dependiendo el componente comprometido.

Componentes Vulnerables

Firmware de touchpad y trackpoint en laptops Lenovo

Para esta prueba, los investigadores analizaron una laptop Lenovo ThinkPad X1 Carbon 6th Gen, aunque cabe mencionar que esta clase de inconvenientes no se limitan a algunos modelos de computadoras, sino que afectan a la industria en general.

Durante la investigación, los especialistas en análisis de vulnerabilidades descubrieron que estos componentes emplean un mecanismo de actualización de firmware poco seguro, identificando que la verificación criptográfica a nivel dispositivo no era necesaria para implementar las actualizaciones, permitiendo las modificaciones de imagen de firmware para la ejecución de código malicioso en estos touchpads y trackpoints. Mediante un comunicado, Lenovo reconoció que esta generación de laptops no cuenta con una forma para corregir estas fallas.

Firmware de la cámara Wide Vision FHD en laptops HP

Los investigadores realizaron las pruebas en una laptop HP Spectre x360 Convertible 13-ap0xxx. Del mismo modo que el caso anterior, la actualización de firmware de las cámaras Wide Vision FHD en laptops HP no es un proceso cifrado, por lo que es posible realizar modificaciones de firmware para alterar descriptores USB mediante la herramienta de actualización entregada por HP.

Estos equipos emplean una herramienta de actualización de firmware basada en Windows, la cual acepta archivos modificados para ajustar el contenido del descriptor USB; esta característica puede ser abusada por los actores de amenazas para inhabilitar el dispositivo o hacer que se le identifique como un tipo diferente de USB para analizar detalles adicionales de la arquitectura del procesador del sistema comprometido.

Adaptador WiFi en laptops Dell XPS 15 9560

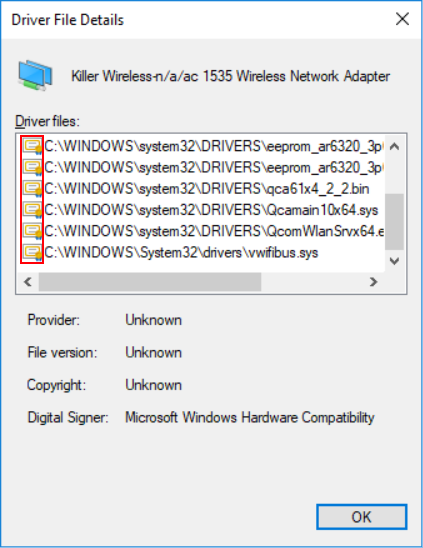

Al analizar los dispositivos Dell, específicamente el adaptador WiFi en la laptop Dell XPS 15 9560, los expertos en análisis de vulnerabilidades demostraron ser capaces de modificar el firmware del componente afectado. El sistema Windows 10 verificará para confirmar que los controladores estén correctamente firmados, y se muestra un pequeño icono de certificado junto al controlador cuando se visualiza en el administrador de dispositivos, como se muestra a continuación:

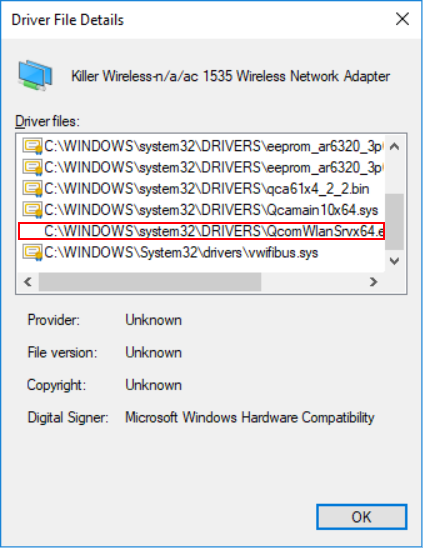

Cuando modificamos la imagen de firmware para el adaptador WiFi, podemos ver que el icono desaparece:

Como se aprecia en la captura de pantalla anterior, el icono del certificado ya no se muestra. Aunque falta el icono, es posible modificar el firmware de una forma maliciosa, aún así el controlador lo carga con éxito en el dispositivo.

Como se menciona a lo largo de esta investigación, el problema de firmware sin firmar afecta a toda la industria y a sus respectivos proveedores. Aunque hace algunos años los fabricantes comenzaron a implementar algunos cambios para que sus componentes sólo aceptaran firmware válido, el Instituto Internacional de Seguridad Cibernética (IICS) considera que la adopción de mejores prácticas se ha rezagado debido al desconocimiento de ataques en escenarios reales, situación que ha cambiado recientemente, por lo que las compañías deben trabajar a marchas forzadas para generar un entorno completamente protegido.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad