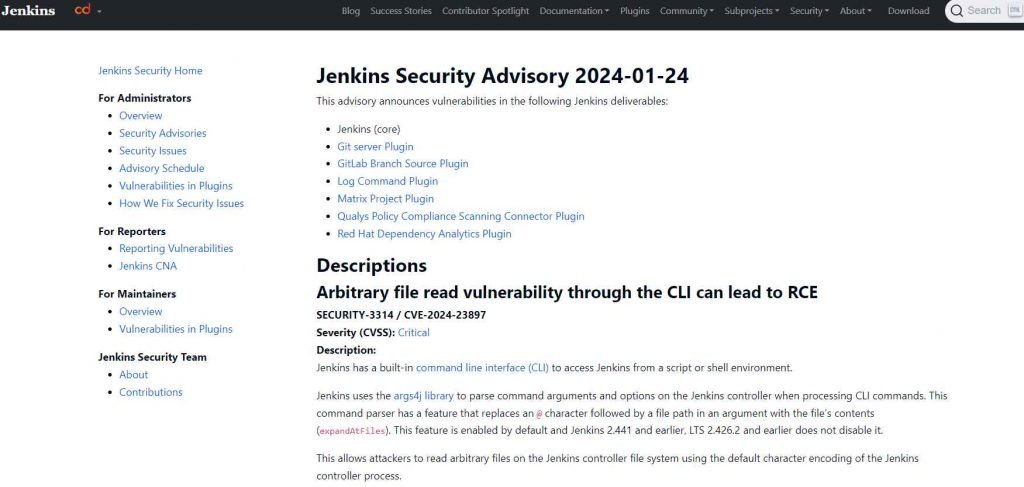

Las noticias recientes sobre una vulnerabilidad crítica en Jenkins , identificada como CVE-2024-23897, han generado importantes preocupaciones en la comunidad de la ciberseguridad. Esta vulnerabilidad se destacó debido a la publicación de un exploit de prueba de concepto (PoC), que aumentó los riesgos asociados con este problema.

DESCRIPCIÓN GENERAL DE LA VULNERABILIDAD (CVE-2024-23897)

La vulnerabilidad crítica en Jenkins, CVE-2024-23897, permite a atacantes no autenticados con permiso “general/lectura” leer datos de archivos arbitrarios en el sistema de archivos del controlador de Jenkins. Esta falla plantea un riesgo grave, ya que permite a los atacantes obtener acceso a información confidencial, lo que podría conducir a una mayor explotación del sistema.

El exploit de la vulnerabilidad Jenkins, identificado como CVE-2024-23897, es una falla de seguridad crítica que tiene implicaciones importantes. Para comprender este exploit, es importante desglosar sus componentes y cómo funciona:

NATURALEZA DE LA VULNERABILIDAD

- Sistema Jenkins : Jenkins es un servidor de automatización de código abierto ampliamente utilizado en procesos de integración y entrega continua (CI/CD). Ayuda a automatizar diversos aspectos del desarrollo de software, como la creación, prueba e implementación de aplicaciones.

- Tipo de vulnerabilidad : CVE-2024-23897 es una vulnerabilidad de ejecución remota de código (RCE). Las vulnerabilidades de RCE son particularmente graves porque permiten a un atacante ejecutar código arbitrario en el sistema de la víctima de forma remota.

CÓMO FUNCIONA EL EXPLOIT

- Explotación de permisos : la vulnerabilidad permite a atacantes no autenticados con permisos “generales/de lectura” leer datos de archivos arbitrarios en el sistema de archivos del controlador Jenkins. Esto significa que incluso sin privilegios administrativos completos, los atacantes pueden acceder a información confidencial.

- Lectura de archivos arbitrarios : el exploit permite a los atacantes leer las primeras líneas de archivos arbitrarios en el controlador Jenkins. Esto podría incluir archivos de configuración, código fuente, credenciales o cualquier otro dato confidencial almacenado en el servidor.

- Potencial para una mayor explotación : si bien la capacidad principal es leer archivos, la exposición de datos confidenciales podría conducir a una mayor explotación. Por ejemplo, si se obtienen credenciales, los atacantes podrían aumentar sus privilegios de acceso.

LA CRITICIDAD DE LA HAZAÑA

- Acceso no autenticado : el hecho de que el exploit pueda ser activado por usuarios no autenticados lo hace particularmente peligroso. Reduce la barrera para los atacantes, ya que no necesitan comprometer una cuenta antes de explotar esta vulnerabilidad.

- Facilidad de ejecución : el lanzamiento de una prueba de concepto (PoC) significa que los atacantes que tienen acceso a esta PoC pueden replicar fácilmente el exploit. Esto aumenta la probabilidad de una explotación generalizada.

MITIGACIÓN Y RESPUESTA

- Disponibilidad de parches : Jenkins ha lanzado un parche para abordar esta vulnerabilidad. Es fundamental que los usuarios y administradores de Jenkins apliquen este parche inmediatamente para mitigar el riesgo.

- Mejores prácticas de seguridad : actualizar el software periódicamente, monitorear los sistemas para detectar actividades inusuales y seguir las mejores prácticas de seguridad son pasos esenciales para protegerse contra tales vulnerabilidades.

Los expertos en seguridad han desarrollado reglas Sigma seleccionadas para detectar intentos de explotación de esta vulnerabilidad. Estas reglas son cruciales para las organizaciones que utilizan Jenkins, ya que proporcionan una forma de identificar y responder a cualquier actividad maliciosa relacionada con CVE-2024-23897.

LA GRAVEDAD DEL PROBLEMA

Calificada como crítica, esta vulnerabilidad ha llamado la atención debido a la facilidad con la que puede explotarse y el daño potencial que puede causar. La publicación del exploit PoC ha agravado la situación, ya que proporciona a los atacantes una herramienta lista para explotar esta vulnerabilidad.

RESPUESTA DE LA COMUNIDAD JENKINS

La comunidad de Jenkins ha respondido rápidamente a esta amenaza. Se lanzó un parche para abordar la vulnerabilidad y se recomienda encarecidamente a los usuarios que actualicen sus instalaciones de Jenkins lo antes posible. El pronto lanzamiento del parche resalta el compromiso de la comunidad con la seguridad y su enfoque proactivo para abordar problemas tan críticos.

IMPLICACIONES DEL MUNDO REAL

Ha habido informes de que los exploits PoC para la vulnerabilidad de Jenkins están siendo atacados en la naturaleza. Esta explotación en el mundo real subraya la importancia de la acción inmediata por parte de las organizaciones que utilizan Jenkins. Retrasar la aplicación del parche podría dejar los sistemas vulnerables a ataques, lo que podría tener consecuencias graves.

El descubrimiento y posterior publicación del exploit PoC para la vulnerabilidad crítica de Jenkins, CVE-2024-23897, sirve como un claro recordatorio de la importancia de la vigilancia de la ciberseguridad. Las organizaciones que utilizan Jenkins deben priorizar la aplicación del último parche para proteger sus sistemas de una posible explotación. La situación también pone de relieve la necesidad de un seguimiento continuo y mecanismos de respuesta rápida para hacer frente a las amenazas emergentes a la ciberseguridad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad