Otro día, otro incidente de seguridad reportado en Cisco. Especialistas en análisis de vulnerabilidades han revelado la detección de una violación de seguridad que afectó un sector de su infraestructura de back-end. En el anuncio, publicado hace unas horas, la compañía tecnológica reveló que los actores de amenazas detrás del ataque explotaron una vulnerabilidad en SaltStack, un software que Cisco incluye con otros productos para obtener acceso a los siguientes seis servidores:

- us-1.virl.info

- us-2.virl.info

- us-3.virl.info

- us-4.virl.info

- vsm-us-1.virl.info

- vsm-us-2.virl.info

Estos seis servidores proporcionan la infraestructura de back-end para VIRL-PE (Internet Routing Lab Personal Edition), un servicio de Cisco que los usuarios emplean para modelar y crear arquitecturas de red virtuales para probar las configuraciones de red antes de implementar equipos en escenarios reales.

Los expertos en análisis de vulnerabilidades mencionan que los servidores salt-master que servían a las versiones 1.2 y 1.3 de Cisco VIRL-PE habían sido comprometidos. Cisco menciona que los parches para corregir estas fallas ya habían sido lanzadas el pasado 7 de mayo, junto con las actualizaciones de rutina para el software SaltStack.

Cabe señalar que el problema de seguridad no se localiza solo en la infraestructura de back-end. En su informe, la compañía menciona que dos de sus productos más populares también incluyen el paquete SaltSack, como parte de su firmware. Los productos afectados son Cisco VIRL-PE y Cisco Modeling Labs Corporate Edition (CML).

Tanto VIRL-PE como CML pueden utilizadas en escenarios alojados en Cisco y locales. En caso de que las compañías usen los dos productos en el mismo lugar, Cisco dice que CML y VIRL-PE tendrán que ser corregidos, mencionan los expertos en análisis de vulnerabilidades. La compañía lanzó hoy actualizaciones de software para ambos productos que incorporan soluciones para las dos vulnerabilidades de SaltStack que se utilizaron para violar el back-end VIRL-PE de Cisco.

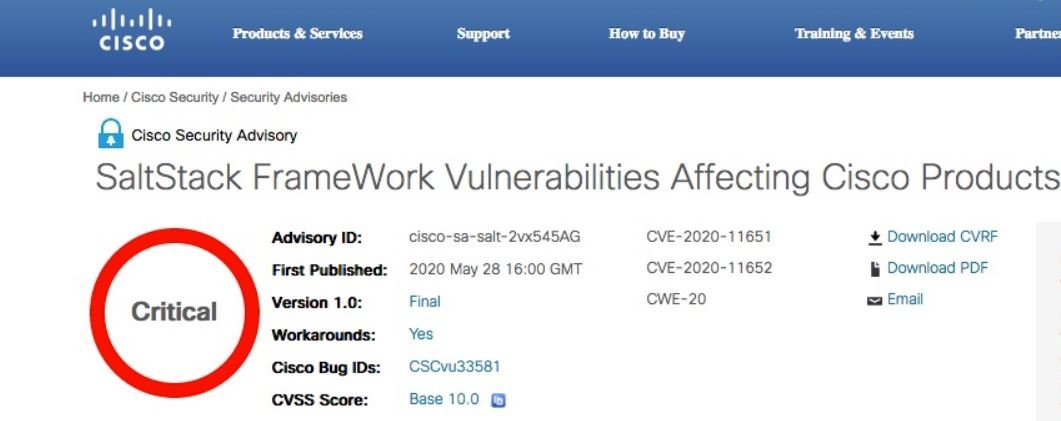

Las dos fallas, identificadas como CVE-2020-11651 (error de autenticación) y CVE-2020-11652 (escalada de directorio) fueron reveladas al público el pasado 30 de abril y fueron explotadas en múltiples ocasiones durante los últimos 30 días. Entre las compañías que han reportado casos de explotación activa se encuentran el proveedor de sistemas operativos móviles LineageOS, la plataforma de blog Ghost, la autoridad de certificación Digicert y el proveedor de búsqueda Algolia.

En la mayoría de estos casos, las víctimas mencionaron que los hackers comprometieron los servidores SaltStack para instalar un malware de minado de criptomoneda; por el momento, Cisco no ha agregado más detalles sobre los ataques. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad