INTRODUCCIÓN

Durante una prueba de penetración siempre es necesario ejecutar el escaneo básico de Nmap para encontrar servicios en un host remoto. Nmap es un pequeño mundo de herramientas en sí mismo, hay tantas opciones y módulos en Nmap que a veces es muy difícil recordarlos todos, incluso los investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) han automatizado muchas tareas necesarias durante algunas fases de pentesting.

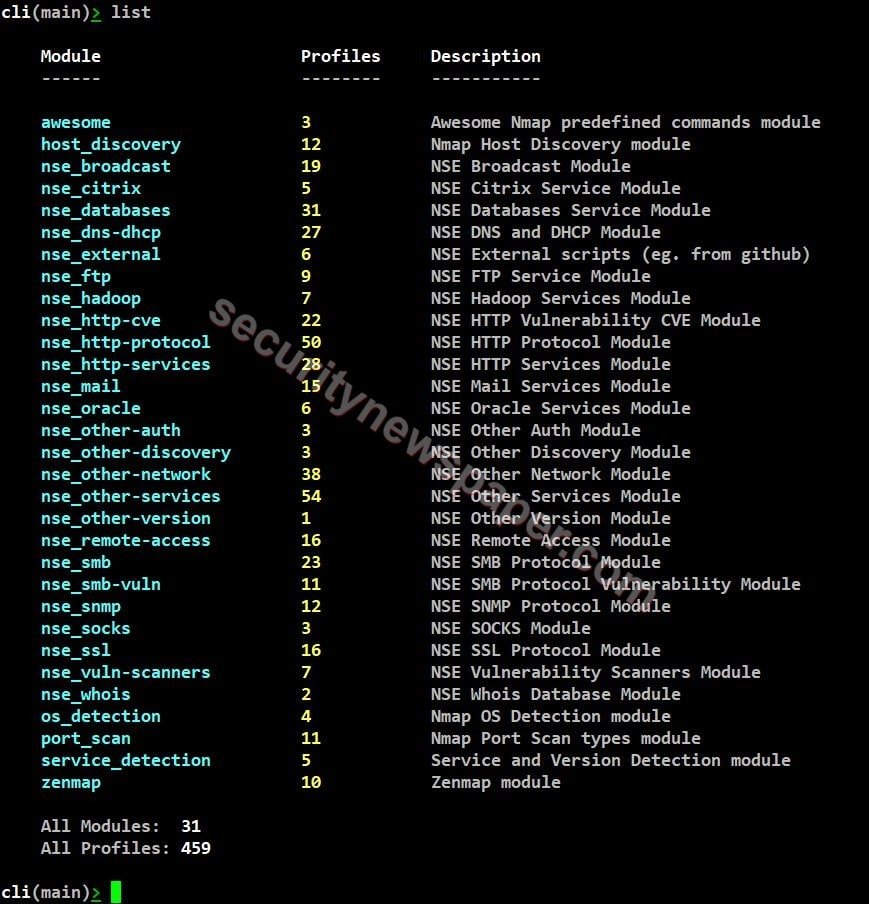

Hoy hablaremos de una herramienta llamada Sandmap, usada para el escaneo de red y que podemos emplear fácilmente con Nmap Engine masivo. Esta aplicación es simple y fácil de usar, tiene 31 módulos y 495 perfiles de escaneo y cuenta con una interfaz sencilla.

ENTORNO

- Sistema operativo: Kali Linux 2020

- Versión de Kernel: 5.6.0

PASOS DE INSTALACIÓN

- Utilice el siguiente comando para clonar el archivo

- git clone https://github.com/trimstray/sandmap

root@kali:/home/iicybersecurity# git clone https://github.com/trimstray/sandmap

Cloning into 'sandmap'...

remote: Enumerating objects: 2697, done.

remote: Total 2697 (delta 0), reused 0 (delta 0), pack-reused 2697

Receiving objects: 100% (2697/2697), 15.96 MiB | 550.00 KiB/s, done.

Resolving deltas: 100% (1842/1842), done.

- Use el comando cd para ingresar al directorio de Sandmap

root@kali:/home/iicybersecurity# cd sandmap/

root@kali:/home/iicybersecurity/sandmap#

- Ahora, use el comando sandbox para iniciar la herramienta

- Escriba “help” para encontrar las opciones

- Escriba “list” para ver todos los módulos, mencionan los expertos en hacking ético

- Escriba el comando “use” para seleccionar cualquier módulo en particular. “Use <nombre del módulo>”

- Escaneo de puertos: el escaneo de puertos se utiliza para enumerar todos los puertos abiertos en una dirección IP particular

- A continuación, establezca la dirección IP de destino que queremos escanear, use este comando “set dest <dirección IP>”

- Ahora, use el comando “init” para realizar el escaneo. “Init <ID o Alias>”

- Obtuvo con éxito los puertos abiertos

SERVICIOS HTTP

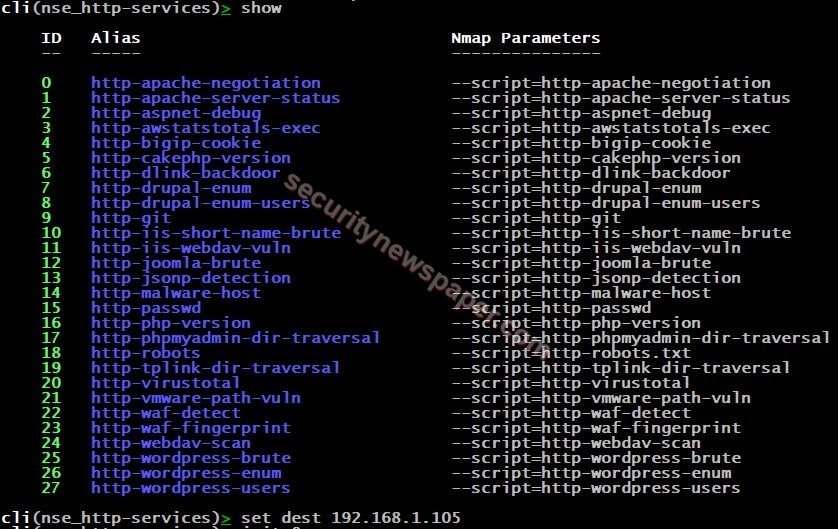

- Escriba el comando “use” para seleccionar cualquier módulo en particular. “Use <nombre del módulo>”

- Después de seleccionar el módulo, escriba “show” para ver los módulos de http-services

Detección WAF: Detección WAF (firewall de aplicaciones web), protege la aplicación de los atacantes y también filtra, monitorea el tráfico.

- Para realizar este paso, hemos iniciado el “DVWA”, un sistema operativo de prueba de aplicaciones web

- Utilice DVWA IP como destino, luego comience a escanear

- Se detectó correctamente el WAF con puertos abiertos

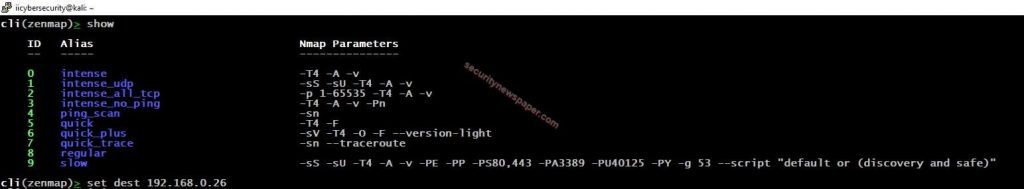

ZENMAP

- Escriba el comando “usar” para seleccionar cualquier módulo en particular. “Use <nombre del módulo>”

- Después de seleccionar el módulo, escriba “show” para ver los módulos de zenmap

- Configure la dirección IP de destino usando “set dest <dirección IP>”

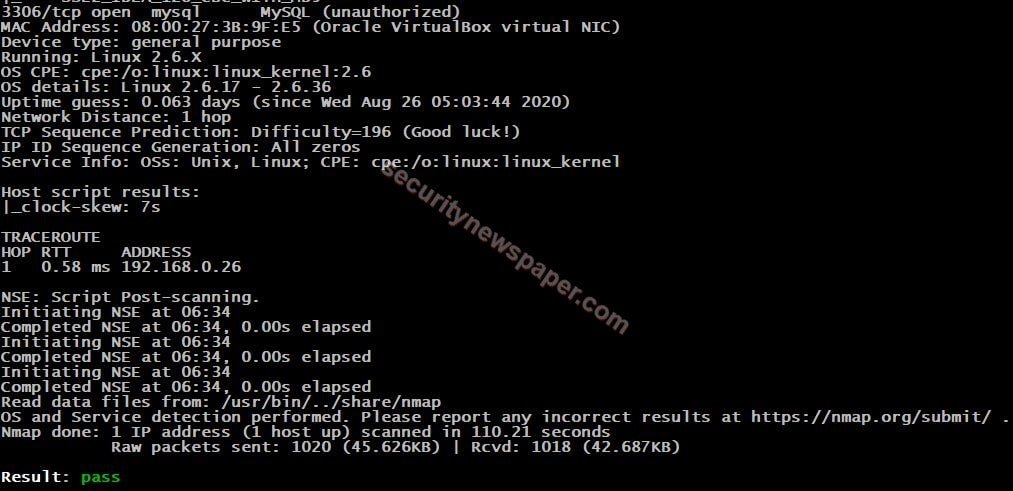

- Escaneo intenso: el escaneo intenso se utiliza para descubrir la detección del sistema operativo, la detección de versiones, el escaneo de scripts y el rastreo de ruta. La detección se puede hacer monitoreando la respuesta a donde enviamos paquetes TCP / UDP, esto se puede hacer con huellas digitales de pila.

- A continuación, use “ID de inicio o alias” para comenzar a escanear

- Se obtuvo con éxito la información sobre el objetivo, mencionan los expertos en hacking ético

CONCLUSIÓN

Hemos visto cómo escanear un host seleccionando un módulo en particular y podemos decir que esta herramienta es un motor de mapeo de red avanzado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad