Hay muchas herramientas disponibles para la búsqueda de exploits. Estas herramientas son las que más a menudo funcionan de manera automatizada. Los especialistas en seguridad/pentesters suelen recurrir a estas herramientas debido a que muestran resultados en poco tiempo. Hoy mostraremos una herramienta que busca exploits de forma automatizada.

De acuerdo con especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética, Pompem es una herramienta muy útil capaz de encontrar exploits, de gran ayuda principalmente en la fase inicial de pentesting.

Pompem es una herramienta diseñada para buscar vulnerabilidades de forma automatizada. Pompem utiliza algunas bases de datos populares para buscar exploits como: National Vulnerability Database, WPScan Vulnerability Database, PacketStorm security, CXSecurity, ZeroDay, Vulners. Estos son los repositorios estándar donde están presentes todas las vulnerabilidades conocidas.

- La herramienta ha sido probada en Kali Linux 2018.4

- Para la clonación: https://github.com/rfunix/Pompem.git

root@kali:/home/iicybersecurity# git clone https://github.com/rfunix/Pompem.git

Cloning into 'Pompem'…

remote: Enumerating objects: 749, done.

remote: Total 749 (delta 0), reused 0 (delta 0), pack-reused 749

Receiving objects: 100% (749/749), 377.13 KiB | 353.00 KiB/s, done.

Resolving deltas: 100% (421/421), done.

- Teclee cd Pompem

- Escriba chmod u + x pompem.py

root@kali:/home/iicybersecurity/Pompem# chmod u+x pompem.py

- Escriba pip install -r requirements.txt

root@kali:/home/iicybersecurity/Pompem# pip install -r requirements.txt

DEPRECATION: Python 2.7 will reach the end of its life on January 1st, 2020. Please upgrade your Python as Python 2.7 won't be maintained after that date. A future version of pip will drop support for Python 2.7.

Collecting requests==2.9.1 (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/b8/f7/3bb4d18c234a8ce7044d5ee2e1082b7d72bf6c550afb8d51ae266dea56f1/requests-2.9.1-py2.py3-none-any.whl (501kB)

100% |████████████████████████████████| 501kB 668kB/s

dropbox 9.3.0 has requirement requests>=2.16.2, but you'll have requests 2.9.1 which is incompatible.

Installing collected packages: requests

Found existing installation: requests 2.18.4

Uninstalling requests-2.18.4:

Successfully uninstalled requests-2.18.4

Successfully installed requests-2.9.1

- Escriba python pompem.py

- Ahora e ejecutará pompem

root@kali:/home/iicybersecurity/Pompem# python pompem.py

__________

\______ \____ _____ ______ ____ _____

| ___/ _ \ / \____ \_/ __ \ / \

| | ( <_> ) Y Y \ |_> > ___/| Y Y \

|____| \____/|__|_| / __/ \___ >__|_| /

\/|__| \/ \/

Rafael Francischini (Programmer and Ethical Hacker) - @rfunix

Bruno Fraga (Security Researcher) - @brunofraga_net

Usage: pompem.py [-s/--search <keyword,keyword,keyword,...>]

[--txt Write txt file ]

[--html Write html file ]

Get basic options and Help, use: -h\--help

- Escriba python pompem.py -s wordpress

- -s se utiliza para la palabra clave de búsqueda. WordPress es la palabra clave para buscar.

root@kali:/home/iicybersecurity/Pompem# python pompem.py -s wordpress

+Results wordpress

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

+Date Description Url

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-15 | WordPress Booking Calendar 8.4.3 SQL Injection | https://packetstormsecurity.com/files/151692/WordPress-Booking-Calendar-8.4.3-SQL-Injection.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-14 | WordPress WP-JS-External-Link-Info 2.2.0 Open Redi | https://packetstormsecurity.com/files/151679/WordPress-WP-JS-External-Link-Info-2.2.0-Open-Redirection.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-14 | WordPress Jssor-Slider 3.1.24 Cross Site Request F | https://packetstormsecurity.com/files/151678/WordPress-Jssor-Slider-3.1.24-Cross-Site-Request-Forgery-File-Upload.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-12 | Joomla WordPress Blog 4.8.0 SQL Injection | https://packetstormsecurity.com/files/151626/Joomla-WordPress-Blog-4.8.0-SQL-Injection.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-06 | WordPress YOP Poll 6.0.2 Cross Site Scripting | https://packetstormsecurity.com/files/151559/WordPress-YOP-Poll-6.0.2-Cross-Site-Scripting.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-06 | WordPress WP Live Chat 8.0.18 Cross Site Scripting | https://packetstormsecurity.com/files/151557/WordPress-WP-Live-Chat-8.0.18-Cross-Site-Scripting.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-06 | WordPress wpGoogleMaps 7.10.41 Cross Site Scriptin | https://packetstormsecurity.com/files/151556/WordPress-wpGoogleMaps-7.10.41-Cross-Site-Scripting.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-06 | WordPress Social Networks Auto-Poster 4.2.7 Cross | https://packetstormsecurity.com/files/151554/WordPress-Social-Networks-Auto-Poster-4.2.7-Cross-Site-Scripting.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-06 | WordPress KingComposer 2.7.6 Cross Site Scripting | https://packetstormsecurity.com/files/151552/WordPress-KingComposer-2.7.6-Cross-Site-Scripting.html

- Después de ejecutar la consulta anterior, Pompem ha utilizado las bases de datos de la lista anterior para encontrar vulnerabilidades en WordPress

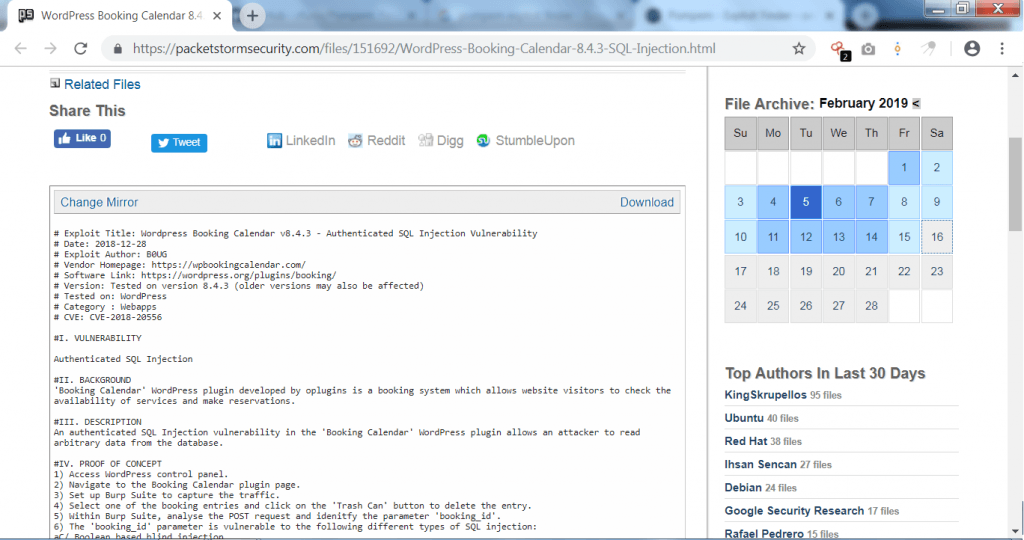

- Cuando abrimos la primera URL que se encuentra por Pompem en WordPress se muestra:

- Como puede ver, el enlace de arriba muestra que la vulnerabilidad está en el complemento de WordPress. Esta vulnerabilidad puede causar la inyección de SQL. Si el objetivo es usar el calendario de reserva de WordPress en el sitio de wordpress, el ataque se puede hacer.

- Como se mencionó anteriormente, pompem utiliza diferentes bases de datos de seguridad en las que se enumeran todas las vulnerabilidades, lo que se puede hacer fácilmente

- Estas vulnerabilidades pueden extenderse a otras actividades de hacking

- Escribe python pompem.py -s windows

- -s es la palabra clave de búsqueda. Windows es la palabra clave para buscar

root@kali:/home/iicybersecurity/Pompem# python pompem.py -s windows

+Results windows

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

+Date Description Url

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-02 | SolarWinds Serv-U FTP 15.1.6 Privilege Escalation | https://packetstormsecurity.com/files/151473/SolarWinds-Serv-U-FTP-15.1.6-Privilege-Escalation.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-01-30 | Microsoft Windows/x86 msiexec.exe Download And Exe | https://packetstormsecurity.com/files/151404/Microsoft-Windows-x86-msiexec.exe-Download-And-Execute-Shellcode.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-01-27 | R 3.4.4 Local Buffer Overflow | https://packetstormsecurity.com/files/151344/R-3.4.4-Local-Buffer-Overflow.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-01-22 | Microsoft Windows VCF Arbitrary Code Execution | https://packetstormsecurity.com/files/151267/Microsoft-Windows-VCF-Arbitrary-Code-Execution.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-01-17 | Windows Debugging 101 | https://packetstormsecurity.com/files/151215/Windows-Debugging-101.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-01-16 | Microsoft Windows .contact Arbitrary Code Executio | https://packetstormsecurity.com/files/151194/Microsoft-Windows-.contact-Arbitrary-Code-Execution.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

- Después de ejecutar la consulta anterior, Pompem ha encontrado muchas vulnerabilidades con respecto al sistema operativo Windows. Como se dijo anteriormente, Pompem usa bases de datos de seguridad para encontrar exploits

- Las vulnerabilidades anteriores se pueden utilizar en otras actividades de hacking

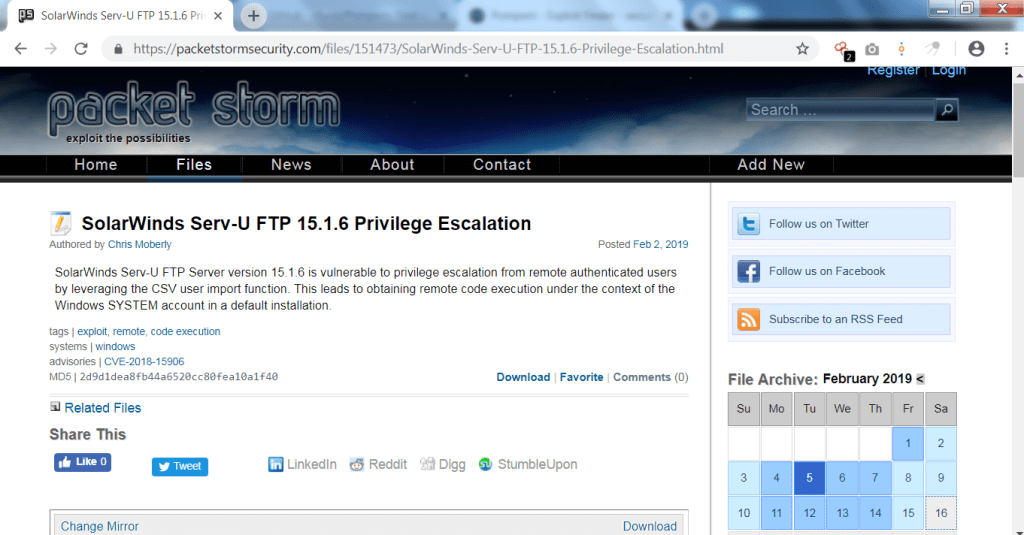

- Cuando abrimos la primera URL se muestra:

- La vulnerabilidad anterior muestra un ataque de escalado de privilegios que podría realizarse en el sistema operativo Windows

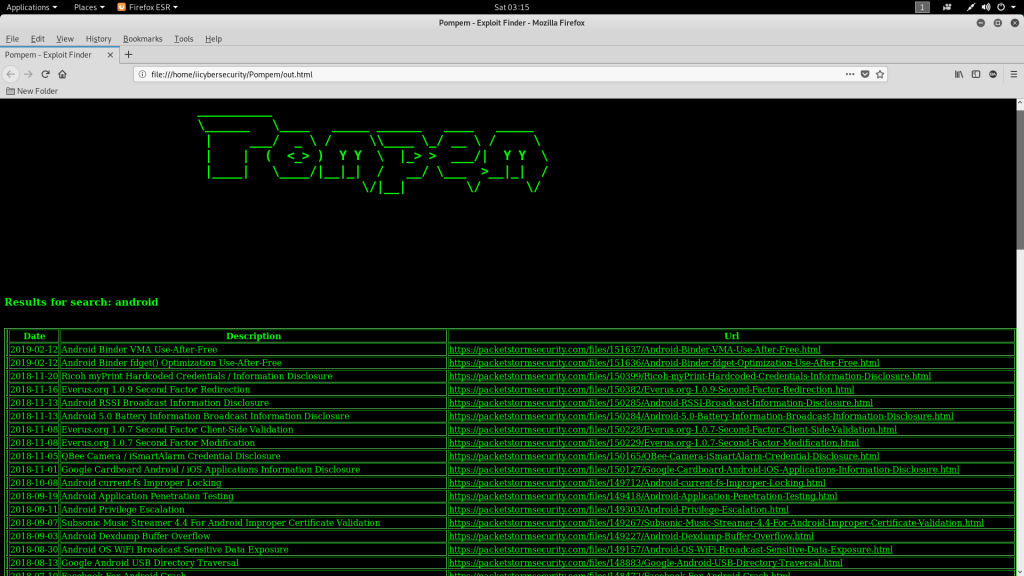

- Escriba python pompem.py -s android –html

- -s se utiliza para buscar palabras clave. Aquí android es la palabra clave para buscar

- –Html se utiliza para guardar el archivo en html

root@kali:/home/iicybersecurity/Pompem# python pompem.py -s android --html

+Results android

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

+Date Description Url

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-12 | Android Binder VMA Use-After-Free | https://packetstormsecurity.com/files/151637/Android-Binder-VMA-Use-After-Free.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2019-02-12 | Android Binder fdget() Optimization Use-After-Free | https://packetstormsecurity.com/files/151636/Android-Binder-fdget-Optimization-Use-After-Free.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-11-20 | Ricoh myPrint Hardcoded Credentials / Information | https://packetstormsecurity.com/files/150399/Ricoh-myPrint-Hardcoded-Credentials-Information-Disclosure.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-11-16 | Everus.org 1.0.9 Second Factor Redirection | https://packetstormsecurity.com/files/150382/Everus.org-1.0.9-Second-Factor-Redirection.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-11-13 | Android RSSI Broadcast Information Disclosure | https://packetstormsecurity.com/files/150285/Android-RSSI-Broadcast-Information-Disclosure.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

- Después de ejecutar la consulta anterior, Pompem ha encontrado vulnerabilidades que pueden utilizarse para explotar a los usuarios de Android

- Si el archivo html no se abre, vaya al directorio de Pompem y abra out.html. Abriendo su archivo html

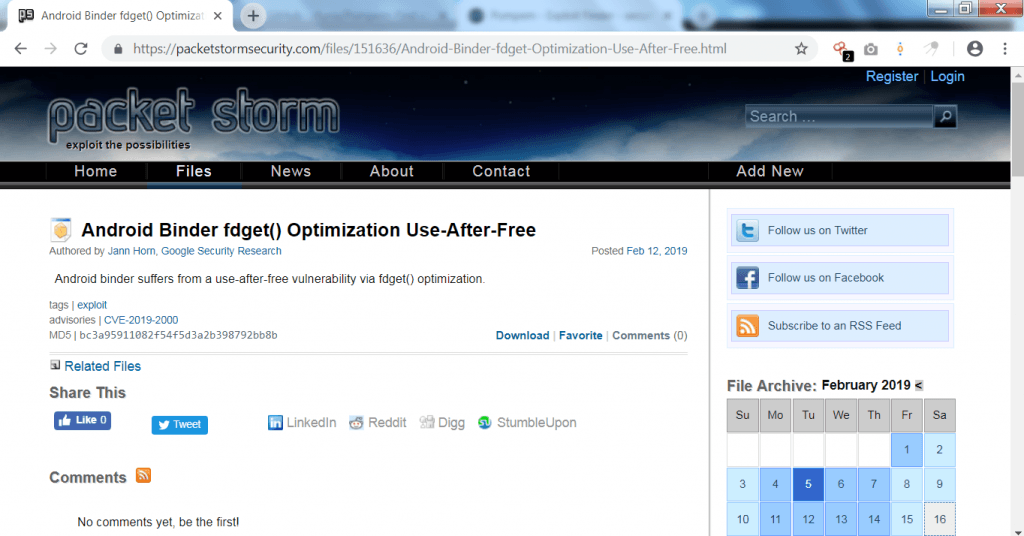

- Abriendo una de las URL escaneadas desde la salida:

- Lo anterior muestra la vulnerabilidad de Android Binder que puede causar muchas otras posibilidades de ataques de hacking

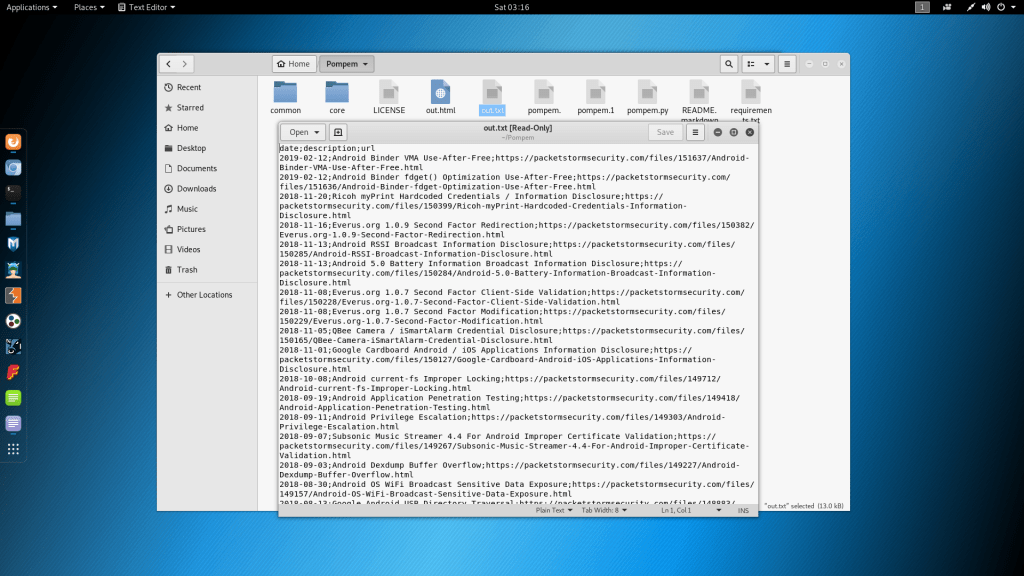

- También puede obtener un archivo de texto. Para ese teclee python pompem.py -s android –txt

- -s se utiliza para buscar palabras clave. Android es la palabra clave para buscar

- –Txt se utiliza para guardar archivos en formato txt

root@kali:/home/iicybersecurity/Pompem# python pompem.py -s android --txt

- Para abrir el archivo txt vaya al directorio pompem

- Lo anterior es la lista de URL que se puede utilizar en otras actividades de hacking

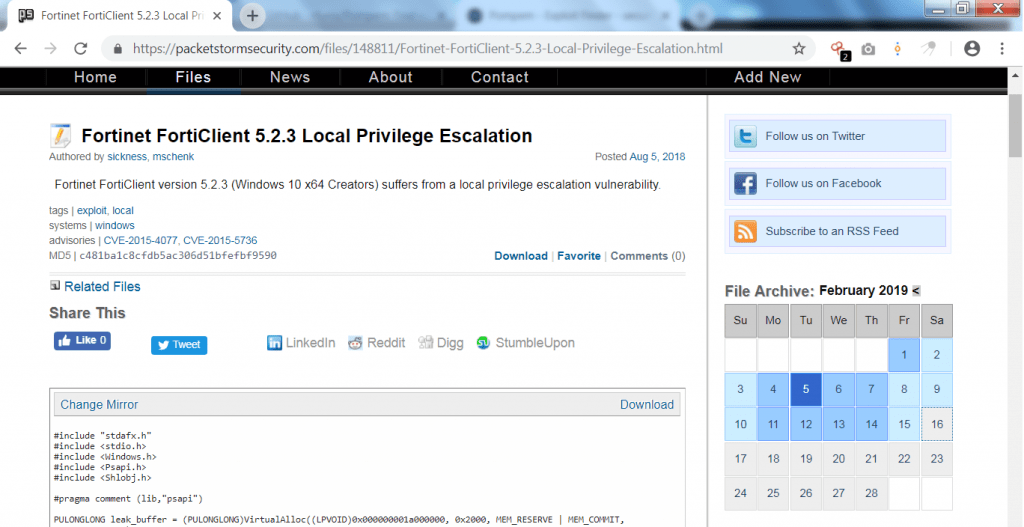

- Buscando en diferentes palabras clave teclee python pompem.py -s fortinet

- -s se utiliza para buscar palabras clave. Fortinet es el firewall para buscar. Fortinet es un firewall de red utilizado en redes

root@kali:/home/iicybersecurity/Pompem# python pompem.py -s fortinet

+Results fortinet

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

+Date Description Url

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-08-05 | Fortinet FortiClient 5.2.3 Local Privilege Escalat | https://packetstormsecurity.com/files/148811/Fortinet-FortiClient-5.2.3-Local-Privilege-Escalation.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-01-03 | Fortinet Installer Client 5.6 DLL Hijacking | https://packetstormsecurity.com/files/145625/Fortinet-Installer-Client-5.6-DLL-Hijacking.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2018-01-02 | Fortinet FortiClient Windows Privilege Escalation | https://packetstormsecurity.com/files/145611/Fortinet-FortiClient-Windows-Privilege-Escalation.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

2017-12-13 | Fortinet FortiClient VPN Credential Disclosure | https://packetstormsecurity.com/files/145397/Fortinet-FortiClient-VPN-Credential-Disclosure.html

+--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

- La consulta anterior muestra algunas vulnerabilidades graves con respecto al firewall. Abriendo uno de los enlaces de salida:

- Abrir los enlaces muestra la vulnerabilidad de la escalada de privilegios locales. Hay muchas vulnerabilidades que se pueden usar en otras actividades de piratería informática

- Esta herramienta se puede utilizar después de la fase de Reconocimiento. Para obtener una lista de las herramientas y técnicas de reconocimiento, consulte el enlace que se encuentra sobre él

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad