INTRODUCCIÓN

Maryam Framework Tool es una herramienta OSINT (investigación de código abierto). En su mayoría, esta herramienta se utiliza para las pruebas de penetración de aplicaciones web para reconocer la información sobre la aplicación web. Esta herramienta Maryam está construida en el lenguaje de programación python. Es fácil de entender y cada probador de penetración puede usar esta herramienta para recopilar la mejor información sobre el objetivo.

ENTORNO

SO: Kali Linux 2019.3 64 bit

Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use este comando para clonar la herramienta

- git clone https://github.com/saeeddhqan/Maryam

root@kali:/home/iicybersecurity# git clone https://github.com/saeeddhqan/Maryam

Cloning into 'Maryam'...

remote: Enumerating objects: 188, done.

remote: Counting objects: 100% (188/188), done.

remote: Compressing objects: 100% (119/119), done.

remote: Total 263 (delta 100), reused 115 (delta 64), pack-reused 75

Receiving objects: 100% (263/263), 261.68 KiB | 492.00 KiB/s, done.

Resolving deltas: 100% (126/126), done.

- Use el comando cd para ingresar al directorio Maryam

root@kali:/home/iicybersecurity# cd Maryam/

root@kali:/home/iicybersecurity/Maryam#

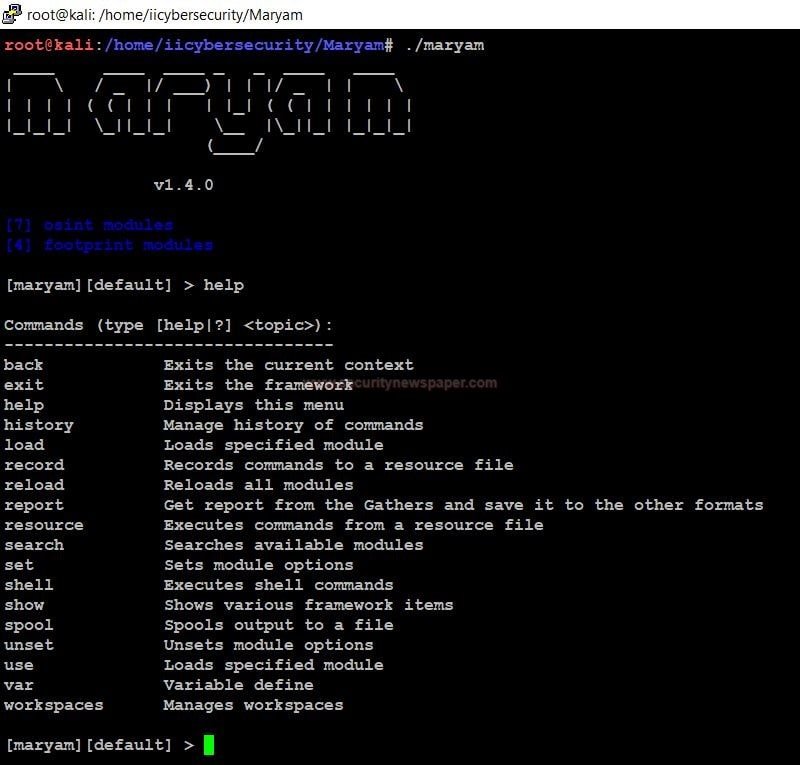

EJECUCION DE LA HERRAMIENTA

- Use el comando ./Maryam. para lanzar la herramienta

- Use el comando help para ver todas las opciones de ayuda en la herramienta

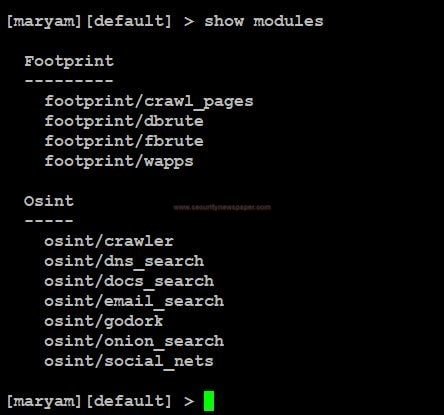

- Luego, use el comando show modules. Para ver todos los módulos en la herramienta

- En esta herramienta, tenemos dos tipos de módulos

- Footprint

- OSINT

- Cuando usamos el comando anterior para ver los módulos y sus subclasificaciones

MÓDULO FOOTPRINT

- El módulo footprint se utiliza para recopilar información sobre cualquier dominio

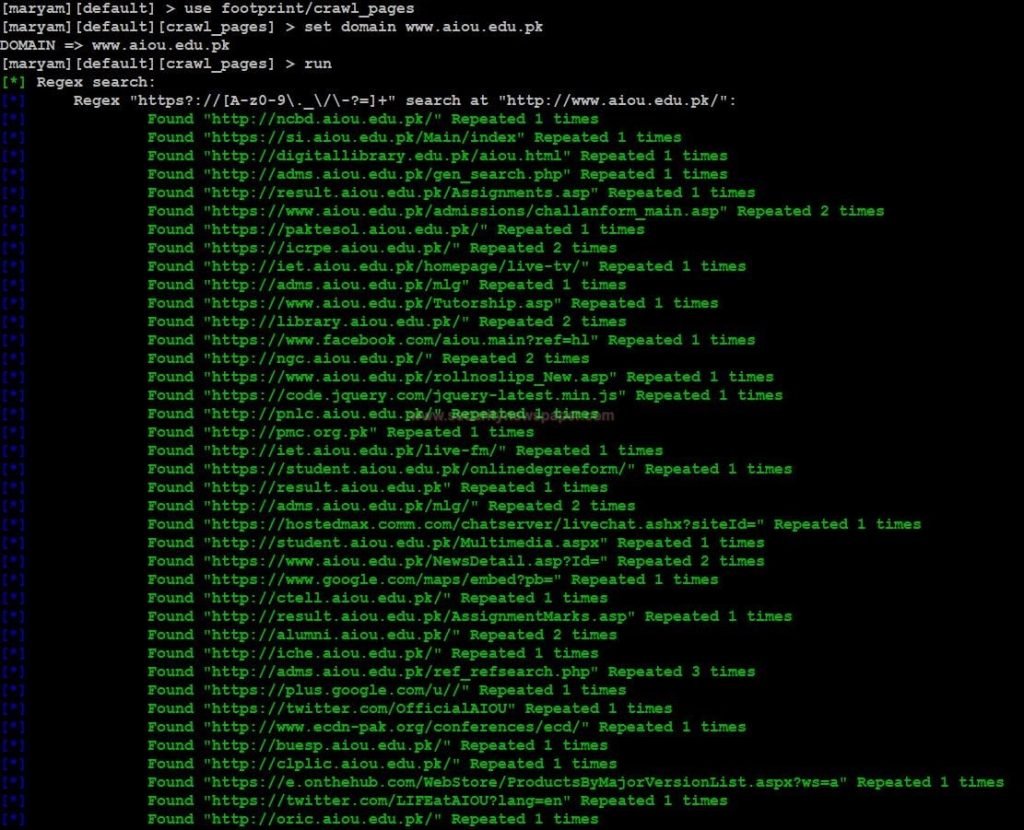

MÓDULO CRAWL

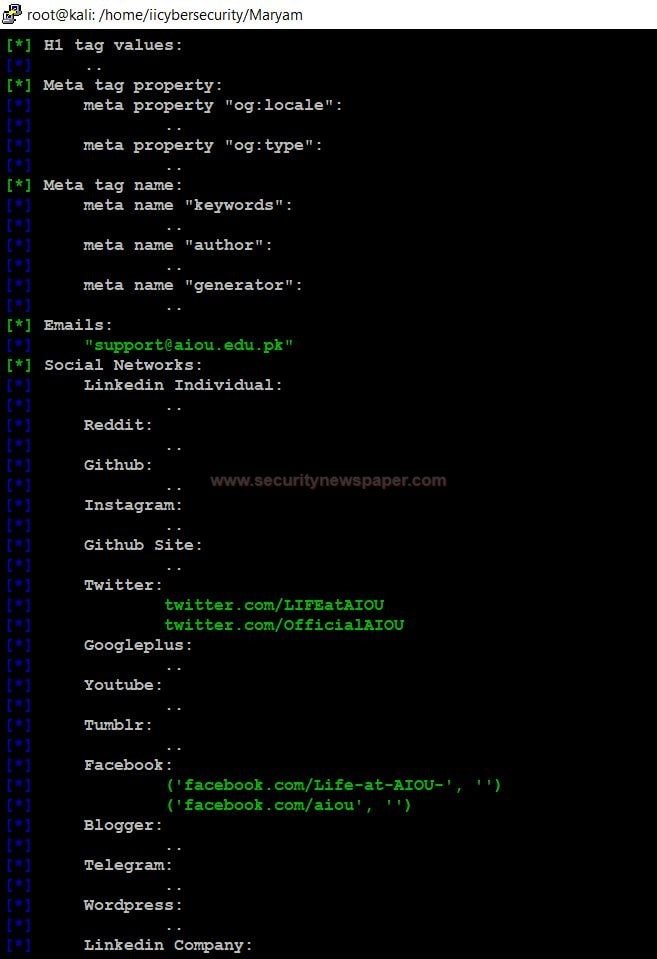

Este módulo se utiliza para rastrear detalles sobre un sitio web en particular. En los resultados, vemos todas las URL sobre el dominio, correos electrónicos y detalles de redes sociales en este.

- Comandos para configurar el módulo y ejecutar

- Use el comando Use footprint/crawl_pages para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

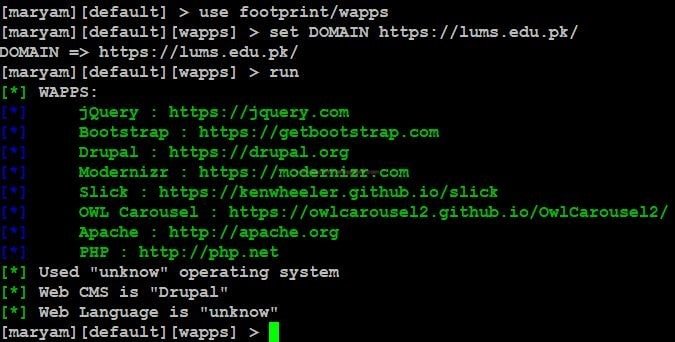

MÓDULO WAPPS

Esta es una herramienta que recopila los detalles sobre la creación del sitio web.

- Comandos para ejecutar el módulo

- Use el comando use footprint/Wapps para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

Si algún sitio web se basa en un marco específico, utilizando un análisis estático de código podemos encontrar problemas en la aplicación web, mencionan los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

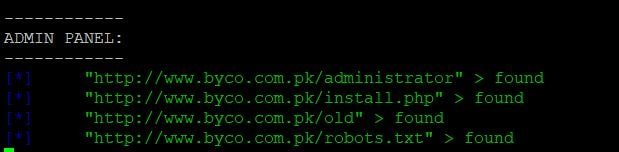

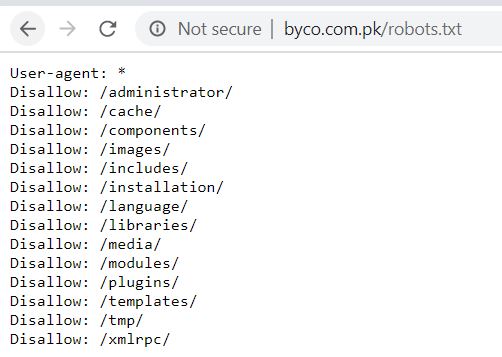

MÓDULO FBRUTE

Estos módulos verifican todos los tipos de modos, como General, Archivo PHPINFO, Archivos de registro, Estado de Apache y panel de administración.

- Comandos para ejecutar el módulo

- Use el comando use footprint/fbrute para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

- Ahora, abramos cualquier URL en el navegador y verifiquemos si podemos encontrar algún dato.

MÓDULO OSINT

OSINT también se llama una investigación de código abierto. Esto se utiliza para recopilar los detalles, que están disponibles públicamente en Internet.

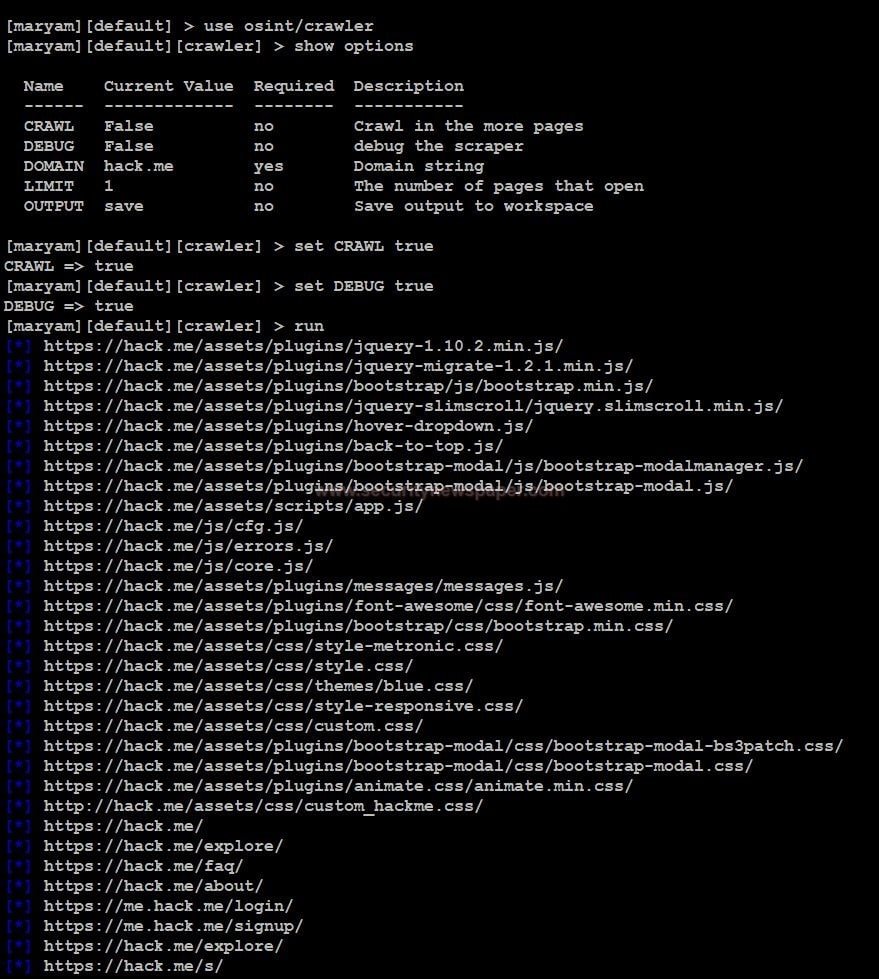

MÓDULO CRAWLER

El módulo Crawler se utiliza para recopilar las URL del dominio.

- Comandos para ejecutar el módulo

- Use el comando use osint/crawler para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

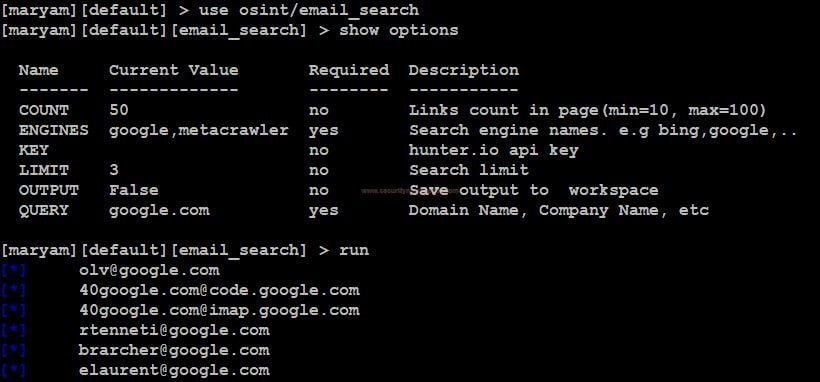

MÓDULO DE CORREO ELECTRÓNICO

Este módulo recopila la lista de correo electrónico de un dominio.

- Comandos para ejecutar el módulo

- Use el comando Use osint/email_search para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

Estas direcciones email se pueden usar para ataques de ingeniería social.

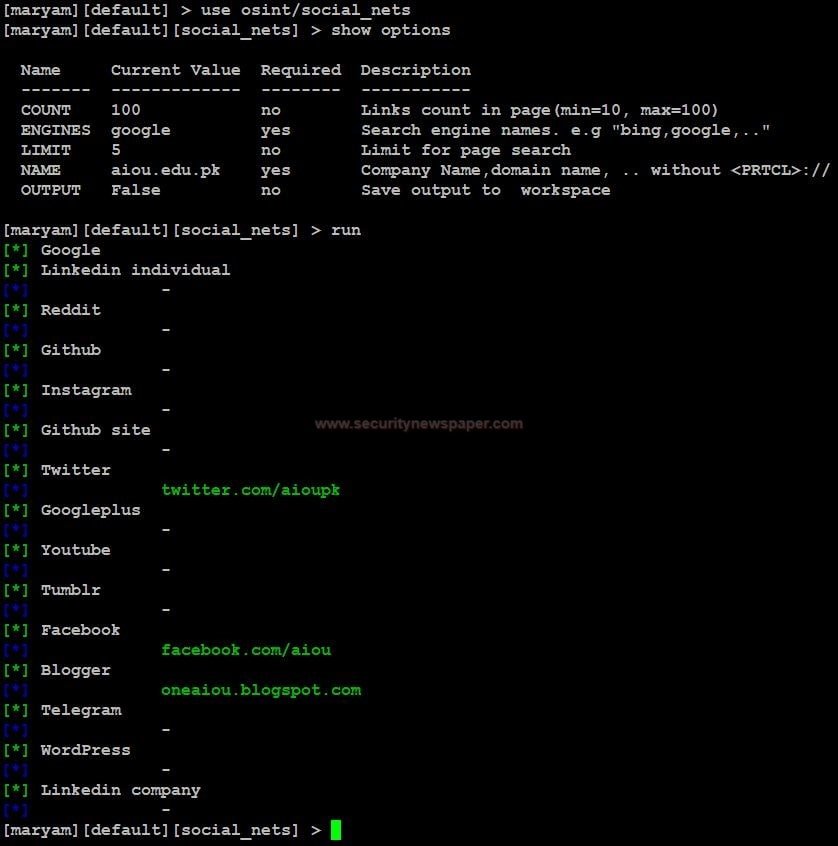

REDES SOCIALES

El módulo de redes sociales se utiliza para recopilar URL sobre un dominio en aplicaciones de redes sociales.

- Comandos para ejecutar el módulo

- Use el comando Use osint/social_nets para configurar el módulo

- Ingrese show options para ver los requisitos para ejecutar el módulo

- Use <set option name> para cambiar cualquier opción en el módulo

- Use el comando run para ejecutar el módulo

CONCLUSIÓN

Esta es una buena herramienta para recopilar información sobre cualquier aplicación web. La mayoría de los pentesters pueden usar esto para la primera fase de pentesting.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad