Los ataques Man-in-The-Middle (MiTM) son una de las técnicas de hacking más populares actualmente, y se presentan cuando un tercero irrumpe de forma arbitraria una sesión de red establecida o en un proceso de transferencia de datos. Como el nombre sugiere, el atacante se coloca en medio de la ruta de transmisión de datos con el fin de usurpar el lugar de un actor legítimo.

Acorde a especialistas en ciberseguridad, esta práctica puede resultar altamente perjudicial para cualquier organización, especialmente para aquellas que controlan información confidencial. Las consecuencias típicas de un ataque MiTM incluyen el robo de credenciales de acceso, intercepción de información financiera y fraude bancario. Entre las variantes MiTM más comunes se encuentran:

- Detección de paquetes: Los actores de amenazas utilizan diversas herramientas para inspeccionar paquetes de red en un nivel bajo, lo que permite a los actores de amenazas ver paquetes de datos a los que no tendrían acceso en circunstancias normales

- Inyección de paquetes: Un actor de amenazas podría inyectar paquetes maliciosos en los canales de transmisión de datos, etapa que viene después de analizar la red objetivo con el fin de determinar cómo y cuándo enviar paquetes maliciosos

- Secuestro de sesión: La mayoría de las aplicaciones web generan un token de sesión temporal al iniciar sesión para facilitar el acceso posterior. Los actores de amenazas pueden emplear herramientas de rastreo para identificar y usar tokens de sesión como si se tratara de un usuario legítimo

- Eliminación de SSL: Los actores de amenazas pueden emplear una técnica avanzada para la desactivación de SSL e interceptar paquetes legítimos con el fin de modificar las solicitudes basadas en HTTPS y redirigirlas a un destino controlado por los hackers

Dada la peligrosidad de esta variante de hacking, es importante que los administradores de TI cuenten con la información más actualizada y las herramientas necesarias para identificar, contener y contrarrestar esta amenaza. En esta ocasión, los especialistas en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las mejores herramientas para buscar y abordar las fallas relacionadas con los ataques MiTM.

Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

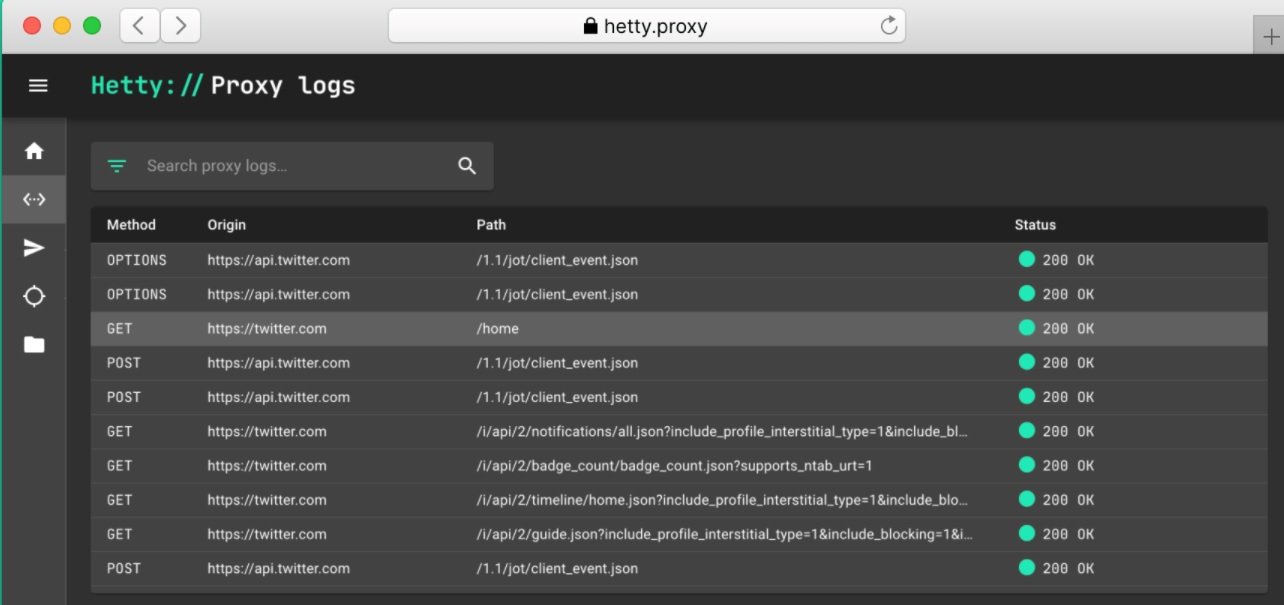

Hetty

Hetty es un kit de herramientas HTTP de código abierto con funciones realmente útiles para cualquier administrador TI o investigador. Esta es una herramienta muy ligera que incluye una interfaz Next.js incorporada, además de un proxy MiTM.

Los expertos en ciberseguridad consideran a Hetty una herramienta atractiva gracias a que permite la búsqueda de texto completo y cuenta con un módulo para el envío de solicitudes HTTP manuales. Además, la herramienta cuenta con un módulo atacante para el envío automático de solicitudes HTTP y es muy fácil de instalar y de usar.

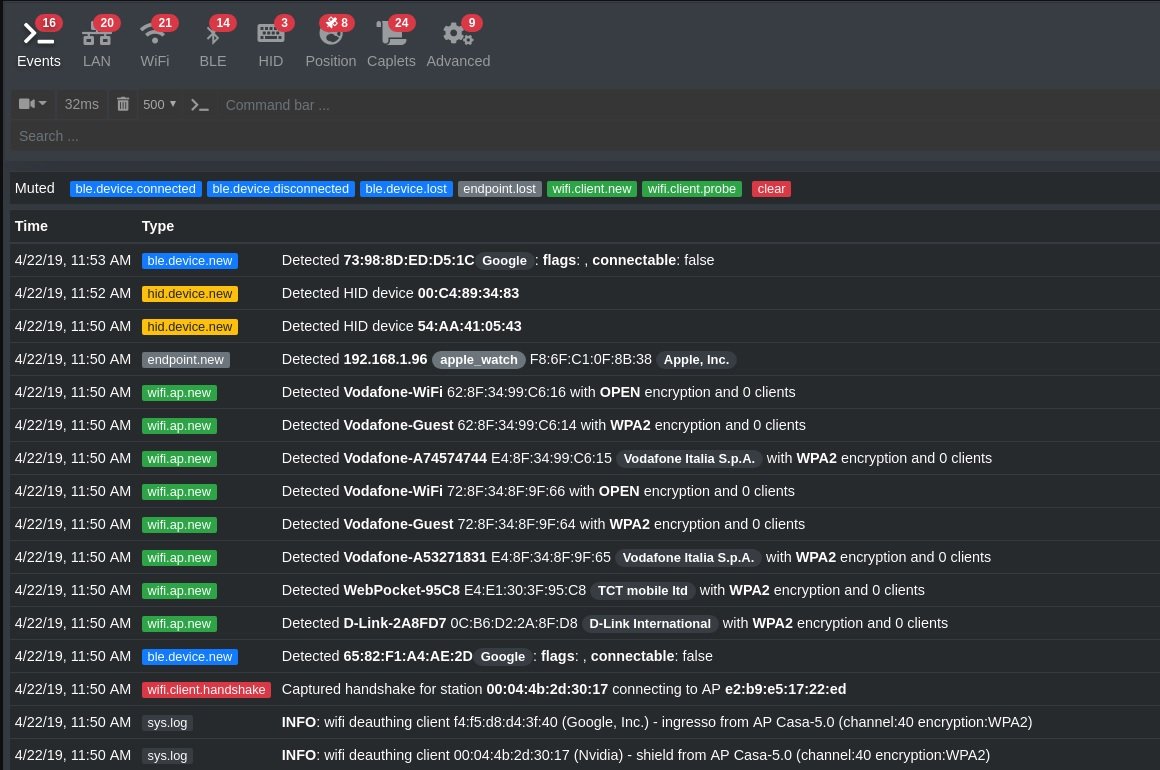

Bettercap

Esta es una herramienta de exploración y ataque de red completa que brinda a los investigadores y expertos en ciberseguridad todas las capacidades requeridas para el escaneo o ataque de redes WiFi, IPv4, IPv6, conexiones Bluetooth y conexiones de dispositivos inalámbricos a través de otros protocolos.

Bettercap también cuenta con módulos para el monitoreo de red y otras funciones, incluyendo la creación de falsos puntos de acceso, identificación de contraseñas y suplantación DNS.

Entre sus principales ventajas destacan su potente rastreador de credenciales de acceso y un poderoso escáner de vulnerabilidades MiTM. Bettercap también destaca por su interfaz amable con los usuarios y la capacidad para monitorear y manipular tráfico TCP, HTTP y HTTPS en tiempo real.

PROXY.PY

Este es un servidor proxy de código abierto para WebSockets, HTTP, HTTPS yHTTP2. Acorde a expertos en ciberseguridad, los usuarios pueden encontrar esta herramienta en un solo archivo de Python, con lo que podrán inspeccionar el tráfico web objetivo, incluyendo aplicaciones TLS cifradas.

Esta es una herramienta destacada por su capacidad de administrar miles de conexiones por segundo, además de controlar funciones programables como servidores web integrados, proxys y personalización de enrutamiento HTTP. La herramienta no consume grandes recursos del sistema (entre 5 y 20 MB de RAM), además de que se basa en las bibliotecas estándar de Python y no requiere de la instalación de dependencias externas.

Finalmente, PROXY.PI cuenta con un panel de control completamente personalizable en tiempo real y que puede ser extendido agregando plugins, además de utiliza rTLS para proporcionar cifrado de extremo a extremo entre la herramienta y el cliente.

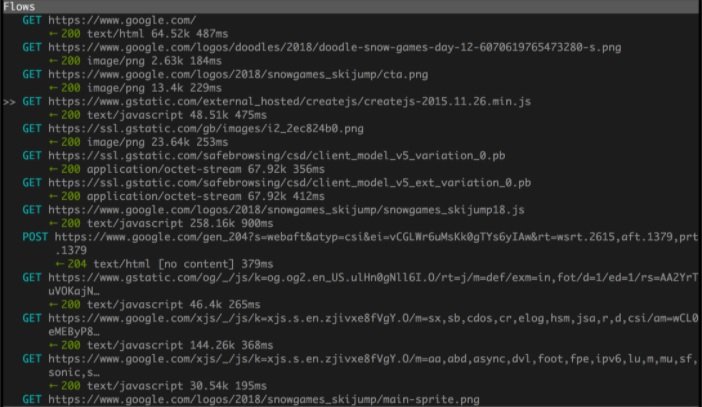

MITMPROXY

Esta es una solución de proxy HTTPS de código abierto fácil de instalar y utilizar, mencionan los expertos en ciberseguridad. La herramienta tiene una interfaz de consola que permite a los investigadores verificar y manipular el flujo de tráfico en tiempo real.

En realidad MITMPROXY se compone de tres herramientas diferentes: MITMPROXY (interfaz de consola), MITMWEB (interfaz web) y MITMDUMP (línea de comandos). Los investigadores de ciberseguridad pueden usar la herramienta de línea de comandos como un proxy HTTP o HTTPS para registrar todo el tráfico de la red objetivo y ver las solicitudes de los usuarios.

En general, esta es una herramienta interactiva y altamente confiable para el análisis y manipulación de tráfico HTTP, caracterizada por su flexibilidad, estabilidad y facilidad de uso, además de permitir grabar y guardar las conversaciones HTTP del lado del cliente y del servidor para posteriormente reproducirlas y analizarlas.

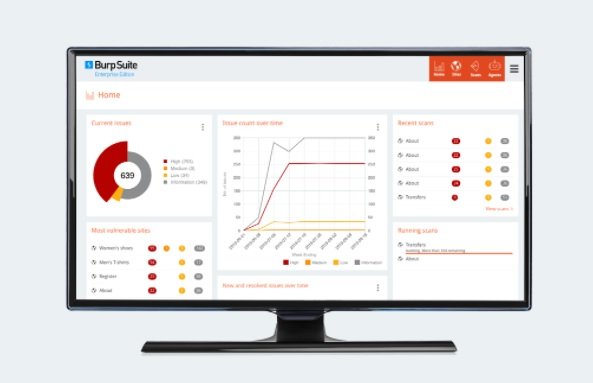

BurpSuite

Esta es una herramienta para el escaneo automatizado de vulnerabilidades de gran utilidad para la comunidad del hacking ético y ciberseguridad. Los investigadores pueden emplear esta herramienta para hacer pruebas de vulnerabilidades en aplicaciones web y así prevenir el despliegue de ataques MiTM.

Empleando como un proxy web, BurpSuite se convierte en un intermediario entre el navegador web y el servidor objetivo, de ahí que permite interceptar, analizar y modificar el tráfico de solicitudes y respuestas.

Para los expertos en ciberseguridad, las capacidades más atractivas de esta herramienta son la capacidad de intercepción y análisis del tráfico web sin procesar entre el navegador web y el servidor. BurpSuite también puede romper la conexión TLS en el tráfico HTTPS entre el navegador y el servidor objetivo, permitiendo actuar como atacante y modificar los datos comprometidos. El escáner automático de vulnerabilidades también es una de las principales ventajas al usar esta herramienta.

Ettercap

Esta es una herramienta de código abierto para el análisis e intercepción de tráfico de red. Ettercap permite a los expertos en ciberseguridad analizar toda clase de hosts y protocolos de red. Los usuarios también pueden registrar paquetes en la red local y otros entornos, además de analizar el tráfico de red para detectar ataques MiTM.

Ettercap permite a los usuarios interceptar el tráfico de red e información confidencial como contraseñas, además de descifrar datos cifrados y extraer credenciales de usuario en las redes analizadas. Ettercap también admite análisis de información profundo y análisis de protocolo de red, incluyendo los protocolos cifrados.

Por otra parte, la herramienta permite el análisis de la topología de red y la instalación de los sistemas operativos instalados mediante una cómoda interfaz gráfica de usuario con opciones GUI interactivas y no interactivas.

Conclusiones

Los ataques MiTM son una variante de hacking difícil de detectar, ya que no ocurren directamente en el sistema objetivo y los hackers no realizan acciones de apariencia sospechosa una vez instalados en medio de la conexión afectada. No obstante, es posible emplear algunas técnicas para prevenir las variantes MiTM más comunes.

Entre las principales recomendaciones para mitigar el riesgo de ataque MiTM, los expertos en ciberseguridad enlistan:

- Proteger las conexiones a Internet en redes domésticas o empresariales, empleando soluciones efectivas para la seguridad de los dispositivos conectados

- Implementar un cifrado WEP/WAP sólido para la protección de los puntos de acceso

- Verificar que todos los sitios visitados sean seguros y cuenten con HTTPS en su URL

- Evitar los sitios web y correos electrónicos de apariencia sospechosa

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad