INTRODUCCIÓN

Las empresas están gastando miles de dólares para detectar tráfico malicioso en la red y descubrir amenazas de seguridad, aseguran expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS). Hoy hablaremos sobre Maltrail, que es un sistema de detección de tráfico malicioso de código abierto que ayuda a los administrador de red a monitorear el tráfico y descubrir las amenazas en la red o en el servidor.

Maltrail se puede implementar en modo transparente o en línea. Para implementarlo en modo transparente, se requiere la duplicación de puertos en la red para detectar el tráfico malicioso como Sistema de detección de intrusiones; con esta herramienta podemos proteger nuestra red de múltiples variantes de ciberataques.

ENTORNO

- Sistema Operativo: Ubuntu 2020 de 64 bits

- Versión de Kernel: 5.6.0

PASOS DE INSTALACIÓN

- Utilice este comando para clonar el proyecto

- git clone https://github.com/stamparm/maltrail

root@iicybersecurity-VirtualBox:/home/iicybersecurity# git clone https://github.com/stamparm/maltrail

Cloning into 'maltrail'...

remote: Enumerating objects: 226490, done.

remote: Total 226490 (delta 0), reused 0 (delta 0), pack-reused 226490

Receiving objects: 100% (226490/226490), 90.04 MiB | 3.86 MiB/s, done.

Resolving deltas: 100% (184672/184672), done.

- Use el comando cd para ingresar al directorio maltrail

root@iicybersecurity-VirtualBox:/home/iicybersecurity# cd maltrail/

root@iicybersecurity-VirtualBox:/home/iicybersecurity/maltrail#

- A continuación, use este comando para instalar los requisitos

- sudo apt-get install git python3-pcapy

root@iicybersecurity-VirtualBox:/home/iicybersecurity/maltrail# sudo apt-get install git python3-pcapy

Reading package lists... Done

Building dependency tree

Reading state information... Done

git is already the newest version (1:2.25.1-1ubuntu3).

The following additional packages will be installed:

python3-click python3-colorama python3-flask python3-impacket python3-itsdangerous python3-jinja2 python3-ldap3 python3-openssl python3-pyasn1 python3-pycryptodome python3-pyinotify

python3-werkzeug

Suggested packages:

python-flask-doc python-jinja2-doc python-openssl-doc python3-openssl-dbg python-pyinotify-doc ipython3 python-werkzeug-doc python3-lxml python3-termcolor python3-watchdog

The following NEW packages will be installed:

====================================================================================================SNIP==============================================================================================================================

/usr/lib/python3/dist-packages/impacket/tds.py:778: SyntaxWarning: "is" with a literal. Did you mean "=="?

if lmhash is '' and nthash is '' and (aesKey is '' or aesKey is None) and TGT is None and TGS is None:

/usr/lib/python3/dist-packages/impacket/tds.py:813: SyntaxWarning: "is" with a literal. Did you mean "=="?

if lmhash is '' and nthash is '' and (aesKey is '' or aesKey is None) and TGT is None and TGS is None:

/usr/lib/python3/dist-packages/impacket/tds.py:813: SyntaxWarning: "is" with a literal. Did you mean "=="?

if lmhash is '' and nthash is '' and (aesKey is '' or aesKey is None) and TGT is None and TGS is None:

/usr/lib/python3/dist-packages/impacket/tds.py:813: SyntaxWarning: "is" with a literal. Did you mean "=="?

if lmhash is '' and nthash is '' and (aesKey is '' or aesKey is None) and TGT is None and TGS is None:

- A continuación, use el comando python3 sensor.py para iniciar el sensor

root@iicybersecurity-VirtualBox:/home/iicybersecurity/maltrail# python3 sensor.py

Maltrail (sensor) #v0.24.22

[i] using configuration file '/home/iicybersecurity/maltrail/maltrail.conf'

[i] using '/var/log/maltrail' for log storage

[?] at least 384MB of free memory required

[i] using '/root/.maltrail/trails.csv' for trail storage

[i] updating trails (this might take a while)...

[o] 'https://data.netlab.360.com/feeds/dga/bigviktor.txt'

[o] 'https://data.netlab.360.com/feeds/dga/chinad.txt'

[o] 'https://data.netlab.360.com/feeds/dga/conficker.txt'

[o] 'https://data.netlab.360.com/feeds/dga/cryptolocker.txt'

[o] 'https://data.netlab.360.com/feeds/dga/gameover.txt'

[o] 'https://data.netlab.360.com/feeds/dga/locky.txt'

==================================================================================================SNIP================================================================================================================================

[i] opening interface 'any'

[i] setting capture filter 'udp or icmp or (tcp and (tcp[tcpflags] == tcp-syn or port 80 or port 1080 or port 3128 or port 8000 or port 8080 or port 8118))'

[o] running...

sensor.py:1093: DeprecationWarning: PY_SSIZE_T_CLEAN will be required for '#' formats

_cap.loop(-1, _loop_handler)

- Ahora, use el comando python3 server.py para iniciar maltrail server, mencionan los expertos en hacking ético

root@iicybersecurity-VirtualBox:/home/iicybersecurity/maltrail# python3 server.py

Maltrail (server) #v0.24.22

[i] using configuration file '/home/iicybersecurity/maltrail/maltrail.conf'

[i] starting HTTP server at http://0.0.0.0:8338/

[o] running...

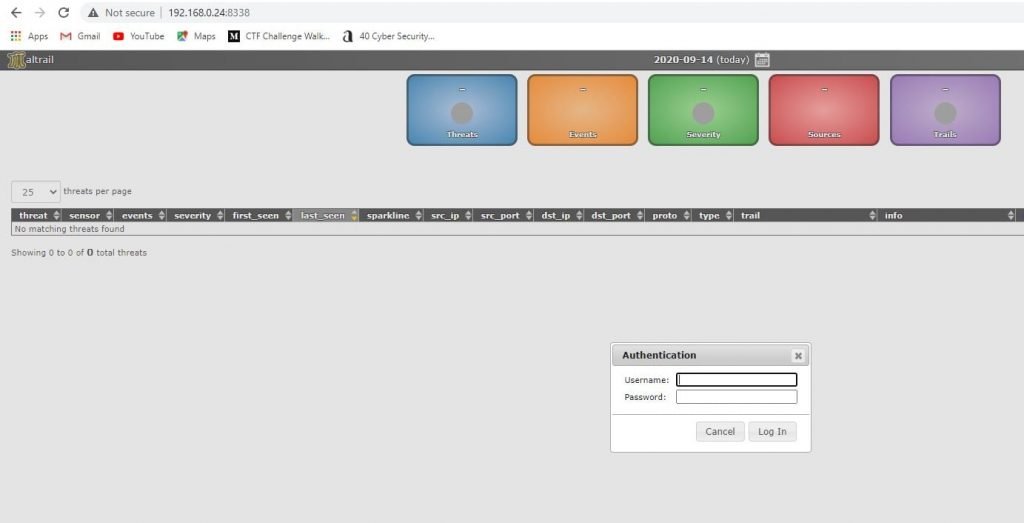

- Abra este enlace en el navegador http://192.168.0.24:8338

- Obtuvimos con éxito la página de inicio de sesión

- Para iniciar sesión en esta interfaz web, las credenciales predeterminadas son:

- Nombre de usuario: admin

- Contraseña: changeme!

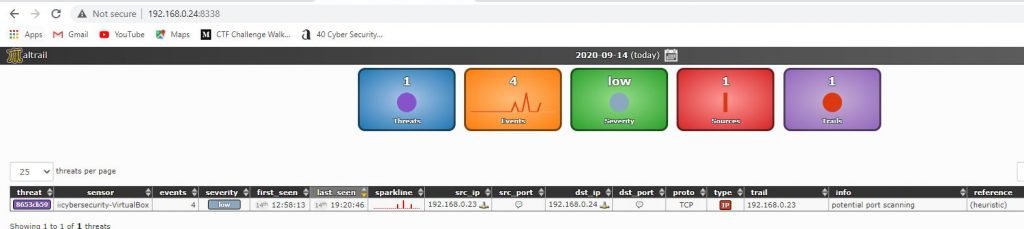

- Después de iniciar sesión, comenzamos a atacar el servidor usando la herramienta Nmap en otra máquina usando el comando nmap -n –script-vuln 192.168.0.24

- Nmap comenzará a escanear la IP de destino. El sensor de la herramienta Maltrail detectará el ataque en el servidor y lo mostrará en la página de la interfaz web de la herramienta

- Aquí se muestran los detalles del ataque, el número de subprocesos, los eventos, la seguridad, las fuentes y los detalles de las pistas en la página de la interfaz

- Esto también genera los archivos de registro en /var/log/maltrail en esta ubicación

root@iicybersecurity-VirtualBox:/var/log/maltrail# ls

2020-09-14.log error.log

CONCLUSIÓN

Vimos con qué facilidad la herramienta Maltrail detectó el tráfico malicioso en el servidor, utilizando esta herramienta podemos proteger nuestra red de los atacantes, mencionan los expertos en hacking ético.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad