Un adversario puede eludir el cifrado de algunas comunicaciones explotando una falla en el protocolo 802.11 generalizado, que les permite hacerlo. Los investigadores universitarios que hicieron el descubrimiento afirman que la falla permite a un adversario “engañar a los puntos de acceso para que se filtren marcos en texto sin formato, o encriptados usando el grupo o una clave de cero”.

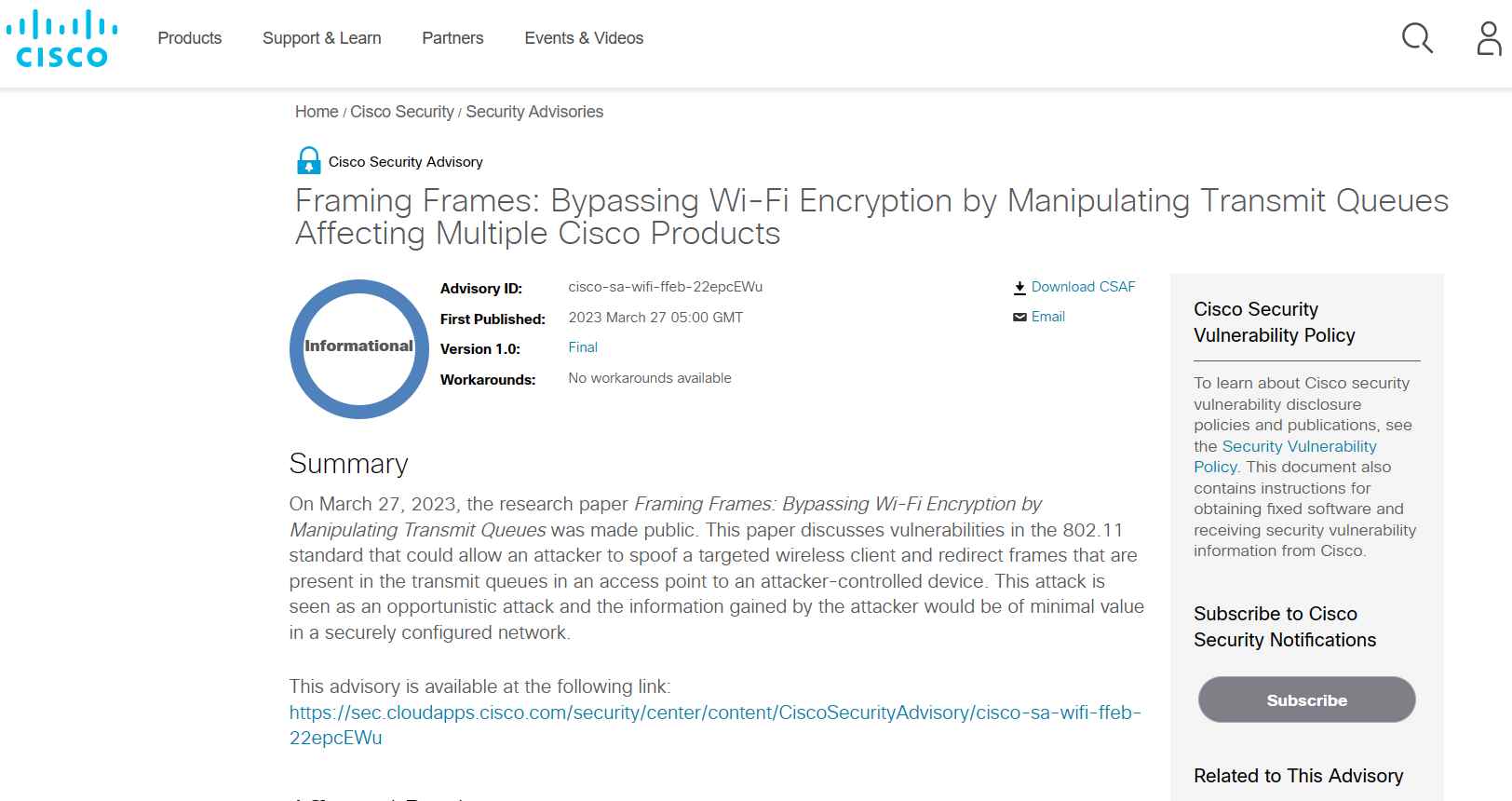

Debido a que es una falla en el protocolo Wi-Fi , impacta en más de una implementación. El 27 de marzo de 2023 se puso a disposición del público un artículo académico innovador con el provocativo título “Framing Frames: Bypassing Wi-Fi Encryption by Manipulating Transmission Queues”. Este documento reveló fallas en el estándar Wi-Fi 802.11. Debido a estas vulnerabilidades, un atacante podría hacerse pasar por un cliente inalámbrico objetivo y redirigir tramas que ya están en las colas de transmisión de un punto de acceso a un dispositivo que controla el atacante. En esta publicación, analizan el funcionamiento de este ataque oportunista e investigaremos las muchas medidas preventivas que se pueden tomar para proteger su red de este peligro.

El ataque, que recibió el nombre de “MacStealer”, está dirigido contra las redes Wi-Fi que incluyen usuarios internos hostiles y aprovecha las omisiones de aislamiento del cliente (CVE-2022-47522). Incluso si los clientes no pueden comunicarse entre sí, puede interceptar la comunicación en la capa MAC. Las redes Wi-Fi que utilizan el aislamiento del cliente, la inspección ARP dinámica (DAI) y otros mecanismos destinados a evitar que los clientes se ataquen entre sí son susceptibles a este problema.

La primera empresa en reconocer la falla fue Cisco, que dijo que los ataques descritos en el artículo de investigación podrían ser efectivos contra los dispositivos Cisco Wireless Access Point y los productos Cisco Meraki con capacidades inalámbricas. Cisco fue la primera empresa en admitir el problema.

Los procesos de autenticación de clientes y enrutamiento de paquetes en las redes Wi-Fi funcionan de forma independiente, lo que es la causa raíz del agujero de seguridad conocido como CVE-2022-47522. Se requiere el uso de contraseñas, usuarios, ID 802.1X y/o certificados para la autenticación, aunque las direcciones MAC son las que determinan cómo se enrutan los paquetes. Esta inconsistencia puede ser aprovechada por un infiltrado malicioso que desconecta a la víctima de la red y luego se vuelve a conectar a ella utilizando la dirección MAC de la víctima y las credenciales del atacante. Como consecuencia de esto, cualquier paquete que todavía esté en camino a la víctima, como los datos de un sitio web, será recibido por el atacante.

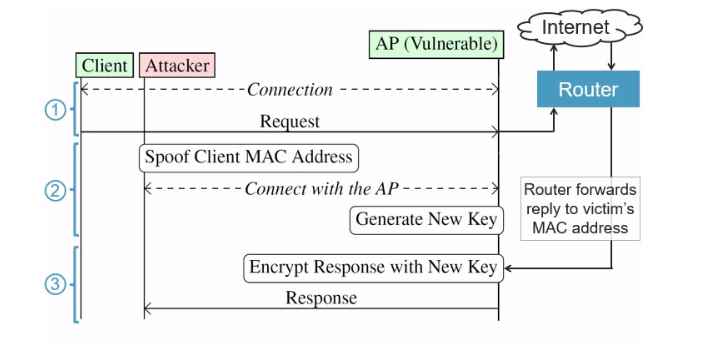

Las siguientes son las tres etapas básicas de este ataque:

El atacante esperará a que la víctima se conecte a un punto de acceso (AP) susceptible, momento en el que el atacante enviará una solicitud a un servidor de Internet. Por ejemplo, el atacante puede enviar una solicitud HTTP a un sitio web que solo muestra texto sin formato.

Robar la información de identificación de la víctima: el perpetrador del ataque elimina la conexión de red de la víctima antes de que el AP tenga la oportunidad de procesar la respuesta del servidor. Después de eso, el atacante crea una versión falsa de la dirección MAC de la víctima e inicia sesión en la red con sus propias credenciales.

Interceptar la respuesta: en este paso, el punto de acceso (AP) empareja las claves de cifrado del atacante con la dirección MAC de la víctima. Esto le da al atacante la capacidad de interceptar cualquier tráfico pendiente que esté destinado a la víctima.

Es fundamental tener en cuenta que la comunicación que está siendo interceptada puede estar protegida por un cifrado de capa superior, como el proporcionado por TLS y HTTPS. Por lo tanto, independientemente de si se utiliza o no un cifrado de capa superior, este enfoque aún puede descubrir la dirección IP con la que está hablando una víctima. Esto, a su vez, expone los sitios web que está viendo una víctima, lo que, por sí solo, podría considerarse información confidencial.

Todas las redes corporativas WPA1, WPA2 y WPA3 son vulnerables al ataque exactamente de la misma manera. Esto se debe al hecho de que el ataque no utiliza ninguna función criptográfica de Wi-Fi; más bien, aprovecha la forma en que una red decide a qué paquetes de cliente se deben transmitir, lo que a veces se conoce como enrutamiento.

En resumen, el ataque descrito en el estudio “Framing Frames” es una vulnerabilidad preocupante que presenta la posibilidad de que los adversarios puedan interceptar y tal vez leer información confidencial que se transmite a través de redes Wi-Fi. Es esencial que las empresas tomen todas las medidas necesarias, como implementar medidas de seguridad sólidas y utilizar las mitigaciones que se han recomendado, para garantizar la seguridad de sus redes.

El uso de la autenticación 802.1X y las extensiones RADIUS son dos métodos que se pueden utilizar para detener el robo de direcciones MAC. Salvaguardar la dirección MAC de la puerta de enlace, implementar Managed Frame Protection (802.11w) y hacer uso de redes de área local virtual (VLAN) son mitigaciones viables. El uso de técnicas de aplicación de políticas mediante un sistema como Cisco Identity Services Engine (ISE), que puede limitar el acceso a la red mediante el uso de tecnologías Cisco TrustSec o Software Defined Access (SDA), es algo que Cisco recomienda a sus clientes. Cisco también recomienda implementar la seguridad de la capa de transporte para cifrar los datos mientras están en tránsito, si es factible hacerlo. Esto evitaría que un atacante utilice los datos que ha recopilado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad