INTRODUCCIÓN

Todo el mundo atraviesa por la crisis de la enfermedad COVID-19, por lo que las organizaciones piden a sus empleados trabajar desde casa. La única compañía que viene a la mente cuando hablamos de trabajar desde casa es Zoom. Esta plataforma se ha convertido en una de las principales herramientas para el trabajo remoto, aunque también ha atraído mucha atención de los hackers, mencionan expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

Hoy discutiremos sobre cómo extraer los detalles de los empleados de Zoom en LinkedIn usando una herramienta llamada CrossLinked. Esta es una herramienta ideal para rastrear todos los nombres de empleados de LinkedIn utilizando diferentes motores de búsqueda como Google, Bing y también recopila correos electrónicos válidos de un dominio (en nuestro caso es zoom.us). Esta herramienta también viene con un generador de contraseñas, que los investigadores de hacking ético pueden en ataques de fuerza bruta.

ENTORNO

- Sistema Operativo: Kali Linux 2019 de 64 bits

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto

- git clone https://github.com/m8r0wn/CrossLinked

root@kali:/home/iicybersecurity# git clone https://github.com/m8r0wn/CrossLinked

Cloning into 'CrossLinked'...

remote: Enumerating objects: 78, done.

remote: Total 78 (delta 0), reused 0 (delta 0), pack-reused 78

Receiving objects: 100% (78/78), 33.90 KiB | 187.00 KiB/s, done.

Resolving deltas: 100% (34/34), done.

- Use el comando cd para ingresar al directorio CrossLinked

root@kali:/home/iicybersecurity# cd CrossLinked/

root@kali:/home/iicybersecurity/CrossLinked#

- Use este comando para instalar los requisitos de la herramienta

- pip3 install -r requirements.txt

root@kali:/home/iicybersecurity/CrossLinked# pip3 install -r requirements.txt

Requirement already satisfied: bs4 in /usr/local/lib/python3.8/dist-packages (from -r requirements.txt (line 1)) (0.0.1)

Collecting unidecode (from -r requirements.txt (line 2))

Downloading https://files.pythonhosted.org/packages/d0/42/d9edfed04228bacea2d824904cae367ee9efd05e6cce7ceaaedd0b0ad964/Unidecode-1.1.1-py2.py3-none-any.whl (238kB)

100% |████████████████████████████████| 245kB 1.8MB/s

Requirement already satisfied: requests in /usr/local/lib/python3.8/dist-packages (from -r requirements.txt (line 3)) (2.23.0)

Collecting argparse (from -r requirements.txt (line 4))

Using cached https://files.pythonhosted.org/packages/f2/94/3af39d34be01a24a6e65433d19e107099374224905f1e0cc6bbe1fd22a2f/argparse-1.4.0-py2.py3-none-any.whl

Requirement already satisfied: beautifulsoup4 in /usr/local/lib/python3.8/dist-packages (from bs4->-r requirements.txt (line 1)) (4.8.2)

Requirement already satisfied: chardet<4,>=3.0.2 in /usr/lib/python3/dist-packages (from requests->-r requirements.txt (line 3)) (3.0.4)

Requirement already satisfied: certifi>=2017.4.17 in /usr/local/lib/python3.8/dist-packages (from requests->-r requirements.txt (line 3)) (2019.11.28)

Requirement already satisfied: urllib3!=1.25.0,!=1.25.1,<1.26,>=1.21.1 in /usr/local/lib/python3.8/dist-packages (from requests->-r requirements.txt (line 3)) (1.25.8)

Requirement already satisfied: idna<3,>=2.5 in /usr/local/lib/python3.8/dist-packages (from requests->-r requirements.txt (line 3)) (2.9)

Requirement already satisfied: soupsieve>=1.2 in /usr/local/lib/python3.8/dist-packages (from beautifulsoup4->bs4->-r requirements.txt (line 1)) (2.0)

Installing collected packages: unidecode, argparse

Successfully installed argparse-1.4.0 unidecode-1.1.

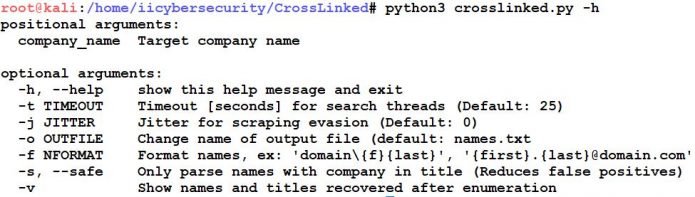

- Ahora, escriba el comando python3 crosslinked.py -h para obtener ayuda

- Ahora, extraigamos las direcciones de correo electrónico de los empleados de Zoom usando el dominio zoom.us

- Hemos seleccionado un dominio particular: zoom.us

- Escriba este comando para obtener identificadores de correo electrónico

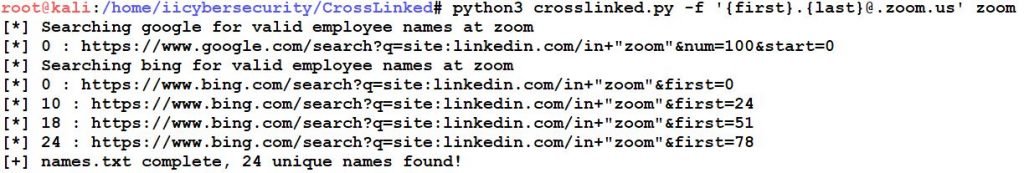

- python3 crosslinked.py -f ‘{first}.{last}@zoom.us’ zoom

- f: nombres de formato

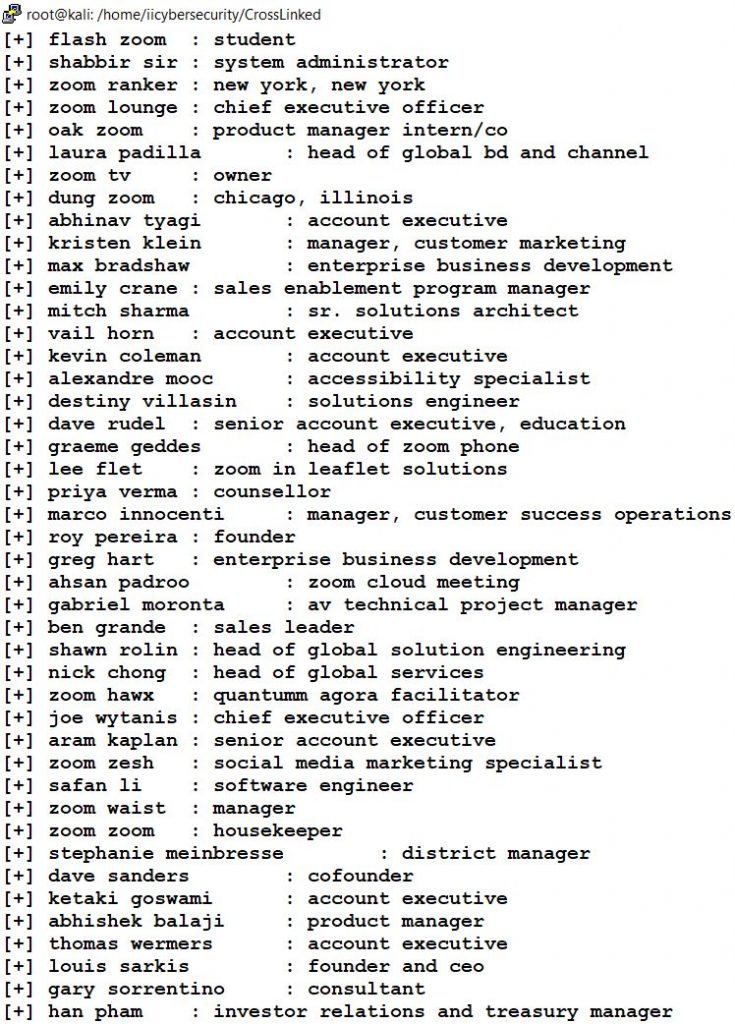

- En la imagen a continuación, podemos ver que los empleados de ZOOM se guardan en name.txt, también podemos cambiar el nombre del archivo de salida usando -o <filename.txt>

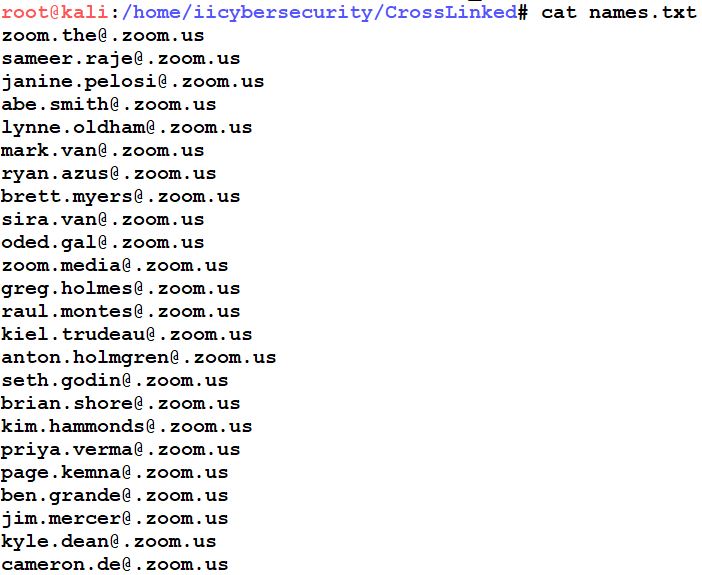

- Para ver la lista Empleados de ZOOM, escriba cat name.txt

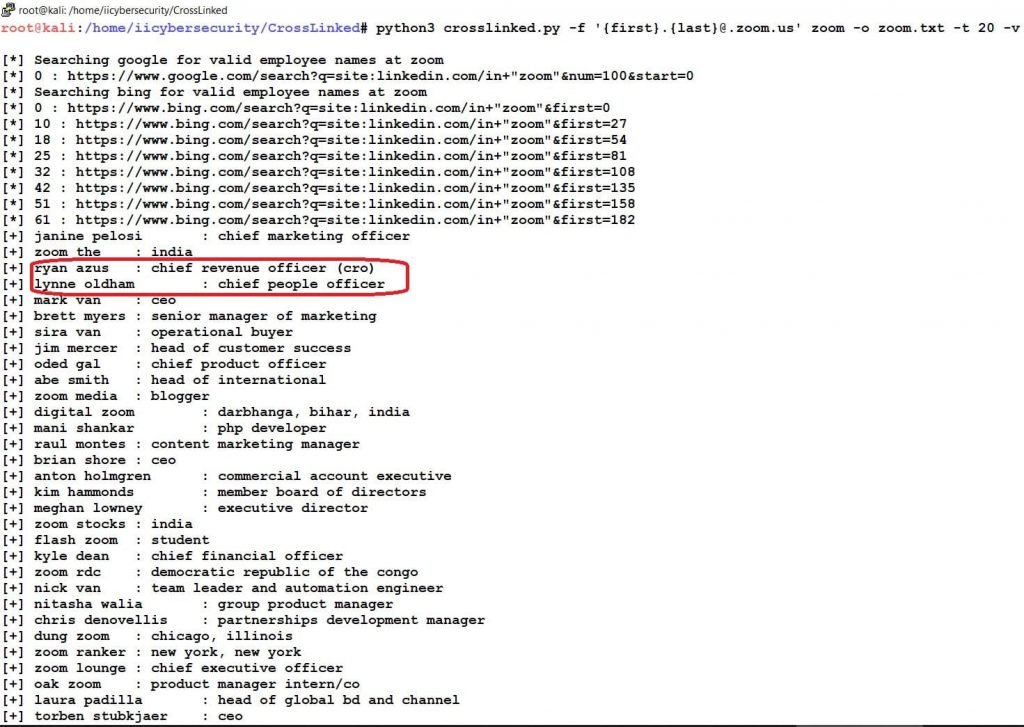

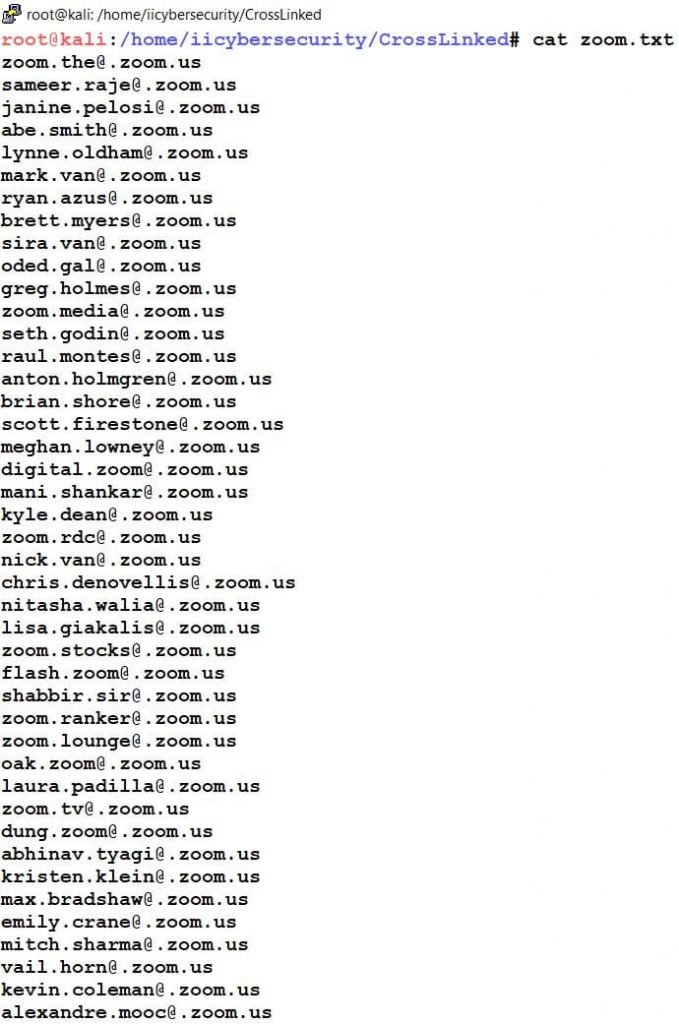

- Ahora, use este comando para recopilar los correos electrónicos y los nombres de usuario con la designación

- python3 crosslinked.py -f ‘{first}.{last}@zoom.us’ zoom -o zoom.txt -t 20 -v

- -f: formato de nombre

- -o: nombre del archivo de salida

- -v: muestra los nombres y títulos recuperados después de la enumeración.

- -t: subprocesos en segundos

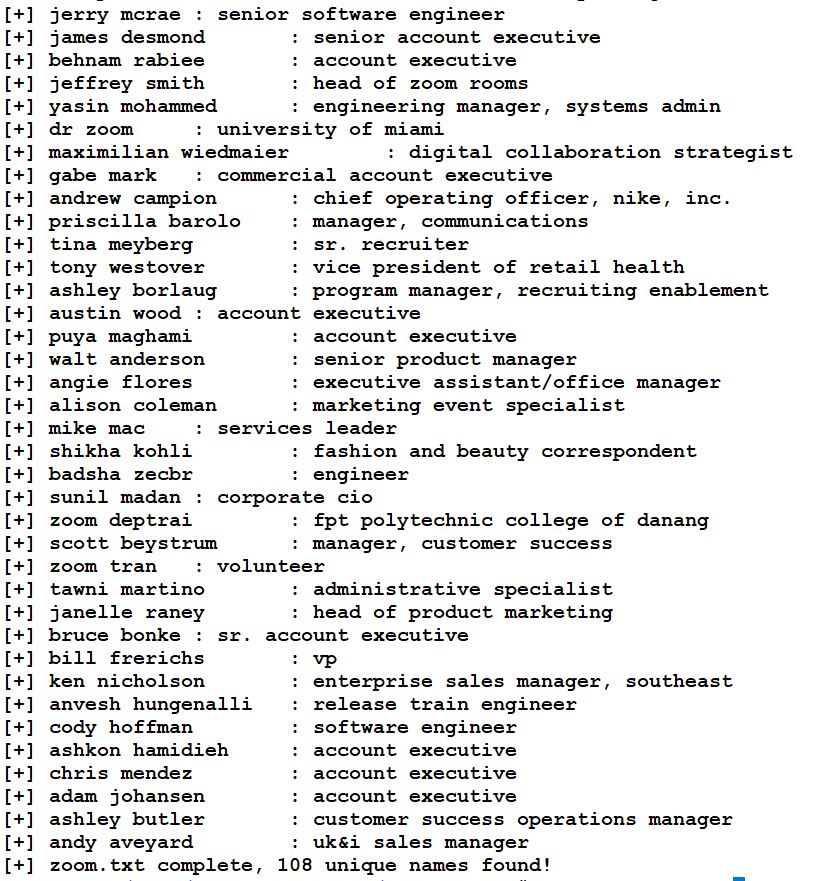

- En la imagen de arriba, encontramos a los 108 Empleados de Zoom con la designación

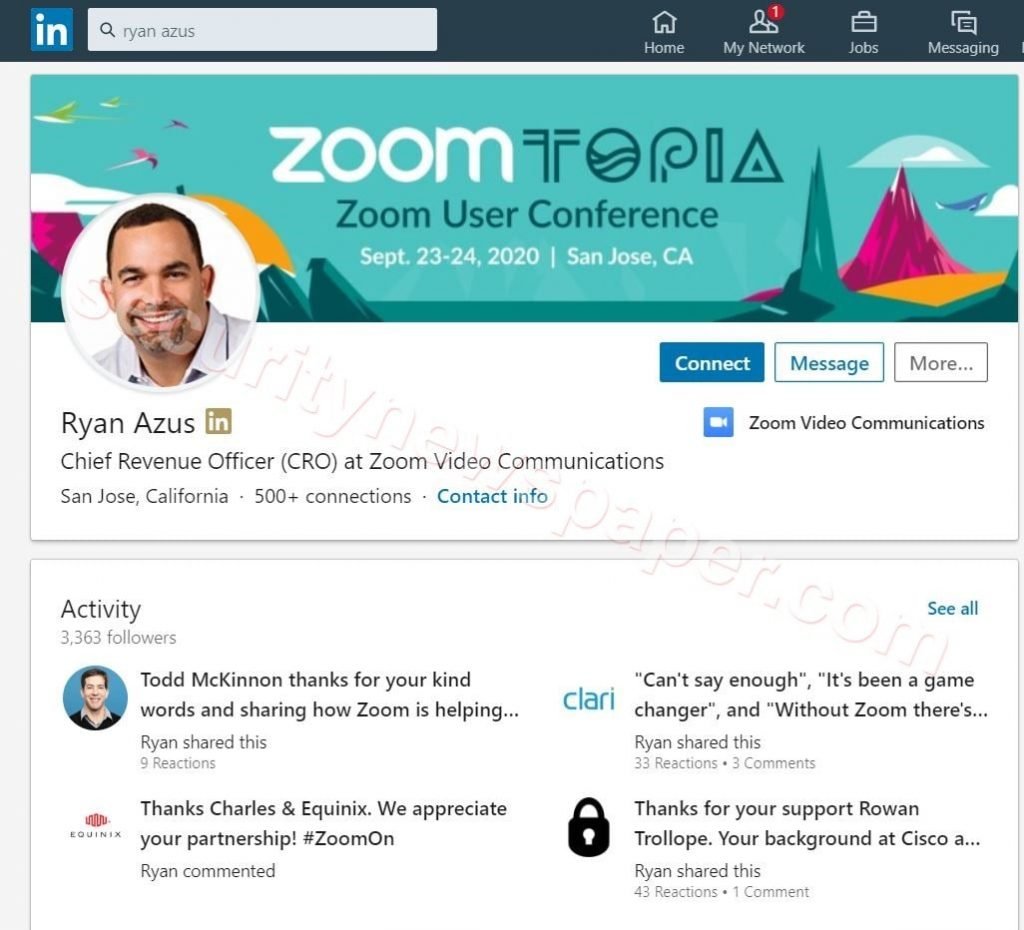

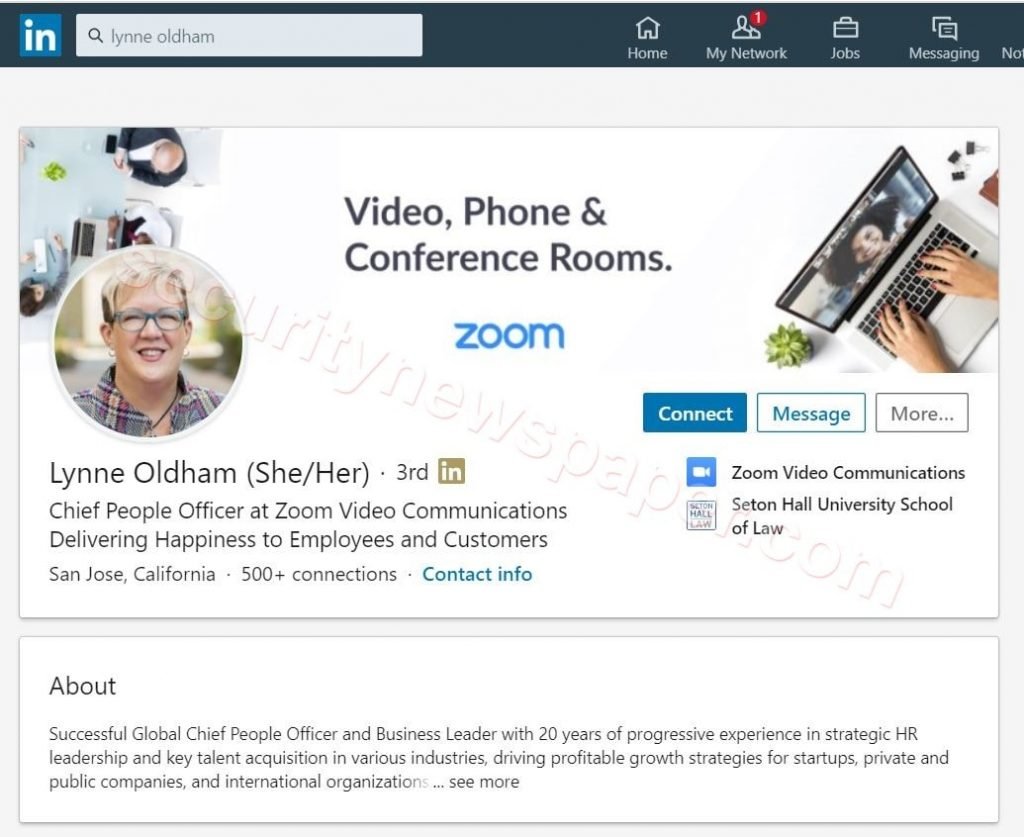

- Ahora, confirmemos si el usuario pertenece a ZOOM Video Communications o no

- En la primera imagen, hemos resaltado dos nombres de perfil, aquí podemos ver los resultados de esos dos perfiles

- Uno de ellos es el jefe de ingresos de Ryan Azus

- Otra es Lynne Oldham, perfil de la directora de personal de Zoom Video Communications

- También podemos ver las ID de correo electrónico, que hemos rastreado desde Internet

- Escriba cat zoom.txt para ver las direcciones de correo electrónico de los empleados de Zoom

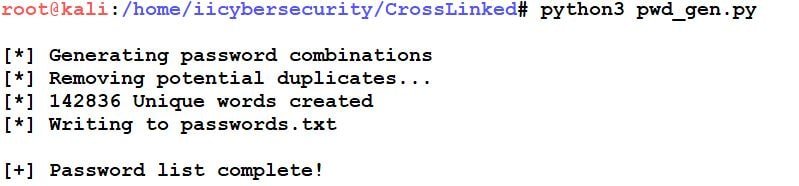

GENERADOR DE CONTRASEÑA

- En esta herramienta también podemos generar una lista de contraseñas única; esta lista de contraseñas puede ser útil para ataques de fuerza bruta

- Para generar una lista de contraseñas, escriba el comando python3 pwd_gen.py

- En la imagen de arriba, vemos que se ha generado la lista de contraseña única

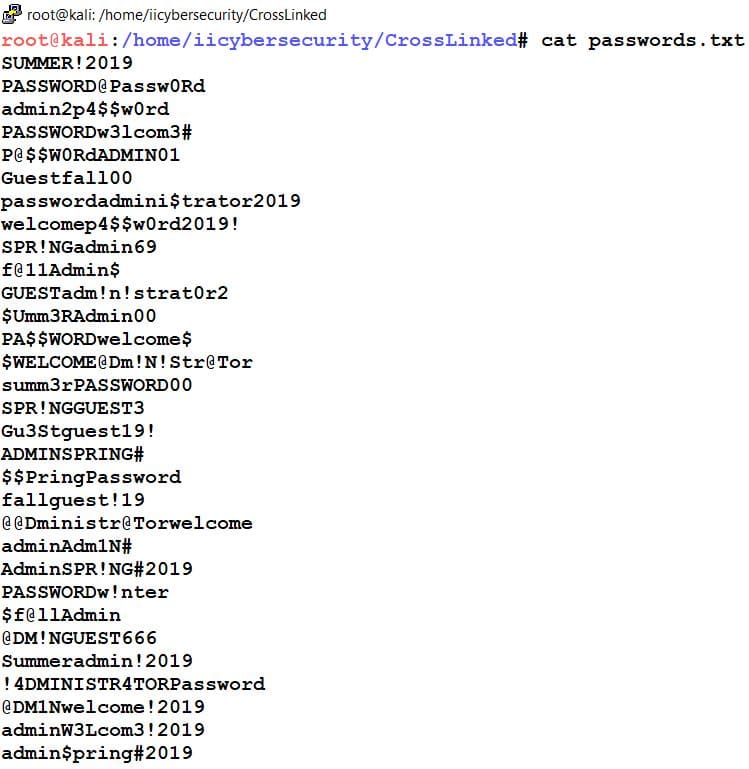

- Use el comando cat para ver la lista de contraseñas, mencionan los expertos en hacking ético

- cat password.txt

CONCLUSIÓN

Hemos visto un método para encontrar a los empleados de una organización en particular a través de Internet, además podemos rastrear los ID de correo electrónico válidos de un dominio particular de LinkedIn usando diferentes motores de búsqueda. Los datos recopilados se pueden utilizar más para su posterior análisis, mencionan los expertos en hacking ético.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad