En anteriores oportunidades hemos analizado diversas herramientas de escaneo de redes para recopilar gran cantidad de información sobre un objetivo. Muchos investigadores expertos en hacking ético emplean estas herramientas para reunir información de las víctimas en los laboratorios del IICybersecurity. Hay muchos ataques recientes que muestran cómo se utilizan estas herramientas de código abierto para recopilar información.

Escenarios diferentes necesitan diferentes herramientas. La mayor parte del escaneo se realiza en puertos como el puerto 80, 443 u otros servicios de red comunes. Tales ataques se realizan con el uso de recursos públicos y son muy comunes hoy en día. Las grandes empresas tecnológicas que usan IDS/IPS o un firewall fuerte para proteger sus redes a menudo se ven comprometidas con el uso de métodos o herramientas de código abierto personalizados. Escaneamos nuestra red local para recopilar información de los hosts. Hoy mostraremos las herramientas integradas de Kali.

Arping está diseñado para enviar solicitudes ARP o ICMP a un host específico y muestra respuestas. El host puede determinar por su nombre de host o su dirección IP. Cada solicitud se envía por segundo. Según investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), ARP se utiliza para asignar la dirección IPv4 con la dirección MAC e ICMP para enviar información de error a las direcciones IP conectadas cuando los paquetes no se entregan y otros fines. Ahora reuniremos información con Arping.

- Para las pruebas estamos utilizando Kali Linux 2019.1 amd64. Por lo tanto, arping viene preinstalado, abra el terminal y teclee arping –help

root@kali:~/Downloads# arping --help

ARPing 2.19, by Thomas Habets thomas@habets.se

usage: arping [ -0aAbdDeFpPqrRuUv ] [ -w ] [ -W ] [ -S ]

[ -T ] [ -t ] [ -c ]

[ -C ] [ -i ] [ -m ] [ -g ]

[ -V ] [ -Q ]

- Arriba se muestra el menú de ayuda utilizado en Arping

POR SEGURIDAD HEMOS OCULTADO LAS DIRECCIONES MAC RECOPILADAS

Ping hosts usando paquetes ARP

- Escriba arping 192.168.1.3

- 192.168.1.3 es la IPv4 objetivo

root@kali:~/Downloads# arping 192.168.1.3

ARPING 192.168.1.3

42 bytes from 0#:##:17:##:##:#0 (192.168.1.3): index=0 time=118.068 msec

42 bytes from 0#:##:17:##:##:#0 (192.168.1.3): index=1 time=40.460 msec

42 bytes from 0#:##:17:##:##:#0 (192.168.1.3): index=2 time=61.031 msec

42 bytes from 0#:##:17:##:##:#0 (192.168.1.3): index=3 time=83.548 msec

- La consulta anterior ha reunido alrededor de 42 bytes de respuesta de datos de 192.168.1.3 de alrededor de 40-120 ms. La salida anterior muestra la dirección MAC del objetivo

- Los resultados muestran que los objetivos son vulnerables a algunas actividades de hacking

Ping host usando interfaz específica

- Escriba arping -i wlan0 -c8 192.168.1.3 -vv

- -i se utiliza para entrar en la interfaz de red

- -c se utiliza para contar las solicitudes de envío. Aquí se enviarán 8 solicitudes.192.168.1.3 es la dirección IP de destino

- -vv se usa para el modo detallado

root@kali:~/Downloads# arping -i wlan0 -c8 192.168.1.3 -vv

arping: clock_getres() = 0s 1ns

arping: libnet_init(wlan0)

arping: libnet_init(wlan0)

Timestamp types:

Name Description

arping: Successfully chrooted to /run/sshd

arping: Successfully dropped uid/gid to 65534/65534.

arping: pcap_get_selectable_fd(): 4

This box: Interface: wlan0 IP: 192.168.1.4 MAC address: b#:##:##:3#:##:##

ARPING 192.168.1.3

arping: sending packet at time 3003.792576155

42 bytes from 0#:##:##:00:##:b# (192.168.1.3): index=0 time=50.523 msec

arping: sending packet at time 3004.793923502

42 bytes from 0#:##:##:00:##:b# (192.168.1.3): index=1 time=73.002 msec

arping: sending packet at time 3007.797879408

42 bytes from 0#:##:##:00:##:b# (192.168.1.3): index=4 time=38.618 msec

arping: sending packet at time 3008.799252107

42 bytes from 0#:##:##:00:##:b# (192.168.1.3): index=5 time=61.192 msec

--- 192.168.1.3 statistics ---

8 packets transmitted, 8 packets received, 0% unanswered (0 extra)

rtt min/avg/max/std-dev = 38.618/78.477/118.228/25.969 ms

- En la salida anterior, Arping ha enviado paquetes en milisegundos de 42 bytes al destino. La solicitud anterior ha reunido las direcciones MAC del objetivo con cierto número de solicitudes

Dirección IP ARP cahcé

- Escriba arping -U 192.168.1.3

- -U se utiliza para enviar ARP no solicitado

- 192.168.1.3 es IPv4 de destino

root@kali:~/Downloads# arping -U 192.168.1.3

ARPING 192.168.1.3

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=0 time=80.594 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=1 time=103.256 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=2 time=25.452 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=3 time=46.234 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=4 time=3.548 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=5 time=91.538 msec

42 bytes from 0#:e#:##:00:##:#0 (192.168.1.3): index=6 time=115.317 msec

^C

--- 192.168.1.3 statistics ---

7 packets transmitted, 7 packets received, 0% unanswered (0 extra)

rtt min/avg/max/std-dev = 3.548/66.563/115.317/38.947 ms

- La consulta anterior ha enviado las cachés ARP vecinas de actualización de arp con la respuesta de 42 bytes. La consulta anterior muestra que el caché se ha actualizado

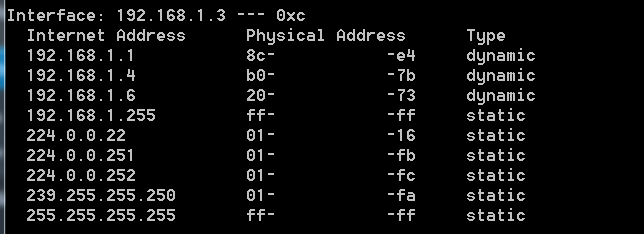

- Para verificar si el caché se ha actualizado, puede ingresar arp -a en el símbolo del sistema. Como hemos encontrado, utilizando la dirección IP, en qué máquina OS del sistema operativo se está ejecutando

- En la captura de pantalla anterior, se ha actualizado el caché ARP del objetivo (192.168.1.3). Como la dirección IP del atacante era 192.168.1.4 que se encuentra en la lista de caché arp de la máquina de destino

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad