El objetivo principal de la mayoría de los hackers es comprometer cualquier máquina y robar la información confidencial del sistema. La mayoría de los hackers toman precauciones mientras realizan actividades ilegales y siempre tratan de esconder sus movimientos. Una vez que el sistema está comprometido, el hacker siempre instala alguna variante de backdoor en el sistema comprometido para mantener el acceso. Hoy mostraremos cómo podemos verificar si su servidor Linux ha sido hackeado.

Cada incidente de hacking deja algunas evidencias, depende de los administradores de TI averiguar cómo ocurrió el ataque. Si su servidor es hackeado, definitivamente se comportará de forma distinta de un día para otro. Hay pocas cosas que podemos ejecutar rápidamente en nuestra caja de Linux para averiguar si el sistema ha sido hackeado. Siga los pasos a continuación para auditar su caja de Linux de forma rápida:

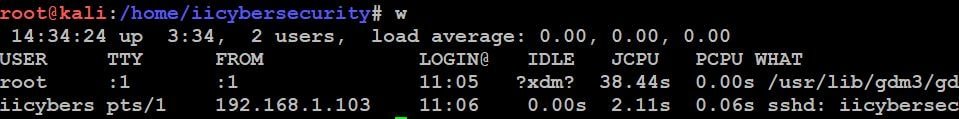

VERIFICAR INICIAR SESIÓN ACTUAL

Paso 1: Primero tenemos que verificar quién inició sesión en el servidor utilizando este comando “w”. Esto mostrará la salida de los detalles de inicio de sesión con el usuario, la dirección IP y la hora.

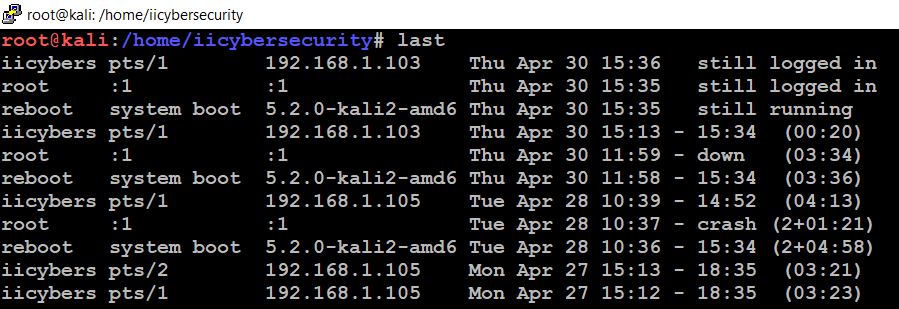

VERIFICAR EL ÚLTIMO INICIO DE SESIÓN

Paso 2: Los servidores Linux registran los detalles de inicio de sesión con la dirección IP. Para saber quién inició sesión en el servidor, use el comando “last” que nos mostrará los detalles de inicio de sesión con la dirección IP y la hora.

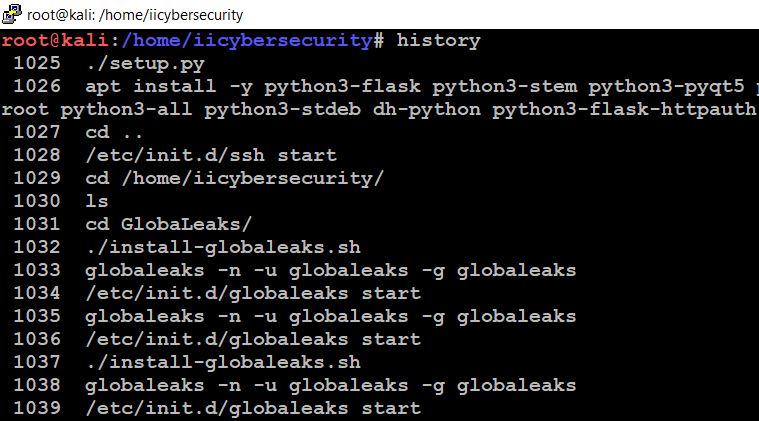

VER HISTORIAL DE MANDOS

Paso 3: Linux almacena los comandos que usamos en el terminal en un historial. Al emitir el comando “history”, podemos ver la lista de comandos ejecutados por el usuario en el terminal.

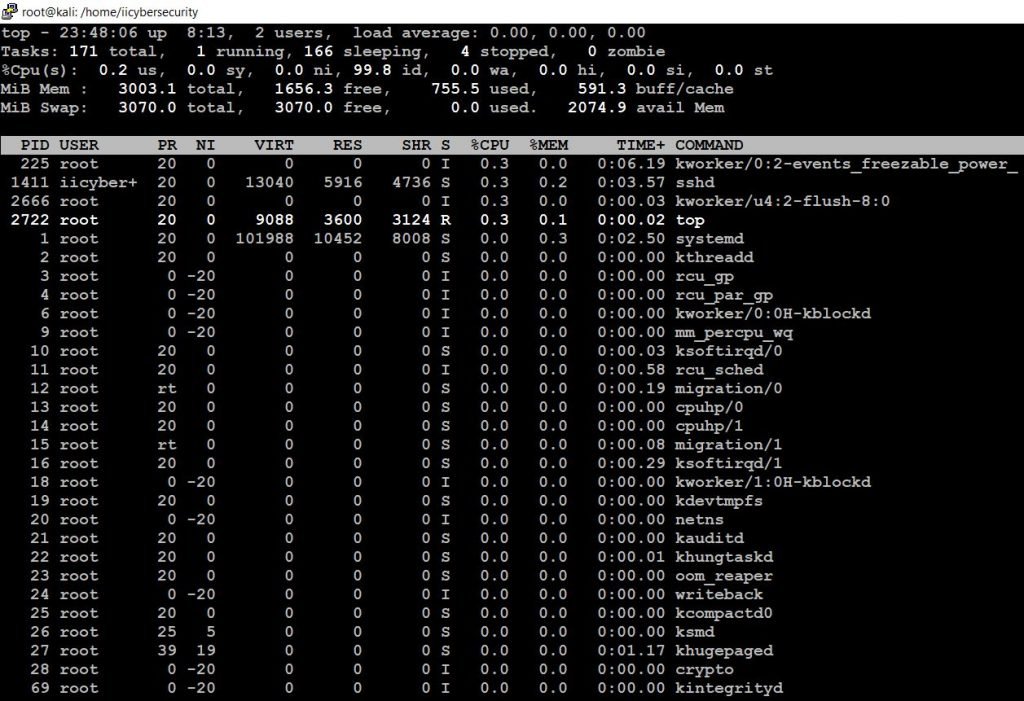

COMPROBAR LOS PROCESOS DEL CPU

Paso 4: La mayoría de los hackers ejecutan un proceso para implantar un backdoor en el sistema objetivo; este es un proceso que puede consumir altos recursos del CPU, por lo que podemos usar el comando “top” para verificar la lista de procesos que mayores recursos consumen.

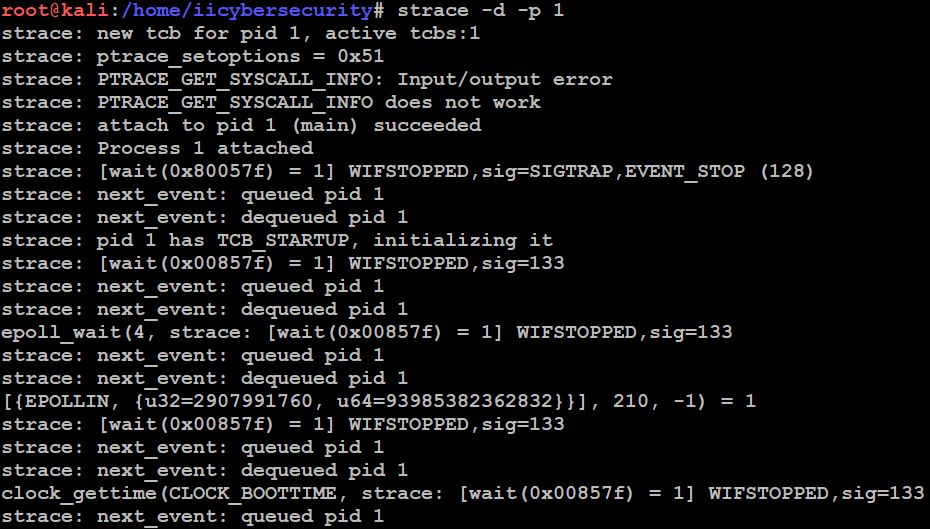

Aquí tenemos que identificar el proceso más alto que se está ejecutando actualmente en el kernel de Linux y ahora también podemos usar el comando “strace” para rastrear las llamadas y señales del sistema. Este comando interpretará registrará las llamadas al sistema realizadas por los procesos. El comando depura y soluciona los problemas en el sistema operativo.

Primero tenemos que instalar el paquete “apt install strace”. Después de instalar strace, podemos usar este comando para depurar “strace -d -p <PID Number>”.

VERIFICAR PROCESOS DEL SISTEMA

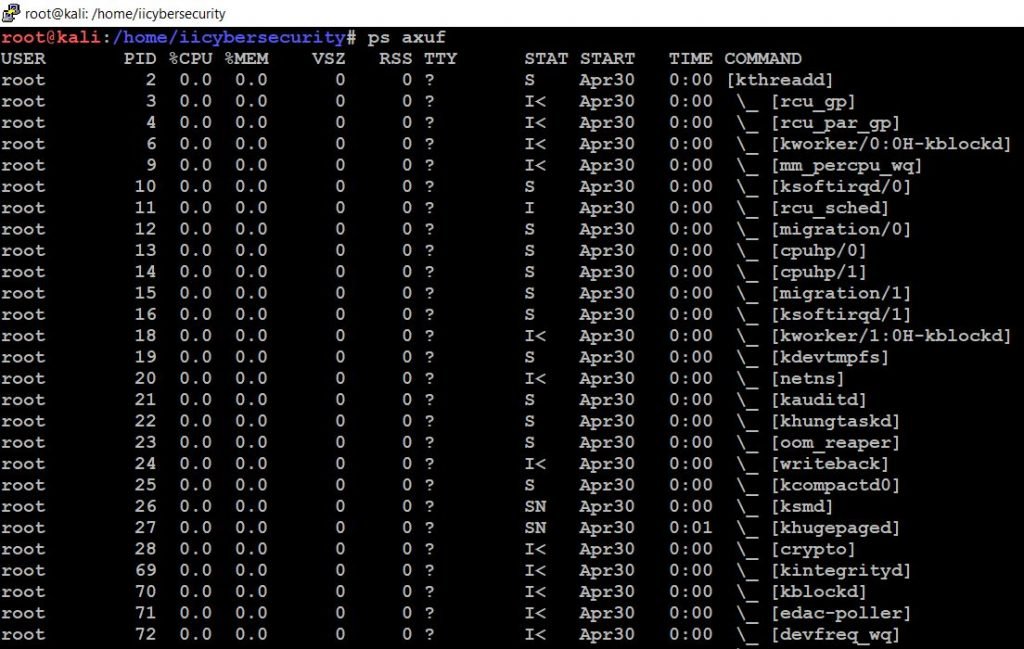

Paso 5: Ahora tenemos que verificar los procesos del sistema en ejecución. Use el comando “ps auxf” para obtener más información sobre los procesos en ejecución.

Podemos matar el proceso usando este comando “kill -9 <PID>”.

VERIFICAR TRÁFICO DE RED

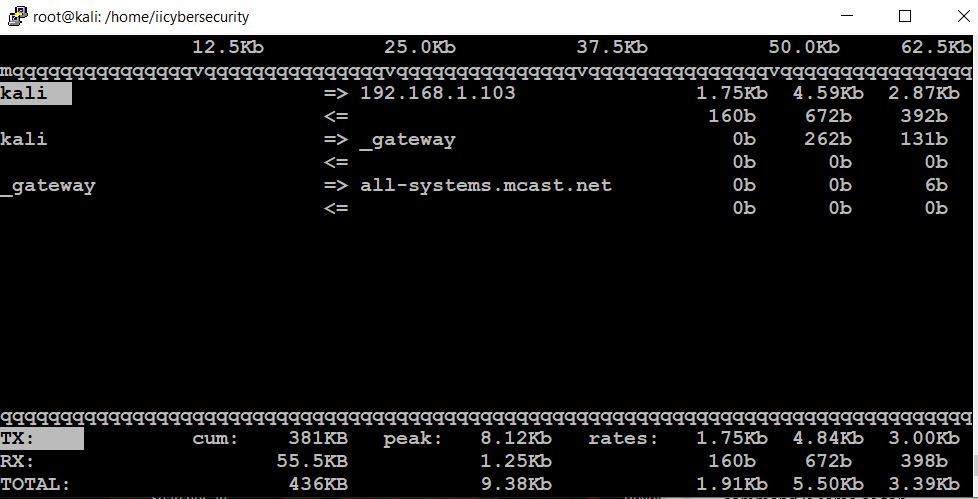

Paso 6: Ahora, tenemos que verificar el tráfico de la red usando el comando “iftop”, esto nos proporcionará detalles sobre el envío y la recepción de los datos de la red junto con el origen y el objetivo.

Primero, tenemos que instalar el paquete usando el comando “apt install iftop”. La salida se mostrará de esta manera.

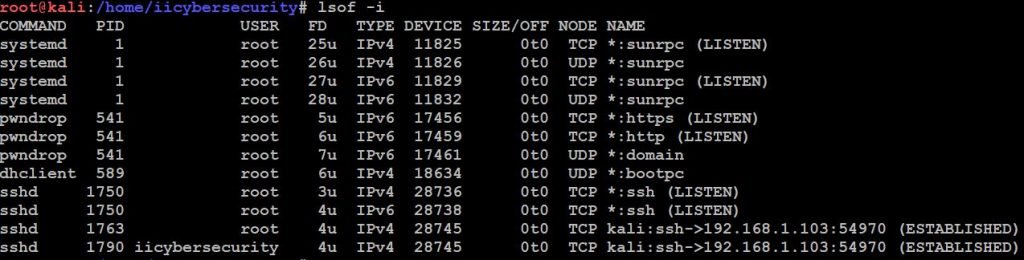

VERIFICAR PUERTOS LISTENER

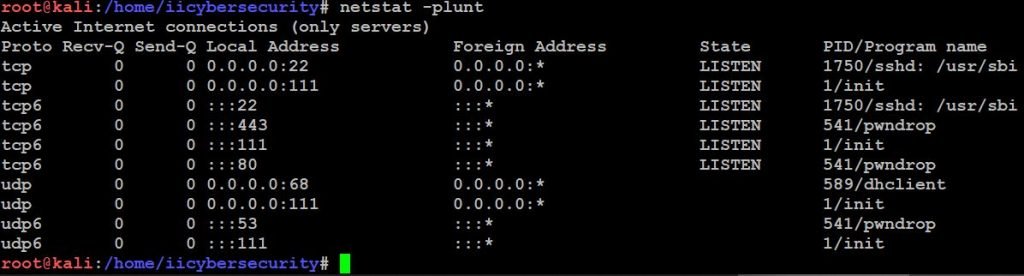

Paso 7: Hacker instala programas de puerta trasera si ha comprometido el servidor Linux. Y todos los backdoors se ejecutan en segundo plano, lo que se puede identificar utilizando puertos abiertos. Podemos usar el comando “netstat -plunt”. Este comando enumerará todas las conexiones de red en nuestro sistema.

- También podemos usar el comando “lsof -I”, que enumerará todos los archivos abiertos en nuestro sistema y podemos verificar que el archivo se abre mediante qué proceso

- Lsof: lista de archivos abiertos

- -I: seleccionar archivos IPV

- también podemos usar esto para enumerar el proceso “lsof -p”

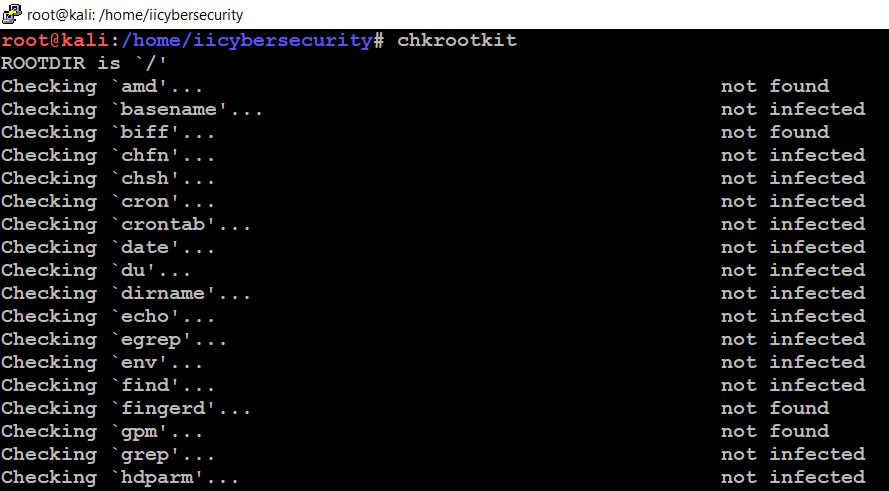

COMPROBAR ROOTKIT

Paso 8: Ahora, podemos verificar cualquier rootkit instalado en el servidor o no. Primero tenemos que instalar el paquete rootkit usando el comando “apt install chrootkit”.

Después de instalar el paquete, escriba el comando “chrootkit”. Esto depurará cualquier rootkit que se inyecte en nuestros archivos del sistema.

CONCLUSIÓN

Así que estudiamos comandos básicos para auditar nuestro sistema Linux y averiguar si nuestro servidor Linux está comprometido o no. Hay muchas más herramientas disponibles para auditar su sistema de una vez, que abordaremos en las próximas publicaciones.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad