Inyectar encabezados falsificados con retransmisión de correo electrónico implica manipular los encabezados de correo electrónico para disfrazar el verdadero origen de un correo electrónico, haciendo que parezca como si hubiera sido enviado desde una fuente legítima. Aquí hay una explicación detallada de cómo funciona este proceso:

1. Comprensión de los encabezados de correo electrónico

Los encabezados de los correos electrónicos contienen información vital sobre el remitente, el destinatario y la ruta que sigue un correo electrónico desde el origen hasta el destino. Los encabezados clave incluyen:

- De: La dirección de correo electrónico del remitente.

- Para: la dirección de correo electrónico del destinatario.

- Asunto: La línea de asunto del correo electrónico.

- Recibido: información sobre los servidores de correo que manejaron el correo electrónico mientras viajaba del remitente al destinatario.

- Return-Path: la dirección de correo electrónico donde se deben enviar los mensajes de rebote y error.

2. Retransmisión de correo electrónico

La retransmisión de correo electrónico es el proceso de enviar un correo electrónico de un servidor a otro. Esto normalmente lo realizan servidores SMTP (Protocolo simple de transferencia de correo). Normalmente, los servidores de correo electrónico están configurados para retransmitir correos electrónicos sólo de usuarios autenticados para evitar abusos por parte de los spammers.

3. Encabezados falsos

La falsificación de encabezados de correo electrónico implica alterar los encabezados del correo electrónico para tergiversar la fuente del correo electrónico. Esto se puede hacer con diversos fines maliciosos, como phishing, propagación de malware o elusión de filtros de spam. Así es como se puede hacer:

a. Elaboración del correo electrónico falsificado

Un atacante puede utilizar varias herramientas y scripts para crear un correo electrónico con encabezados falsificados. Podrían utilizar una herramienta de línea de comandos como sendmail, mailxo un lenguaje de programación con capacidades de envío de correo electrónico (por ejemplo, Python smtplib).

b. Configurar un relé abierto

Una retransmisión abierta es un servidor SMTP configurado para aceptar y reenviar correo electrónico de cualquier remitente a cualquier destinatario. Los atacantes buscan servidores mal configurados en Internet para utilizarlos como retransmisiones abiertas.

C. Inyectar encabezados falsificados

El atacante crea un correo electrónico con encabezados falsificados, como una dirección “De” falsa, y lo envía a través de una retransmisión abierta. El servidor de retransmisión abierto procesa el correo electrónico y lo reenvía al servidor del destinatario sin verificar la autenticidad de los encabezados.

d. Entrega al destinatario

El servidor de correo electrónico del destinatario recibe el correo electrónico y, basándose en los encabezados falsificados, cree que proviene de una fuente legítima. Esto puede engañar al destinatario para que confíe en el contenido del correo electrónico.

4. Ejemplo de falsificación de encabezados de correo electrónico

A continuación se muestra un ejemplo que utiliza Python smtplibpara enviar un correo electrónico con encabezados falsificados:

import smtplib

from email.mime.text import MIMEText

# Crafting the email

msg = MIMEText("This is the body of the email")

msg['Subject'] = 'Spoofed Email'

msg['From'] = 'spoofed.sender@example.com'

msg['To'] = 'recipient@example.com'

# Sending the email via an open relay

smtp_server = 'open.relay.server.com'

smtp_port = 25

with smtplib.SMTP(smtp_server, smtp_port) as server:

server.sendmail(msg['From'], [msg['To']], msg.as_string())

a través del transporte frontend

La declaración sobre el término “vía transporte frontend” en los valores del encabezado se refiere a una configuración específica en Microsoft Exchange Server que podría sugerir una configuración incorrecta que permite la retransmisión de correo electrónico sin la verificación adecuada. Analicemos los elementos clave de esta explicación:

1. Transporte frontend en Exchange

En Microsoft Exchange Server, el servicio Frontend Transport es responsable de manejar las conexiones de los clientes y el tráfico de correo electrónico desde Internet. Actúa como puerta de enlace, recibe correos electrónicos de fuentes externas y los reenvía a la red interna.

2. Retransmisión de correo electrónico

La retransmisión de correo electrónico es el proceso de reenviar un correo electrónico de un servidor a otro y, finalmente, entregarlo al destinatario final. Si bien esta es una parte estándar del protocolo SMTP, resulta problemático si un servidor está configurado para transmitir correos electrónicos sin la autenticación o validación adecuada.

3. El término “vía transporte frontend”

Cuando los encabezados de los correos electrónicos incluyen el término “mediante transporte frontend” , indica que el correo electrónico pasó a través del servicio de transporte frontend de un servidor Exchange. Esto se puede ver en los encabezados Recibido del correo electrónico, que muestra la ruta que tomó a través de varios servidores.

4. Sugerencia de retransmisión ciega de correo electrónico

La preocupación surge cuando estos encabezados sugieren que Exchange está configurado para retransmitir correos electrónicos sin alterarlos o sin las comprobaciones adecuadas. Esto podría implicar que:

- El servidor Exchange no verifica adecuadamente la autenticidad del remitente.

- Es posible que el servidor esté reenviando correos electrónicos sin comprobar si provienen de fuentes confiables.

- Dicha configuración puede ser indicativa de una retransmisión abierta , donde el servidor reenvía cualquier correo electrónico que recibe, lo cual es altamente vulnerable al abuso.

5. Abusos de retransmisiones abiertas

Los retransmisores abiertos son conocidos por ser explotados por spammers y actores maliciosos porque pueden usarse para enviar grandes volúmenes de correos electrónicos no solicitados y al mismo tiempo oscurecer el verdadero origen del mensaje. Esto dificulta el seguimiento del remitente real y puede hacer que la dirección IP del servidor de retransmisión esté en la lista negra.

Aquí hay un desglose detallado de los puntos clave:

Desglose del escenario

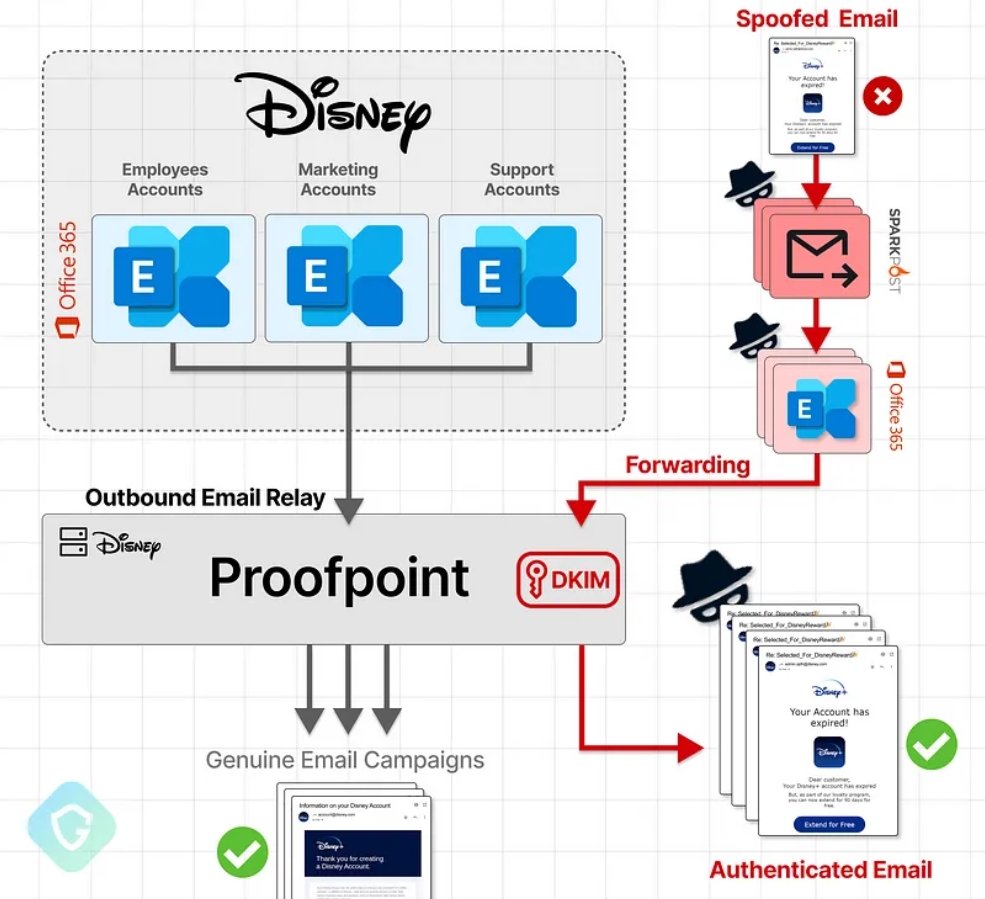

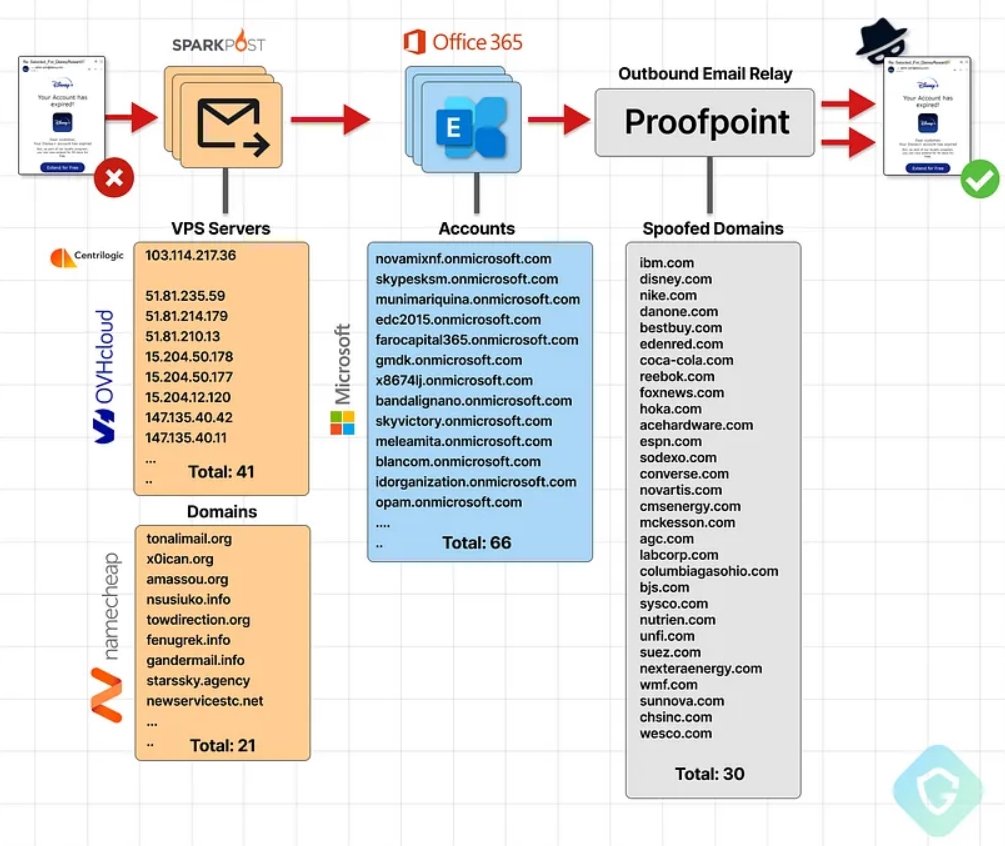

- Los atacantes utilizan una cuenta original de Microsoft Office 365

- Los atacantes lograron enviar un correo electrónico desde una cuenta genuina de Microsoft Office 365. Esto podría realizarse comprometiendo una cuenta o utilizando una cuenta de prueba.

- Correo electrónico con la marca Disney

- El correo electrónico dice que proviene de Disney (disney.com). Esta marca podría implicar configurar la dirección “De” para que parezca que proviene de un dominio de Disney, lo que puede engañar a los destinatarios haciéndoles creer que el correo electrónico es legítimo.

- Manejo de Gmail de los servidores de Outlook

- Gmail tiene mecanismos sólidos para manejar grandes volúmenes de correos electrónicos desde servidores confiables como Outlook (el servicio de correo electrónico de Microsoft). Estos servidores están diseñados para enviar millones de correos electrónicos por hora, por lo que Gmail no los bloqueará debido a límites de velocidad.

- SPF (marco de políticas del remitente)

- SPF es un protocolo que ayuda a prevenir la suplantación de correo electrónico al permitir a los propietarios de dominios especificar qué servidores de correo están autorizados para enviar correos electrónicos en su nombre. Los atacantes se benefician de esto porque:

- El correo electrónico se envía a través del servidor de retransmisión oficial de Microsoft.

protection.outlook.comEl registro SPF de Disney incluyespf.protection.outlook.com, lo que significa que los correos electrónicos enviados a través de este servidor de retransmisión están autorizados por el dominio de Disney.

- El correo electrónico se envía a través del servidor de retransmisión oficial de Microsoft.

- SPF es un protocolo que ayuda a prevenir la suplantación de correo electrónico al permitir a los propietarios de dominios especificar qué servidores de correo están autorizados para enviar correos electrónicos en su nombre. Los atacantes se benefician de esto porque:

- Encabezados falsificados

- Los encabezados falsificados implican alterar los encabezados del correo electrónico para que parezca que se originó en una fuente diferente. En este escenario, los atacantes han falsificado encabezados para que el correo electrónico parezca de Disney.

- Verificación SPF aprobada

- Dado que el correo electrónico se envía a través de un servidor incluido en el registro SPF de Disney (

protection.outlook.com), pasará la verificación SPF, haciendo que parezca legítimo para el servidor de correo electrónico del destinatario.

- Dado que el correo electrónico se envía a través de un servidor incluido en el registro SPF de Disney (

DKIM (correo identificado con claves de dominio)

DKIM es otro método de autenticación de correo electrónico que permite al receptor verificar si un correo electrónico que dice provenir de un dominio específico fue realmente autorizado por el propietario de ese dominio. Esto se hace verificando una firma digital agregada al correo electrónico.

Puntos de preocupación

- Verificación SPF aprobada

- El correo electrónico pasó la verificación SPF porque fue enviado a través de un servidor autorizado (

protection.outlook.com) incluido en el registro SPF de Disney.

- El correo electrónico pasó la verificación SPF porque fue enviado a través de un servidor autorizado (

- Encabezados falsificados

- Los encabezados fueron manipulados para que el correo electrónico pareciera como si viniera de Disney, lo que puede engañar a los destinatarios.

- Manejo de Gmail

- Gmail confiará y no limitará la velocidad de los correos electrónicos de los servidores de Outlook, lo que garantiza que el correo electrónico se entregue sin que se marque como sospechoso debido a los altos volúmenes de envío.

Potencial para DKIM

Para comprender completamente si el correo electrónico puede pasar las comprobaciones DKIM, necesitaríamos saber si los atacantes pueden firmar el correo electrónico con una clave DKIM válida. Si logran:

- Alineación DKIM

- Asegúrese de que la firma DKIM esté alineada con el dominio en el encabezado “De” (disney.com).

- Firma DKIM válida

- Utilice una firma DKIM válida de un dominio autorizado (lo que sería difícil a menos que hayan comprometido las claves de firma de Disney o una infraestructura de envío legítima).

Proofpoint y servicios similares son soluciones de seguridad de correo electrónico que ofrecen diversas funciones para proteger a las organizaciones de amenazas basadas en correo electrónico, como phishing, malware y spam. Actúan como intermediarios entre el remitente y el destinatario, filtrando y retransmitiendo correos electrónicos. Sin embargo, los atacantes pueden aprovechar las configuraciones incorrectas o las configuraciones demasiado permisivas en estos servicios. A continuación se ofrece una explicación de cómo funcionan estos servicios, sus funciones y cómo se pueden explotar:

Funciones y características de los servicios similares a Proofpoint

- Filtrado y protección de correo electrónico

- Detección de spam y phishing : filtra los correos electrónicos de spam y phishing.

- Protección contra malware : escanea y bloquea correos electrónicos que contienen malware o archivos adjuntos maliciosos.

- Filtrado de contenido : aplica políticas sobre el contenido, los archivos adjuntos y los enlaces del correo electrónico.

- Retransmisión y entrega de correo electrónico

- Filtrado entrante y saliente : gestiona y filtra los correos electrónicos entrantes y salientes para garantizar el cumplimiento y la seguridad.

- Enrutamiento de correo electrónico : dirige los correos electrónicos a los destinatarios apropiados dentro de una organización.

- Firma DKIM : agrega firmas DKIM a los correos electrónicos salientes para autenticarlos.

- Autenticacion y autorizacion

- Autenticación basada en IP : utiliza direcciones IP para autenticar servidores de correo electrónico entrantes.

- Compatibilidad con SPF, DKIM y DMARC : implementa estos protocolos de autenticación de correo electrónico para evitar la suplantación de identidad.

Cómo las configuraciones erróneas permiten la explotación

- Autenticación permisiva basada en IP

- Configuración genérica : Proofpoint a menudo se configura para aceptar correos electrónicos de rangos completos de IP asociados con servicios como Office365 o Google Workspace sin especificar cuentas particulares.

- Aceptación de rango de IP : una vez que se habilita un servicio como Office365, Proofpoint acepta correos electrónicos de cualquier IP dentro del rango de Office365, independientemente de la cuenta específica.

- Pasos de explotación Paso 1: configurar el ataque

- Cuenta de Office365 del atacante : el atacante configura o compromete una cuenta de Office365.

- Falsificación de encabezados de correo electrónico : el atacante crea un correo electrónico con encabezados que imitan a un remitente legítimo, como Disney.

- Envío de correos electrónicos falsificados : el atacante envía el correo electrónico falsificado desde su cuenta de Office365.

- Aceptación de retransmisión de Proofpoint : la configuración permisiva de Proofpoint acepta el correo electrónico según el rango de IP, sin verificar la cuenta específica.

- Firma DKIM : Proofpoint procesa el correo electrónico, aplica firmas DKIM y se asegura de que pase las comprobaciones SPF porque proviene de un rango de IP autorizado.

- Entrega de correo electrónico : el correo electrónico se entrega a la bandeja de entrada del destinatario y parece legítimo debido a la firma DKIM y la alineación SPF.

Ejemplo de una configuración permisiva en Proofpoint

- Configuración de administrador

- Agregar servicios alojados : Proofpoint permite a los administradores agregar servicios de correo electrónico alojados (por ejemplo, Office365) con una configuración de un solo clic que se basa en la autenticación basada en IP.

- Sin configuración de cuenta específica

- Aceptación genérica : la configuración no especifica qué cuentas en particular están autorizadas, lo que lleva a un escenario en el que se acepta cualquier cuenta dentro del rango de IP.

- Explotación de la mala configuración

- Retransmisión ciega : debido a esta amplia aceptación, los atacantes pueden enviar correos electrónicos a través de la retransmisión de Proofpoint, que luego los procesa y entrega como si fueran legítimos.

Un ataque reciente aprovechó una mala configuración en el enrutamiento de correo electrónico de Proofpoint, lo que permitió que se enviaran millones de correos electrónicos de phishing falsificados desde dominios legítimos como Disney e IBM. Los atacantes utilizaron inquilinos de Microsoft 365 para transmitir correos electrónicos a través de Proofpoint, evitando las comprobaciones SPF y DKIM, que autentican los correos electrónicos. Este método de “EchoSpoofing” aprovechó la amplia aceptación basada en IP de Proofpoint de los correos electrónicos de Office365. Desde entonces, Proofpoint ha implementado configuraciones más estrictas para prevenir tales abusos, enfatizando la necesidad de prácticas de seguridad vigilantes.

Para obtener más detalles, visite https://labs.guard.io/echospoofing-a-massive-phishing-campaign-exploiting-proofpoints-email-protection-to-dispatch-3dd6b5417db6

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad