La comunidad de la ciberseguridad entiende como informática forense los procedimientos y técnicas metodológicas para identificar, recolectar, preservar, extraer, interpretar, documentar y presentar las evidencias de una investigación sobre un sistema informático, de modo que estos informes puedan demostrar o descartar actividad maliciosa en los sistemas afectados.

Especialistas aseguran que esta investigación juega un papel fundamental en la investigación de incidentes cibercriminales, aunque en ocasiones los investigadores se enfrentan a múltiples interrogantes y encrucijadas durante el análisis, incrementando la carga de trabajo de forma innecesaria. Es por ello que es necesario encontrar la forma de hacer estos procesos más eficientes.

En esta ocasión, expertos del curso de informática forense del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán Hoarder, un script creado para recopilar y analizar los elementos más valiosos para investigaciones forenses o de respuesta a incidentes en lugar de crear imágenes de todo el disco duro.

Disponible en GitHub, esta herramienta puede representar una gran ventaja para la investigación forense digital, aligerando la carga de trabajo de los expertos y permitiendo definir los rasgos más característicos de un ciberataque.

Uso de la herramienta

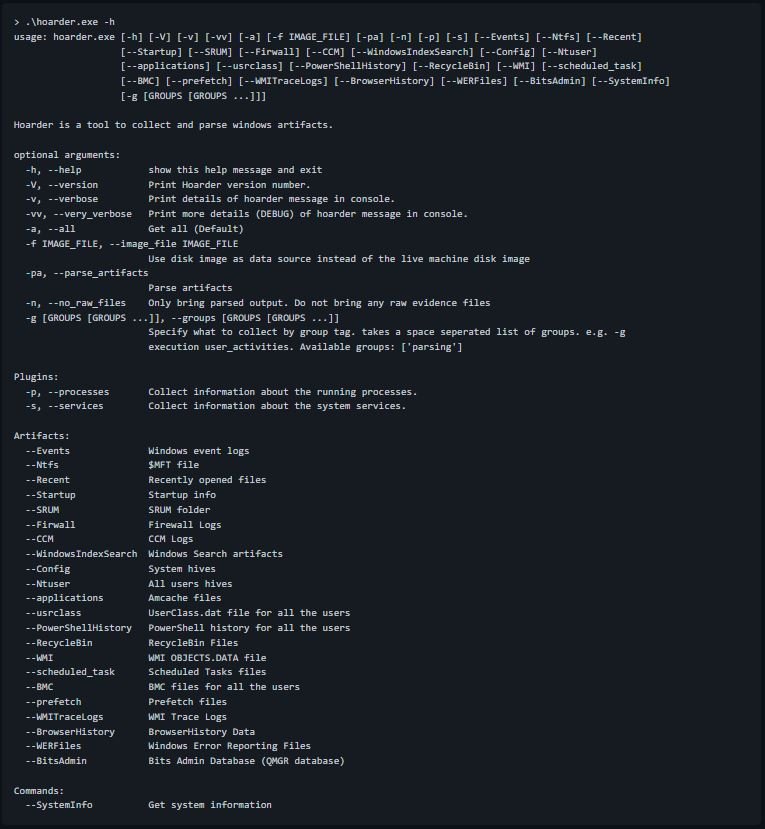

Hoarder analiza la configuración Hoarder.yml y produce un extenso mensaje de ayuda para facilitar su uso, mencionan los expertos del curso de informática forense.

Por ejemplo, si quisiera recopilar todos los artefactos especificados en Hoarder.yml, debe usar los siguientes comandos:

> .\hoarder.exe –all o > .\hoarder.exe -a o solo > .\hoarder.exe

Al finalizar la ejecución, se generará un archivo ZIP llamado <HOSTNAME>.zip que contiene todos los artefactos además de hoarder.log que contiene los registros de depuración del script.

Para recopilar todos los artefactos con el análisis de etiquetas de grupo, ejecute el comando:

> .\hoarder.exe -g parsing

Configuración

La herramienta cuenta con una configuración predeterminada (Hoarder.yml):

- Si está ejecutando desde el ejecutable binario: la configuración predeterminada de Hoarder.yml está incrustada en él. Si coloca su propio Hoarder.yml junto a hoarder.exe, lo usará en lugar de la configuración predeterminada

- Si está ejecutando desde la fuente, puede modificar Hoarder.yml o cambiarle el nombre y nombrar su propia configuración Hoarder.yml

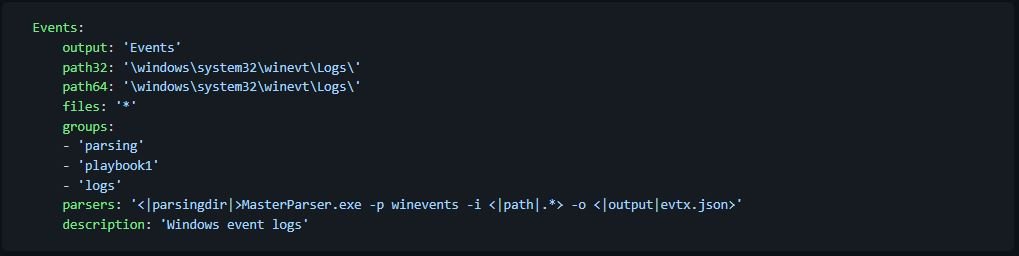

Este es un ejemplo de recopilación y análisis de archivos o carpetas:

- Events: Nombre del artefacto. Este nombre se usará como argumento en la línea de comando de Hoarder

- Output: Carpeta de salida para este artefacto

- path32: Ruta al artefacto para sistemas de 32 bits

- path64: Ruta al artefacto para sistemas de 64 bits

- Files: Nombres de los archivos

- Groups: Funcionan como etiquetas y cada artefacto se puede configurar para que forme parte de uno o más grupos

- Parsers: Uno o más analizadores para ejecutar este artefacto

Análisis

A partir de la versión 4.0.0, Hoarder cuenta con soporte para el análisis de artefactos recopilados. Como se menciona en el curso de informática forense de IICS, hay tres partes principales en el análisis:

- parsers.zip: Contiene los binarios, scripts y archivos de datos de su analizador Para agregar sus propios analizadores, coloque un archivo parsers.zip junto a hoarder.exe que contenga todos los analizadores utilizados

- configuration: en Hoarder.yml, agregue su comando de analizador

- command-line arguments: -pa para que el acumulador traiga artefactos sin procesar y analizados, y -n para que el acumulador traiga solo resultados de análisis

Comandos y plugins

Los investigadores del curso de informática forense mencionan que la herramienta contiene las siguientes características:

- Pluings: Funciones prestablecidas dentro del script que se pueden llamar para obtener resultados específicos, como procesos y servicios

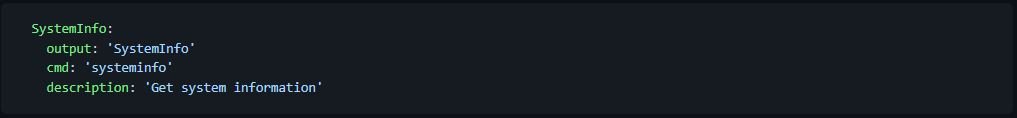

- Comandos: Definidos dentro de Hoarder.yml para ejecutar comandos integrados únicos

La herramienta también admite la ejecución de comandos del sistema. El siguiente ejemplo muestra la ejecución del comando systeminfo:

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, tecnologías de la información e informes sobre el curso de informática forense, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad